Qubit Finance - 翻车

题外新闻...

由 惯 犯 PancakeBunny背后团队推出的基于BSC的借贷协议Qubit Finance,沦为8000万美元漏洞的受害者。

位居我们排行榜上第七名。

但下周真的会有人记得这个吗?

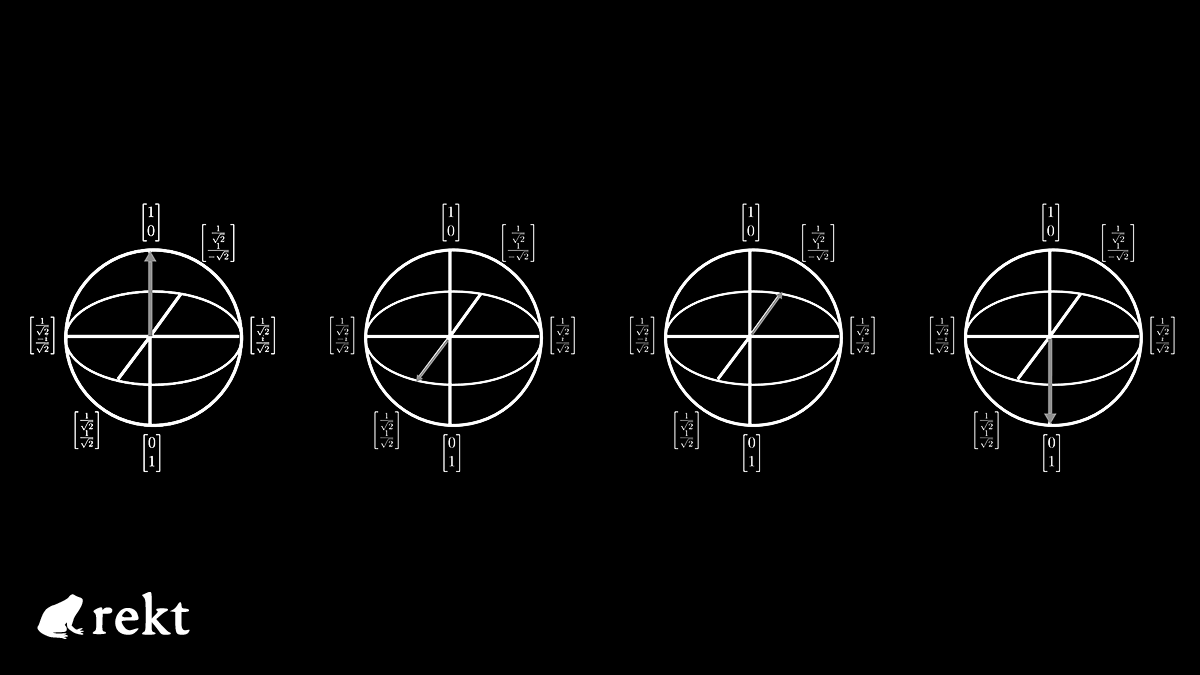

Qubit允许跨链抵押,通过QBridge存款功能锁定以太坊上的资产,以便在BSC上贷款。

攻击者利用代码中的一个逻辑错误,不必在以太坊上存入ETH就能在BSC上使用xETH。

攻击者的以太坊地址在2022年1月27日下午21:30+UTC左右开始攻击,资金是前不久从Tornado Cash转入的。

来自Qubit团队的事后总结:

-

攻击者在以太坊网络上调用QBridge存款功能,该功能调用存款函数QBridgeHandler。

-

QBridgeHandler应该收到WETH代币,也就是原来的tokenAddress,如果执行交易的人没有WETH代币,就不应该发生转账。

-

tokenAddress.safeTransferFrom(Deposit, address(this), amount)。

-

在上面的代码中,tokenAddress是0,所以safeTransferFrom没有失败,无论金额多少,存款函数都正常结束。

-

此外,tokenAddress在加入depositETH之前是WETH地址,但随着depositETH的加入,它被替换为零地址,也就是ETH的tokenAddress。

-

总而言之,在depositETH新开发后,存款功能是一个不应该使用的功能,但它仍然留在合约中。

根据Certik的分析:

漏洞的根源之一是tokenAddress.safeTransferFrom()在tokenAddress为零(空)地址(0x0...000)时没有回退。

尽管在以太坊合约中没有锁定任何ETH,但攻击者的BSC地址现在可以获得77162个qXETH(价值1.85亿美元),作为Qubit上贷款的抵押品。

他们用该抵押品来借WETH,BTC-B,美元稳定币,以及CAKE,BUNNY和MDX,然后把所有币换成20万个BNB(约8000万美元),这些钱仍然在BSC地址中。

根据Qubit的文档,跨链抵押功能在2021年12月进行了审计。

整个X-Collateral功能(包括合约和脚本)已经由专业审计公司Theori进行了审计。审计结果在此公布。

尽管该项目在Immunefi上的最高赏金仅为25万美元,但Qubit团队似乎准备与黑客进行谈判。

早在2021年5月,Pancake Bunny黑客向我们赠送10万DAI。

我们归还了资金,并告诉团队"这次不要失去它",然而我们又来了。

我们的捐款地址在下面。

如果您对我们的文章感兴趣,请加入Rekt中文电报群一起交流讨论。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Safemoon - 翻车

毕竟不是那么安全。 昨天,Safemoon损失了价值890万美元的"锁仓LP",这要归咎于该项目最新升级引入的一个错误。Safemoon还能坚持多久?

BNB桥- 翻车

超过5亿美元经由BNB桥被盗。如果可以马上停止和启动一条链,那么它还能被认为是去中心化吗?又一次跨链桥攻击,又一次rekt榜上有名......