PANCAKEBUNNY - 翻车 2

我们把钱送回去,然后他们就把它弄丢了。

多么讽刺。

两个月前,PancakeBunny在BSC上翻车,现在Polygon上也发生了同样的事情。

损失了240万美元,而他们第二次出现在我们的排行榜上(#33)。

他们说有一个补偿他们的用户计划,所以看起来他们还没有准备放弃。

尽管越来越多的人指责它是 "内部人员作案",PancakeBunny TVL正在慢慢回归。

这次尽量不要失去它。

来自官方事后报告。

攻击者地址:0xa6021d8c36b2de6ceb4fe281b89d37d2be321431

攻击者交易日志: 0x25e5d9ea359be7fc50358d18c2b6d429d27620fe665a99ba7ad0ea460e50ae55

攻击者在其中一个Bunny金库中进行了小额存款,同时,直接向MiniChefV2(SushiSwap)进行了大额存款。

然后,他们调用函数withdrawAll来执行攻击,使用存入MiniChefV2的金额作为利息。

攻击者按照以下步骤来利用polyBUNNY铸币:

将0.000000009416941138SL(约19203美元)存入polygon.pancakebunny USDT-USDC金库。

将 0.000023532935903931SL(约 47,990,975 美元)存入SushiSwap的USDT-USDC MiniChefV2合约。

这产生了0.000007006743943544 SLP(约14,284,950美元)的绩效费,并为攻击者铸造了210万polyBUNNY。

砸盘polyBUNNY换成WETH

偿还AAVE的闪贷并退出攻击,获得1,281.702952074137533313 ETH。

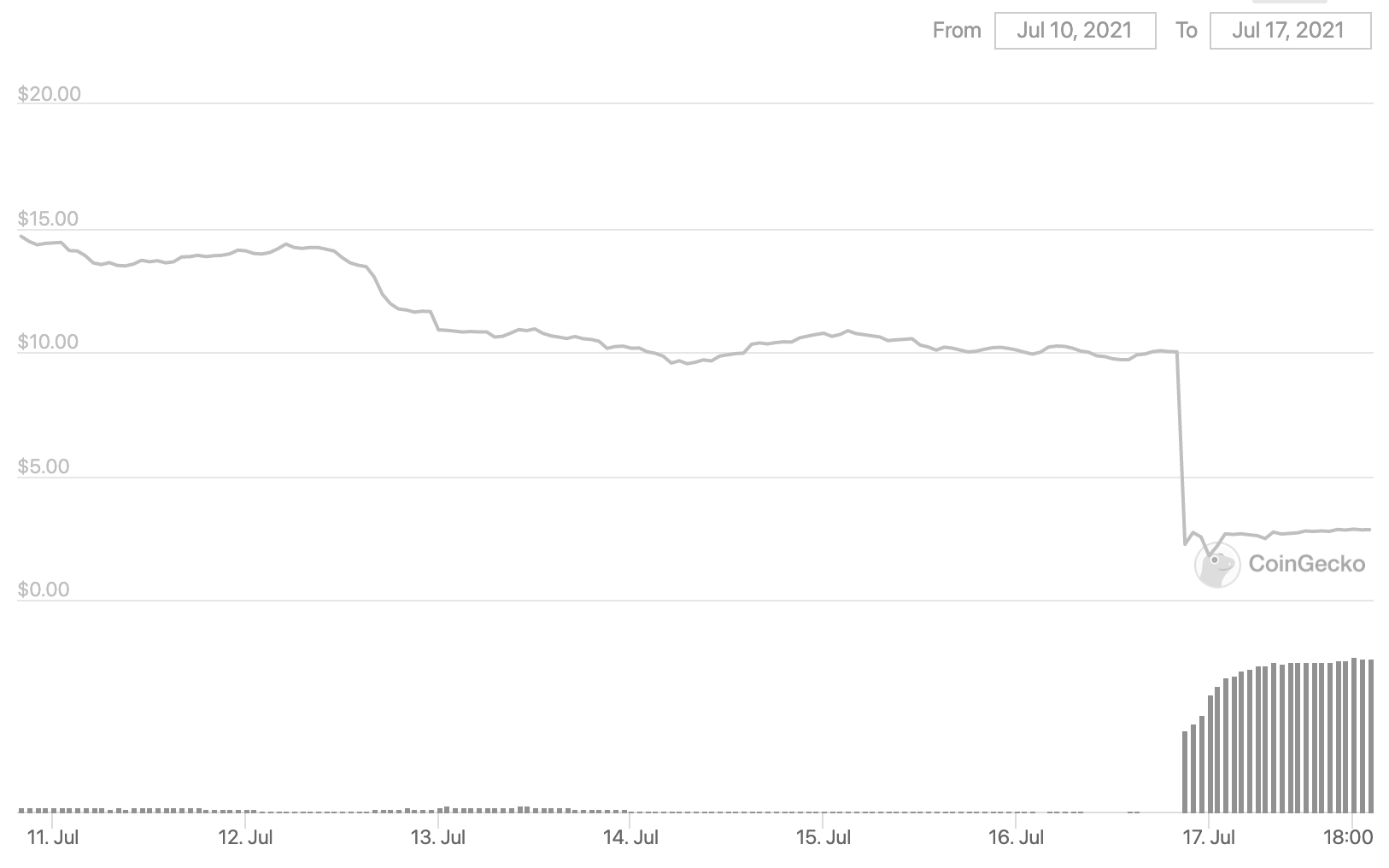

polyBunny价格从10美元跌至1.78美元。

就在两天前,PancakeBunny的直接分叉项目"ApeRocketFi"也因为同样的漏洞被攻击。

ApeRocket在BSC上损失了26万美元,在Polygon上损失了100万美元,然而PancakeBunny并没有阻止同样的事情发生在他们身上。

是否有人使用小协议作为测试,以检查他们的技术是否有效?

如果是这样,他们为什么要冒险提醒PancakeBunny注意这个漏洞?也许他们知道这不会是一个问题......

当然,也有可能攻击者不是同一个人,或者他们没有意识到在原始代码中可能存在同样的攻击因子。

不知为何,这似乎不太可能。

现在谁会给PancakeBunny寄钱?

我们希望我们没有...

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

PANCAKEBUNNY - 翻车

BSC继续血流成河。“PancakeBunny”损失4500万美元。在它的巅峰时期,Pancake Bunny的TVL超过100亿美元。在写这篇文章的时候,TVL已经下降到10亿美元多一点。“闪电贷气不气人?”,黑客说。

SAFEDOLLAR - 翻车

你的钱不安全,而且从来都不安全。24.8万美元被从一个叫做"SafeDollar"的协议中取走。

Radiant Capital - Rekt II

Radiant Capital 遭遇 5300 万美元巨额损失。还认为多签名钱包安全吗?再想想吧。Radiant 那“坚固”的 3/11 设置像纸牌屋一样倒塌。2024 年被两次攻击,Radiant 的未来看起来就像黑洞一样暗淡。