MonoX - 翻车

因为他们自己的代币而翻车。

通过操纵该项目的原生代币MONO的价格,在两条链上窃取了超过3100万美元。

上个月在Polygon和以太坊上线的MonoX,是一种基于单一代币流动性池的DEX。与LP存入的成对资产的标准池模型不同,MonoX池的功能是将存入的单一代币“与我们的虚拟现金稳定币(vCASH)组成一个虚拟对”。

MonoX声称其虚拟池模型带来的好处之一是简化了兑换路由。

通过操纵定价错误,对于今天的黑客来说是多么方便能够抬高平台原生代币的价格,并用其他存入的代币 出金。

接连两次攻击 ,袭击了该协议。

先是在Polygon上被盗约1,940万美元,仅仅17分钟后,同样的攻击手段被用于以太坊,再盗走约1,200万美元。

该团队通过电报上的MonoX公告频道提供一份声明,后来又通过Twitter进行声明。

...兑换合约中的一个方法被利用并将MONO代币价格推上天。攻击者然后使用$MONO购买池中的所有其他资产...

...我们也很希望有机会与“攻击者”交谈。我们非常看重我们为当前和未来MonoX 构建的东西,最重要的是我们的用户和他们的资金;请联系我们!

来源: @BlockSecTeam

本次漏洞中该协议最近上线的MONO代币被利用。由于Monoswap合约中 swapTokenForExactToken 的代码纰漏,黑客能够极大地推动它的价格 (Polygon, 以太坊)。

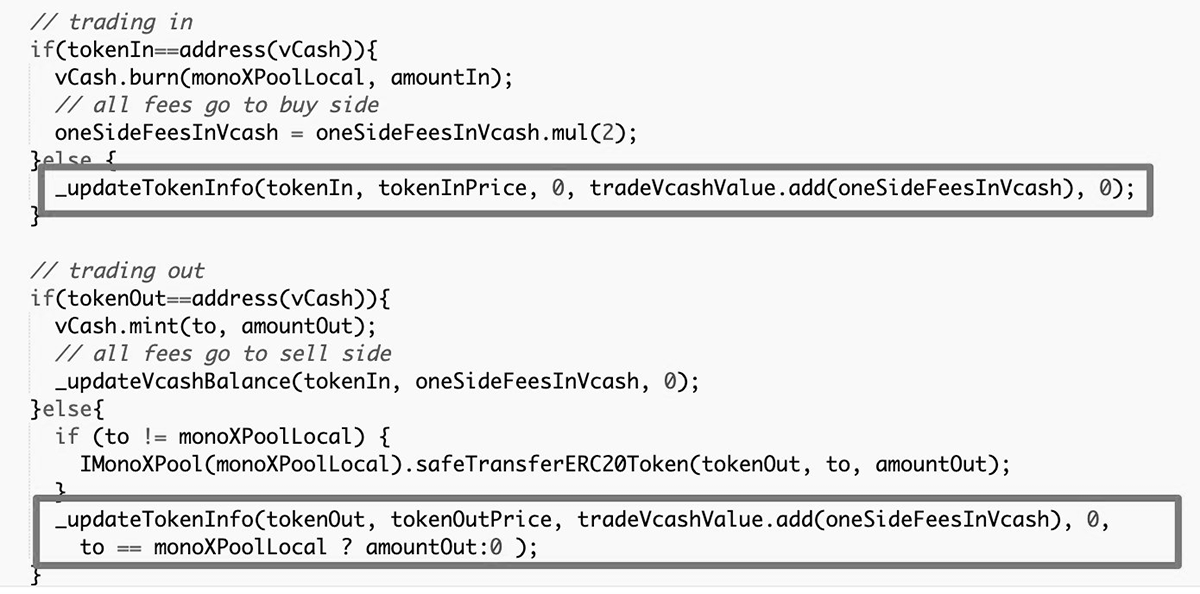

函数 updateTokenInfo 用于在通过MonoX池兑换后更新代币价格。但是,但是对函数中的 tokenIn 和 tokenOut 参数并没有限制使用相同的资产。

通过使用平台的原生代币这样操作,黑客创建了一个循环,其中 tokenOut 的价格将覆盖 tokenIn 的价格,经由多次“兑换”拉升MONO 的价格。

一旦价格被操纵,攻击者就会将高估的MONO套现为存入平台单一代币流动性池中的几乎所有其他代币。

Halborn和Peckshield都对Monoswap合约进行 审计。他们怎么会错过这个简单的错误?是故意的,还是粗心大意的?

被盗总资产:

570万 MATIC (1050万美元)

3900 WETH (1820万美元)

36.1 WBTC (200万美元)

1200 LINK (3.1万美元)

3100 GHST (9100美元)

510万 DUCK (25.7万美元)

4100 MIM (4100美元)

274 IMX (2000美元)

被盗资金: (总计3140万美元) Polygon (1940万美元), 以太坊 (1200万美元).

仅仅一个月之久的协议损失超过3000万美元。事实上,该项目在漏洞利用前3天才超过3000万美元的TVL。

虽然项目现在能够吸金的速度令人印象深刻,但随着投资DeFi而来的不安全感是对这个领域不成熟的鲜明提醒。

随着时间的推移,像这样的阵亡项目组成最佳实践的知识库。

但就目前而言,实验将继续进行。

其中一些将失败。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Merlin DEX - 翻车

Merlin玩起了经典的DeFi魔术,180万美元就在一阵烟雾中消失了。zksync原生DEX刚刚完成Certik对它的审计。怎么能给如此容易抽毯子的协议大开绿灯? 用户是不是也要受到谴责?

Hundred Finance - 翻车 2

在4月15日Hundred Finance在Optimism上遭遇了740万美元的攻击。在与Agave DAO和Meter被一起报道后,该协议迎来了自己的首场专属报道。现在Hundred在排行榜上的总损失金额为1690万美元...这次又是因为何故?