MM Finance - 翻车

Mad Meerkat Finance(别与正常的Meerkat Finance相混淆)踩了坑,损失200万美元。

这个基于Cronos的DEX前端被攻击,导致其用户损失超过200万美元。

从5月4日晚上7:30左右开始,用户在协议上兑换、增加或删除流动性时,流出的资金被直接转入攻击者的钱包。

这个攻击持续大约3个小时,然后团队才关停前端。

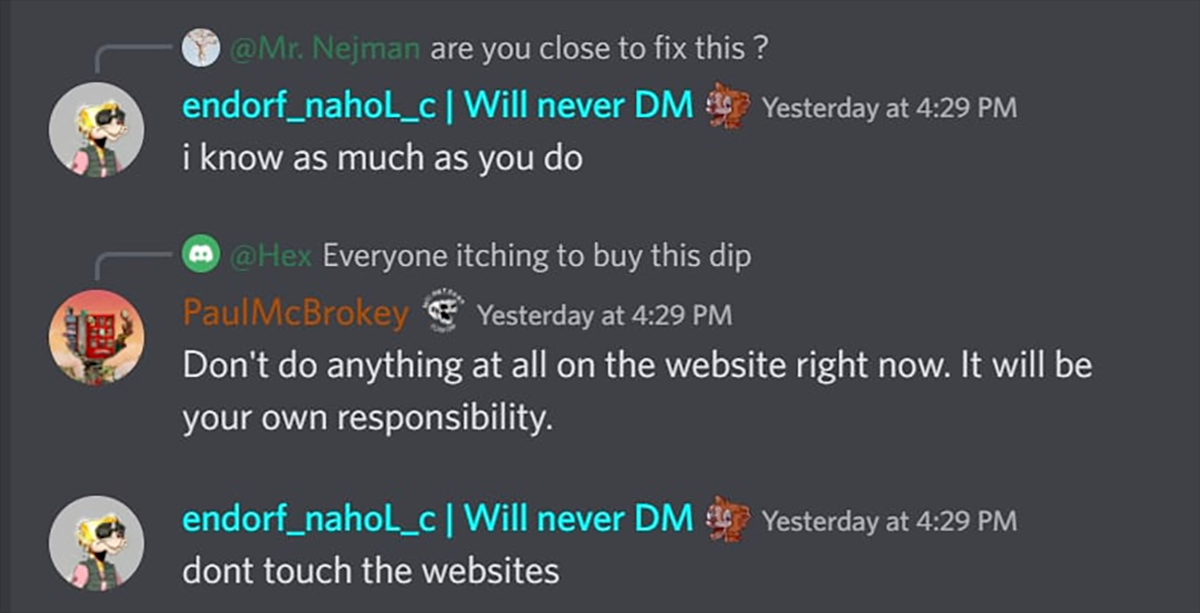

在攻击期间,团队成员在Discord建议用户不要与网站交互。

但是为什么这个受到攻击的网站留存了这么长时间? 为什么他们没有阻止访问?

目前还不清楚攻击者到底是如何获得访问权的,官方的事后调查也没有透露多少信息。

MM.finance网站早些时候受到DNS攻击,攻击者设法将一个恶意的合约地址注入到前端代码。攻击者利用DNS漏洞,修改了我们托管文件中的路由合约地址。

这导致了rekt.news电报群的一些猜测,用户在思考这个漏洞是否将用户重定向到一个克隆版的页面。

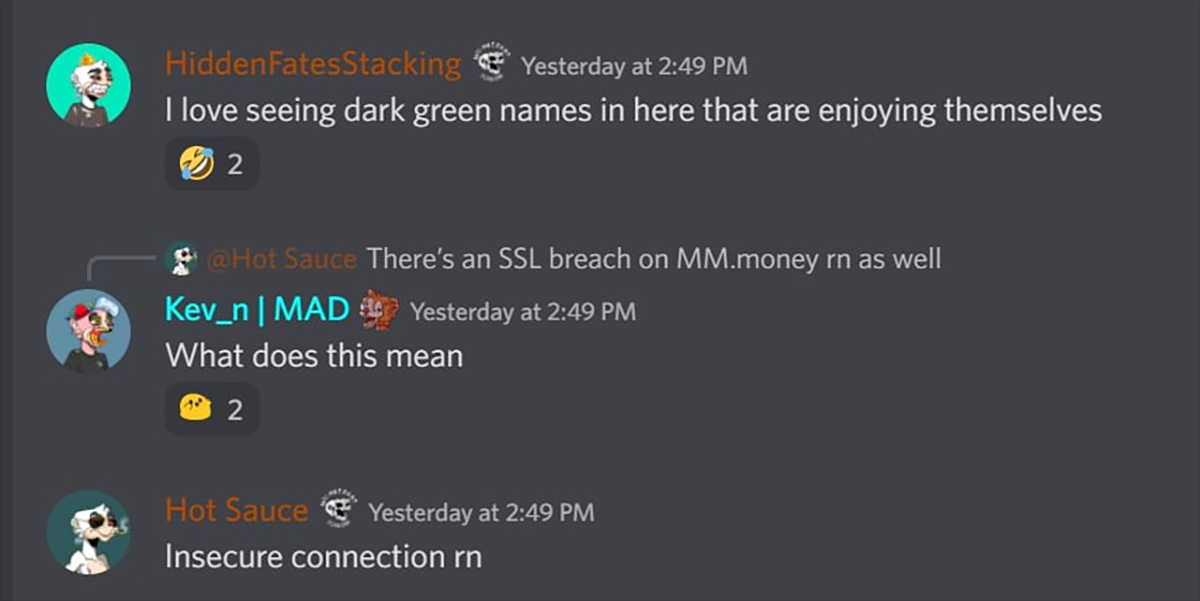

"嗯--看起来它实际上可能是一个DNS重定向..." " 有人说说SSL证书不安全"

而其他人则有更多的疑虑。

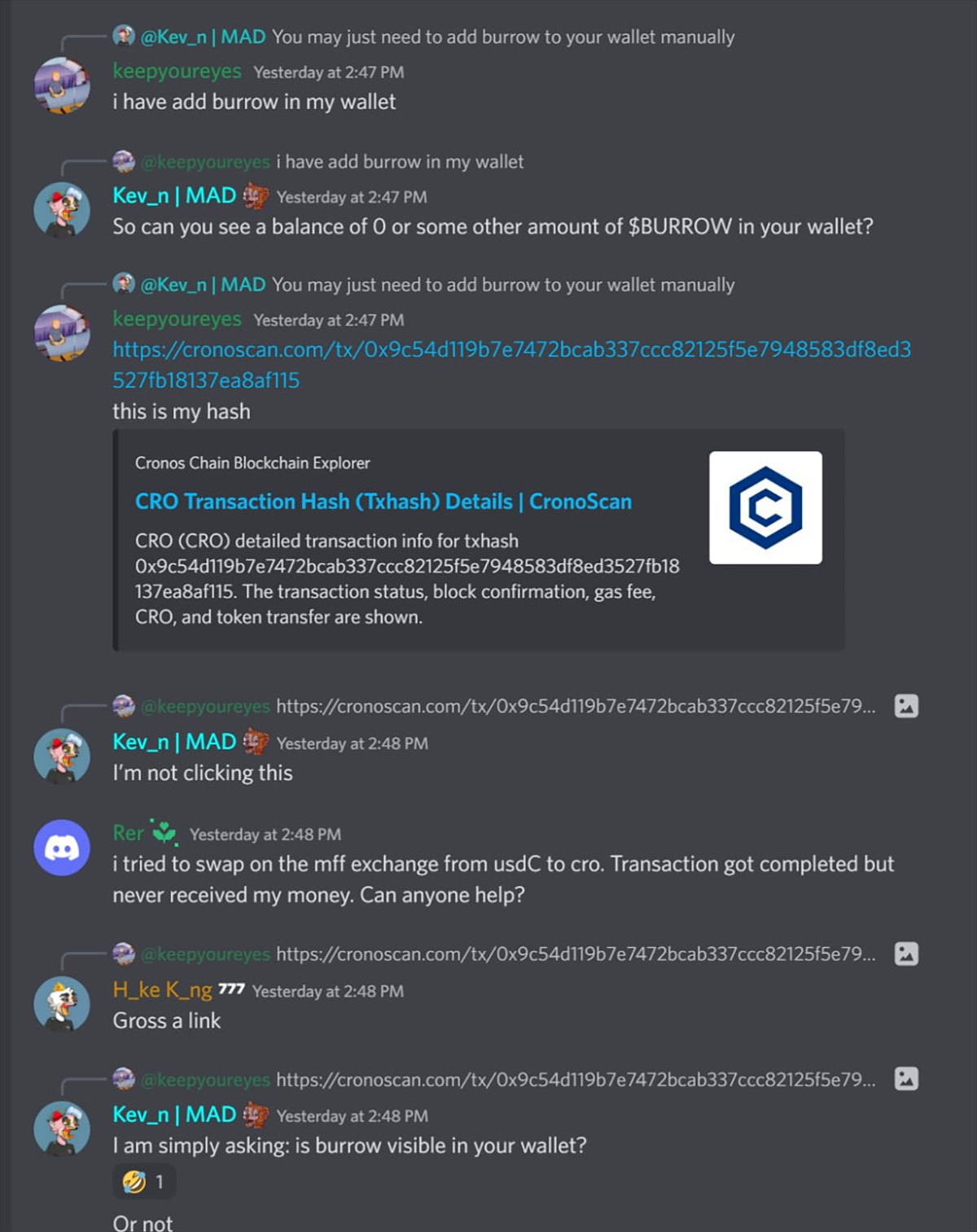

一些用户通过Discord提出他们的担忧,但没有被团队认真对待。

不管是什么攻击因子,该漏洞已经显现,将用户的交易暴露给一个与攻击者的地址关联的恶意路由合约上。

然后,从UTC时间下午19:28:35的这笔交易开始,与DEX所有交互的输出都被转发到攻击者的地址。

600多笔交易以这种方式被改道,利润被换成USDT,并在被存入Tornado Cash之前(至今有743个ETH)通过跨链桥回到以太坊。

事后报告建议用户在交易确认时仔细检查正确的路由地址(0x145677FC4d9b8F19B5D56d1820c48e0443049a30)。

又一只猫鼬玩得太过火,以至于放松了安全部分。

The Mad Meerkat团队已经追踪到攻击者的钱到了OKX,并呼吁帮助确定黑客的身份。

受影响的用户将通过团队的交易费得到补偿。关于赔偿方案的进一步细节可以在这里找到。

这将是Cronos上第一个进入我们排行榜的项目,排名低至第76位。

前端攻击,后端攻击,我们何时才能达到攻击的终点?

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Radiant Capital - Rekt II

Radiant Capital 遭遇 5300 万美元巨额损失。还认为多签名钱包安全吗?再想想吧。Radiant 那“坚固”的 3/11 设置像纸牌屋一样倒塌。2024 年被两次攻击,Radiant 的未来看起来就像黑洞一样暗淡。

Eigen啊呀

EigenLayer 的 600 万美元“哎呀”。在本周的“哎呀,代币去哪了?”的闹剧中,我们是在观看一场社会工程学的大师级表演,还是有人在 EIGEN 的饼干罐里偷拿了饼干?

数字危机

随着数字财富的暴涨,机会主义的掠夺者也从网络的暗角中现身,入侵我们的现实世界。欢迎来到新的狂野西部,在这里,你的助记词可能就是通向坟墓的密码。你的加密货币是否正在让你成为目标?