Harmony桥- 翻车

Harmony跑调了。

损失达1亿美元。

这是我们前10名中第三个跨链桥,也是第二个因为私钥泄露而被攻击的跨链桥。

在第一笔被盗资金开始转移后的第14个小时,官方宣布此次盗窃案。

9位数字资金真的仅由 两个 签名来保证安全的吗?

特别感谢:RugDocIO, BeosinAlert

Harmony桥的安全是由5个多签中的2个保护,以下地址私钥被泄露:

0xf845A7ee8477AD1FB4446651E548901a2635A915

0x812d8622C6F3c45959439e7ede3C580dA06f8f25

允许黑客控制这些地址的攻击媒介仍然未知,尽管有些人猜测它们用的是明文保存私钥的热钱包。

如果攻击者可以进入运行这些热钱包的服务器,他们就有机会控制其中两个必要地址,然后执行任何交易,比如从跨链桥上提走1亿美元。

黑客地址:0x0d043128146654c7683fbf30ac98d7b2285ded00

Harmony ETH桥:0xf9fb1c508ff49f78b60d3a96dea99fa5d7f3a8a6

Harmony ERC20桥:0x2dCCDB493827E15a5dC8f8b72147E6c4A5620857

Harmony BUSD桥:0xfd53b1b4af84d59b20bf2c20ca89a6beeaa2c628

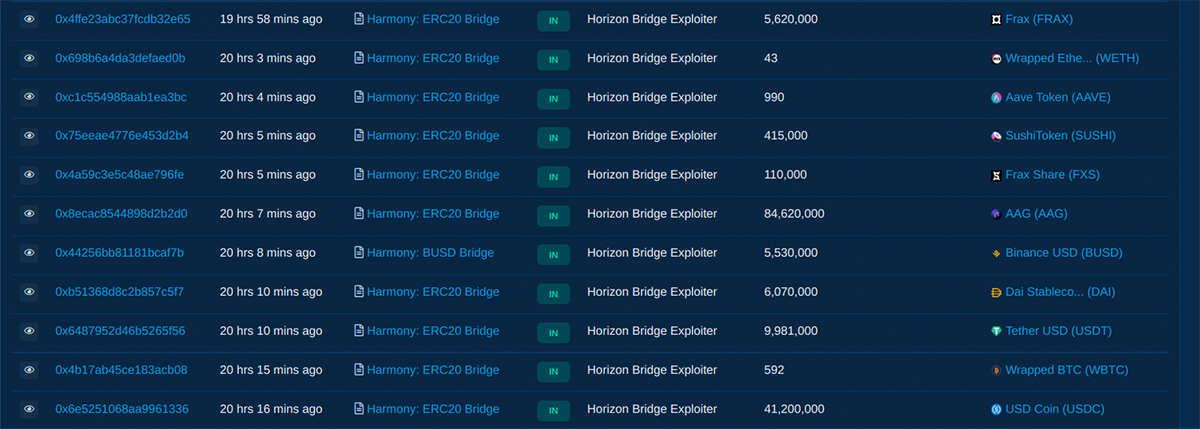

从UTC时间11:06开始,黑客用ETH桥发送了1.31万ETH到自己的地址,用BUSD桥发送了550万BUSD,并从ERC20桥抽走了以下资产:

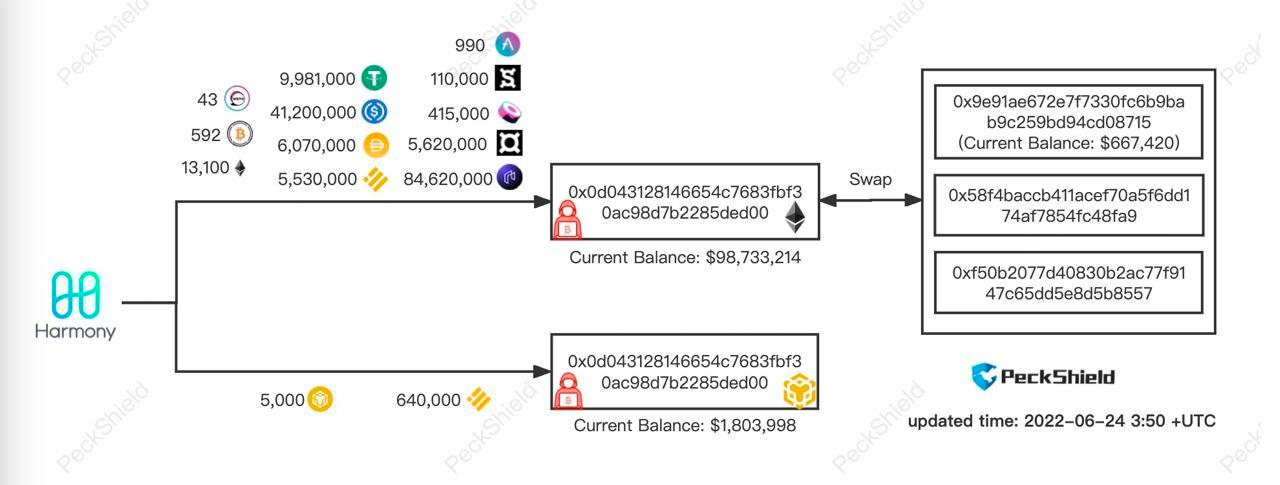

这些钱被发送到黑客地址2和3,换成ETH并发送回主地址,目前ETH仍然留在那。

在BSC上,攻击者还拿走了5千BNB和64万BUSD,也留在BSC地址中。

资金的流向可以从下面的Peckshield的图中看到:

黑客攻击发生后,多签签名需求的数量已经升级为4个。

还是太少了,而且改的太迟了。

自从排名第一的Ronin事件(9个验证器中的5个的密钥被泄露)以来,人们一直在谈论Lazarus group的复杂的鱼叉式网络钓鱼活动。

我们都知道这些威胁无情地盯准了加密货币项目,可仅仅泄露两个地址就可能抽干一个项目官方跨链桥的事实是远远不能接受的。

不仅前车之鉴应该令Harmony更加警惕,而且在4月初@_apedev还曾特别指出了Harmony桥不稳定的安全状况。

开发人员是如何视而不见警告,然后又忽视了这样松懈的安全保障,还想确保9位数的用户资金安全?

Harmony在吸引用户方面一直做得不好。

这次攻击之后,叠加市场情绪处于历史低点的情况下,这是不是Harmony最后的挽歌?

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Merlin DEX - 翻车

Merlin玩起了经典的DeFi魔术,180万美元就在一阵烟雾中消失了。zksync原生DEX刚刚完成Certik对它的审计。怎么能给如此容易抽毯子的协议大开绿灯? 用户是不是也要受到谴责?

Hundred Finance - 翻车 2

在4月15日Hundred Finance在Optimism上遭遇了740万美元的攻击。在与Agave DAO和Meter被一起报道后,该协议迎来了自己的首场专属报道。现在Hundred在排行榜上的总损失金额为1690万美元...这次又是因为何故?