BZX - 翻车

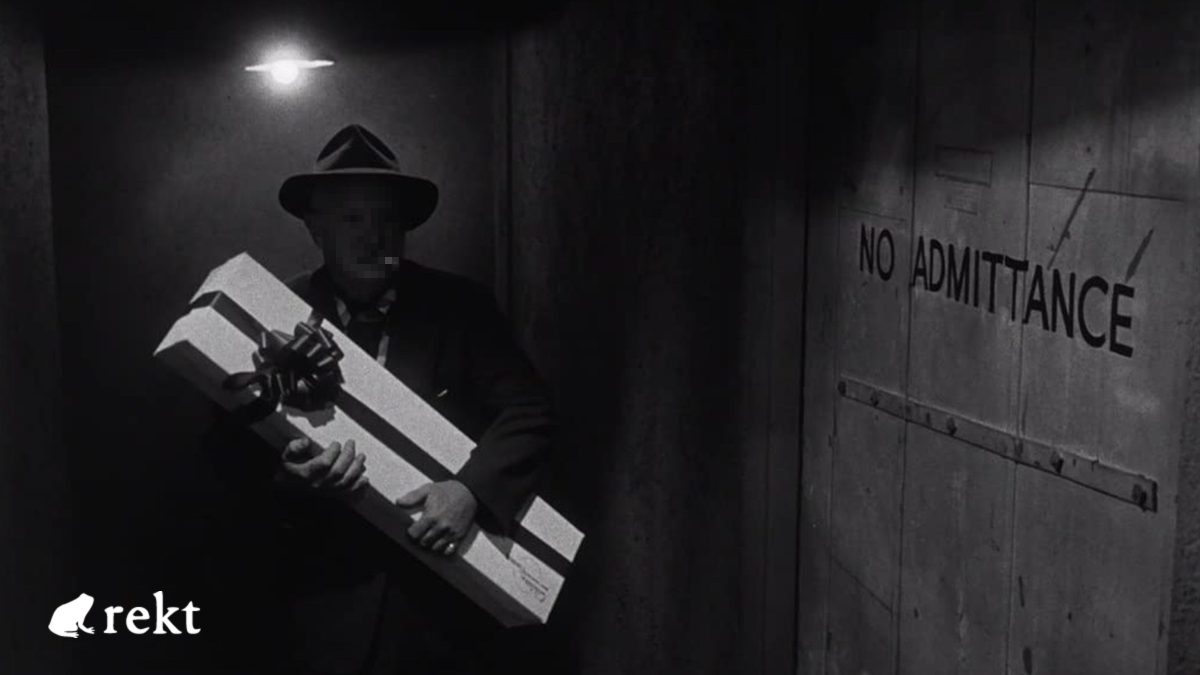

攻击可以来自任何角度。

这可能是他们第一次上榜,不过他们这个协议可是有前科的。

bzx.network的处女秀直接进了我们排行榜前十名。

一个bZx的开发者的个人电脑收到一封钓鱼邮件,邮件里有一个被伪装成合法附件的包含恶意宏的Word文档,恶意宏随即在他的电脑上运行了一个脚本。这导致了他个人钱包助记词被泄露。

在昨天出这件事之前,上一次该项目出事是在2020年9月,被盗800万美金(随后归还)。

更早之前,2020年2月,bZx被攻击了2次,分别损失29.8万美元和64.5万美元-这也是第一次因闪电贷攻击受损。

看起来这是黑客第四次“宠幸”bZx了。

考虑到他们曲折的过去,当昨天宣布控制Polygon和BSC部署合约的私钥被泄露时,反响更多的是愤怒而不是震惊……

“什么情况这是第四次了”

“是时候放弃你们在crypto做的一切了。你们成不了的(NGMI)。”

在最初的声明发布10小时后,bZx发布了一个更新,称他们的一个开发人员成为了网络钓鱼攻击的受害者,并强调代码本身没有被破坏…

这对那些损失钱的用户来说起不到任何宽慰的作用。

慢雾一直在监控这些丢失的资金,截止发文前一共是5500万美元。

遭遇这种卑鄙的攻击,很难指责团队。bZx能恢复元气么,或者说这第四次攻击就是他们的结局?

bZx已经发布了一份初步的事后分析,详细说明了事件,并包含了黑客在Polygon, BSC (1, 2, 3) 和多个以太坊地址(主钱包)中使用的地址。

这一次问题的根源是一个简单的网络钓鱼攻击,而不是该协议过去所遇到的那些技术上更先进的漏洞攻击。

在该攻击发生前的某个时刻,一名bZx开发人员收到了一封钓鱼邮件,邮件中附有一个含有恶意宏的Word文档。打开这个文件后,该开发人员的个人钱包的私钥被泄露。

但这次攻击受影响的不止一个人。这个EOA(外部拥有账户)控制了bZx的Polygon和BSC的部署合约。

因此,黑客能够获得合约的控制权,并从中抽走BZRX。然后,代码被更新了,能够从任何相关授权代币的钱包中提走代币。

尽管bZx试图说服社区,损害只包含在Polygon和BSC,但黑客随后将偷来的BZRX发送到以太坊主网,作为抵押品,借出各种其他资产。

虽然攻击者通过这种方式获得的利润较少,但他们也找到了一种方法来解决试图砸盘如此大量的BZRX的流动性问题。

bZx表示他们已经联系了中心化服务方,要求Circle冻结被盗的USDC,而Binance以及USDT上的资金也很快被冻结。

很难让人相信如此大的资金损失但却归因于这样一个简单的攻击因素这一事实,特别是对于一个在过去经历了太多安全问题的协议来说。

任何从事crypto的人都应该保持警惕,而从事高TVL项目的开发人员尤其如此。但是,在这种情况下,人为错误不应该导致如此巨大的损失。

但所有的责任都在协议方吗?

对任何负责任的项目来说,由于单个EOA安全漏洞而失去对合约的控制是不可想象的,当5500万美元处于危险中时,不存在“无能或疏忽”的余地。

话虽如此,这个黑客也太冷酷无情和贪婪了,他在提走了数百万美元之后,又继续榨干个人用户的钱包。

rekt的读者们再会。

直到下一次,BZx再出什么事...

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。