Протокол PancakeBunny - REKT 2

Мы ушам своим не поверили.

Два месяца назад PancakeBunny оказались rekt в сети BSC, теперь то же самое произошло в сети Polygon.

$2,4 миллиона потеряны, и со второго захода они получили #33 в нашем рейтинге.

Они говорят, что у них есть план, как компенсировать потери своих пользователей, так что, похоже, они еще не готовы сдаваться.

Несмотря на растущие обвинения в “инсайдерской работе”, TVL протокола PancakeBunny медленно возвращается.

Попытайтесь не потерять ее на этот раз.

Адрес атакующего: 0xa6021d8c36b2de6ceb4fe281b89d37d2be321431

Журнал транзакций атаки: 0x25e5d9ea359be7fc50358d18c2b6d429d27620fe665a99ba7ad0ea460e50ae55

Атакующий сделал небольшой депозит в один из Хранилищ Bunny и одновременно сделал большой депозит напрямую в MiniChefV2 (SushiSwap).

После этого он вызвал функцию withdrawAll, чтобы выполнить атаку, используя сумму депозита в MiniChefV2 в качестве процента.

Атакующий провел эксплоит минтера polyBUNNY по следующей схеме:

Сделал депозит 0.000000009416941138 SLP (~19,203 USD) в Хранилище пары USDT-USDC на polygon.pancakebunny.

Сделал депозит 0.000023532935903931 SLP (~47,990,975 USD) в контракт MiniChefV2 пары USDT-USDC на SushiSwap.

В результате атакующему был начислен гонорар за исполнение в размере 0.000007006743943544 SLP (~14,284,950 USD) и отчеканено 2.1 миллиона polyBUNNY.

Сделал дамп polyBUNNY в обмен на WETH.

Выплатил флэш-кредит протоколу AAVE и завершил атаку, заработав 1,281.702952074137533313 ETH.

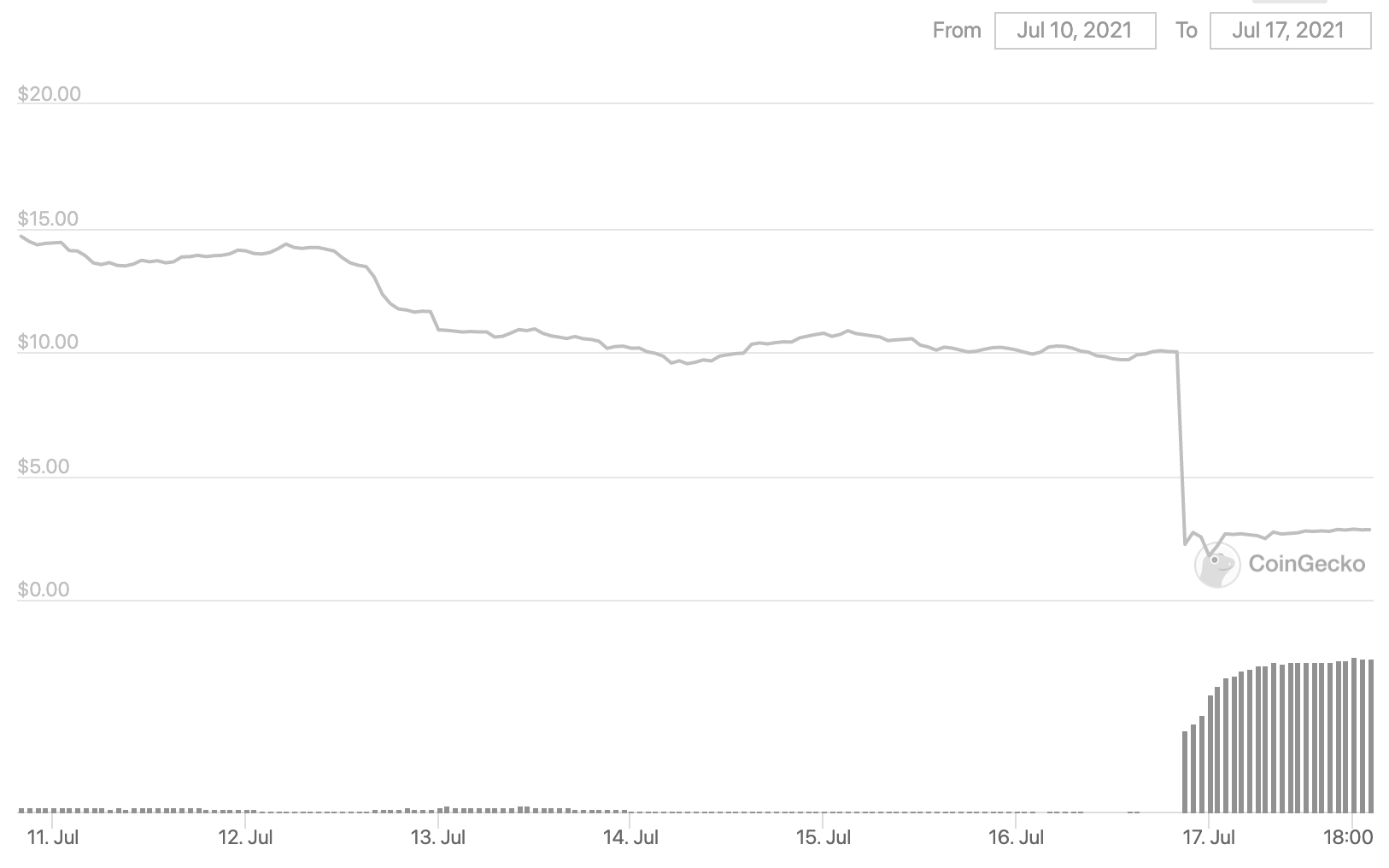

Цена polyBunny упала с $10 до $1.78.

Точно такой же эксплоит был проведен в отношении протокола “ApeRocketFi”, который представляет собой прямой форк от PancakeBunny, всего два дня назад.

ApeRocket потерял $260K в сети BSC и $1M в сети Polygon, но PancakeBunny ничего не сделал, чтобы подобная ситуация не случилась и с ними.

Использовал ли кто-то протокол поменьше в качестве теста, чтобы проверить, работает ли их метод?

Если это так, стали бы они рисковать и предупреждать PancakeBunny о наличии лазейки? Возможно, почему-то они знали, что проблемы это не создаст...

Конечно, есть вероятность, что атакующие - это не один и тот же человек, или что они не поняли, что вектор атаки был возможным в оригинальном коде.

Почему-то это кажется маловероятным.

Кто теперь доверит деньги PancakeBunny?

Жаль, что мы доверили...

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол PancakeBunny - REKT

Кровавая баня среди протоколов BSC продолжается. $45 миллионов украдено из протокола Pancake Bunny. На пике активности протокола его TVL составляла свыше 10 миллиардов долларов. В момент написания статьи от этой TVL осталось лишь чуть больше $1 миллиарда. “Ну чем эти флэш-займы не пряник?” - такое сообщение оставил хакер.

Протокол SafeDollar - REKT

Ваши доллары не в безопасности и никогда не были. Итог - $248 тысяч украдено из протокола, который назывался "SafeDollar".

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...