Протокол MonoX - REKT

Оказаться rekt из-за своего собственного токена.

Украдено свыше $31 миллиона токенов на двух чейнах. Сделано это было посредством ценовой манипуляции с нативным токеном проекта, MONO.

MonoX, который был запущен в прошлом месяце в сетях Polygon и Ethereum, представляет собой DEX, в основе которого лежит работа пулов ликвидности с непарными токенами. В отличие от стандартной модели пулов с парными активами, которые вкладываются туда провайдерами ликвидности, пулы MonoX работают, формируя с помощью вложенного токена "виртуальную пару с нашим стейблкойном, привязанным к виртуальным деньгам (vCASH)".

Одним из заявленных преимуществ, которое привнесла модель виртуального пула MonoX, была оптимизированная маршрутизация обменов.

Как же это оказалось удобно для нашего хакера, который с помощью манипуляции уязвимостью в ценообразовании смог раздуть цену нативного токена платформы и осуществить оптимизированный вывод средств в другие депонированные токены.

Со стремительной последовательностью на протокол поочередно обрушились две атаки.

Сначала было украдено ~$19.4M в сети Polygon, а всего через 17 минут тот же вектор атаки был использован в сети Еthereum, в результате чего было похищено еще ~$12M.

Команда сделала заявление в канале МonoX Announcements в Telegram, а затем и в Twitter.

...Одна из систем в своп-контракте подверглась эксплоиту и разогнала цену MONO до небес. Затем хакер использовал MONO, чтобы скупить все остальные активы в пуле...

...Нам бы так же очень хотелось побеседовать с "атаковавшим". То, что мы создали для текущей и будущей версии MonoX, для нас представляет очень большую ценность, и особенно для нас важны наши пользователи и их фонды; ПОЖАЛУЙСТА, свяжитесь с нами!

Источник: @BlockSecTeam

Свеже-выпущенный токен протокола, MONO, был использован для проведения эксплоита. Хакер смог массово раздуть его цену благодаря багу в коде swapTokenForExactToken в контракте Monoswap (Polygon, Ethereum).

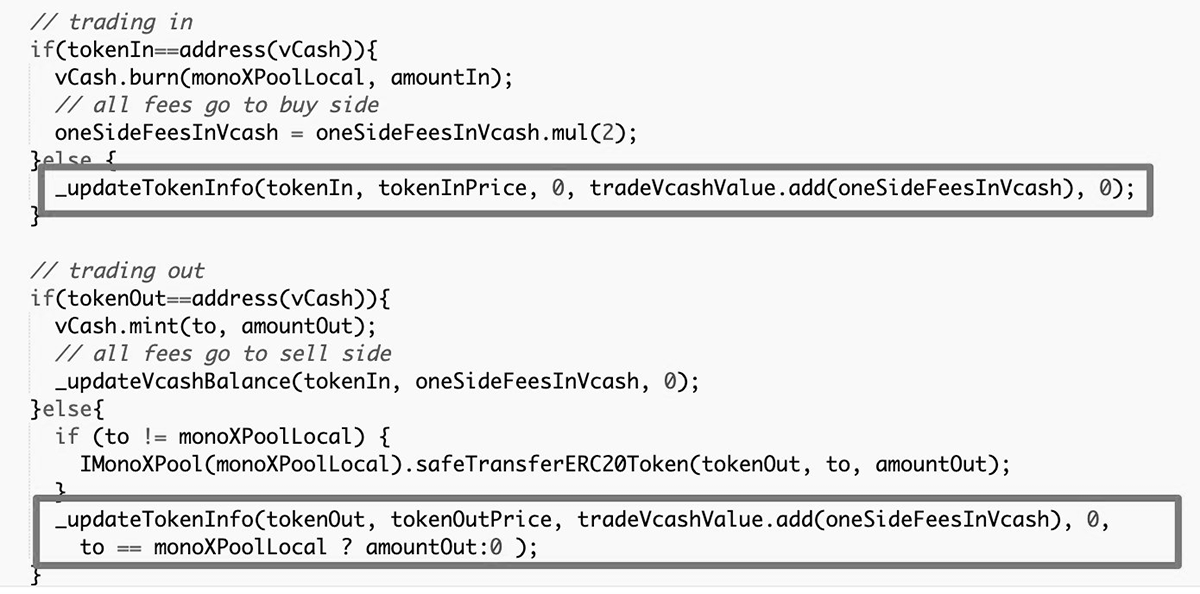

Функция _updateTokenInfo была использована для обновления цен токенов после обменов, совершенных с помощью пулов MonoX. Однако, не было ничего, что могло бы ограничить использование того же самого актива с помощью функций _tokenIn и _tokenOut.

Одной этой манипуляции с нативным токеном платформы хакеру было достаточно, чтобы создать петлю, в которой цена tokenOut переписывала бы цену tokenIn, создавая пампинг цены MONO в ходе многочисленных "свопов".

После того, как произошла манипуляция с ценой, атакующий скупил с помощью переоцененного MONO практически все остальные монеты, депонированные в однотокенные пулы платформы.

Аудит контракта Monoswap поводила как фирма Halborn, так и фирма Peckshield. Как так получилось, что обе они не заметили такой простой баг? Было ли это сделано намеренно, или же речь идет о беспечности?

Общее количество украденных активов:

5.7M MATIC ($10.5M)

3.9k WETH ($18.2M)

36.1 WBTC ($2M)

1.2k LINK ($31k)

3.1k GHST ($9.1k)

5.1M DUCK ($257k)

4.1k MIM ($4.1k)

274 IMX ($2k)

Транзакции эксплоита: Polygon, Ethereum.

Контракты, подвергшиеся эксплоиту: Polygon, Ethereum

Украденные фонды: ($31.4M в общей сложности) Polygon ($19.4M), Ethereum ($12M).

Свыше 30 миллионов долларов потеряно протоколом, просуществовавшим меньше месяца. Фактически, TVL проекта перевалила за $30М всего за 3 дня до эксплоита.

Несмотря на впечатляющую скорость, с которой проекты сейчас способны привлекать деньги, отсутствие безопасности, которым сопровождается инвестирование в DeFi, служит суровым напоминанием о незрелости экосистемы.

Со временем подобные потери помогут построить базу знаний, которая послужит основой для установления улучшенных способов применения.

Но пока что мы будем продолжать ставить эксперименты.

И некоторые из них провалятся.

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...

Протокол Lodestar Finance - REKT

Протокол Lodestar Finance пополнил список жертв массовых рыночных манипуляций, от которых пострадали не только отдельные пользователи, но и протоколы во всей индустрии. Слив из займовых пулов 6.5 миллионов долларов вывел Lodestar на 77 строчку рейтинга.

Протоколы Ankr и Helio - REKT

18 квадриллионов долларов. Такова теоретическая стоимость 60 триллионов aBNBc, которые были вполне законно отчеканены в протоколе Ankr. К сожалению, это больше, чем ВВП всей планеты, и ликвидности aBNBc на столько не хватило бы, поэтому хакер скрылся с $5M.