Протокол Inverse Finance - REKT

Протокол Inverse Finance обокрали на ~$15M.

Эта атака привлекла внимание экспертов.

Профессионально выполненный взлом позволил анонимному субъекту манипулировать ценой INV и получить эксклюзивную сделку от кредитного протокола, основанного на ETH.

Как это произошло?

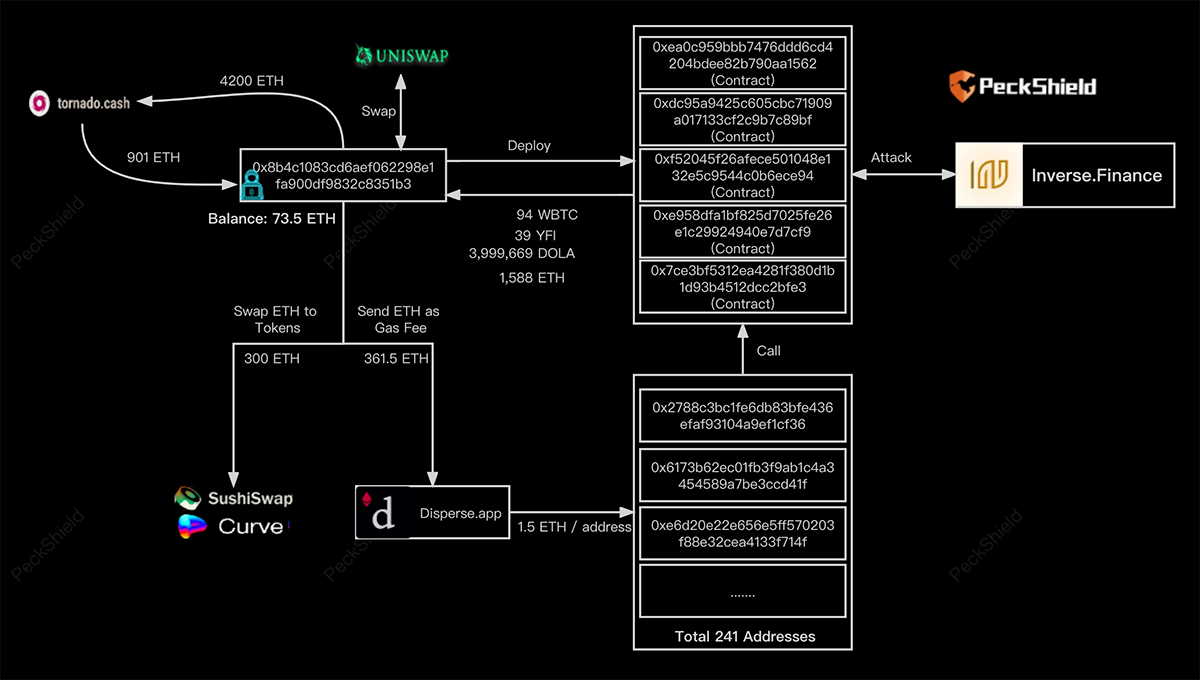

Источник: Igor Igamberdiev & Peckshield.

~$15.6M было украдено в форме:

- 1588 ETH

- 94 WBTC

- 4M DOLA

- 39,3 YFI

Для начала эксплоитер вывел 901 ETH с Tornado Cash.

Затем он перевел 1.5 ЕТН на 241 чистый адрес через Disperse и развернул пять разных смарт-контрактов, из которых настоящим был лишь один.

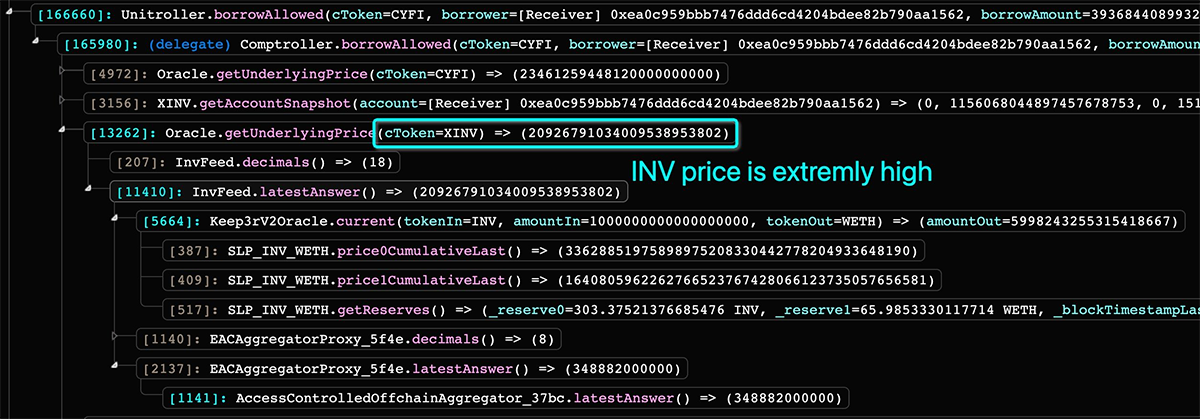

Затем он обменял 500 ETH на 1.7k INV, для чего провел их через пару INV-WETH на SushiSwap, значительно изменив цену из-за низкого уровня ликвидности (50x).

В то же время он начал спамить транзакциями эксплоита, чтобы первым попасть в следующий блок и получить раздутую цену от SushiSwap.

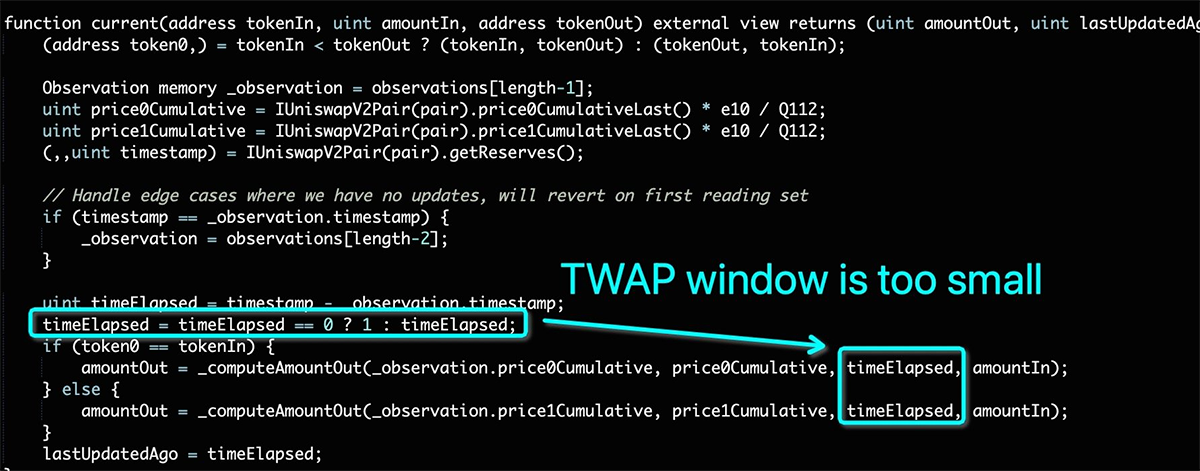

Оракул протокола Inverse Finance в сети Keeper в конечном итоге начал использовать SushiSwap TWAP в качестве оракула, вернув цену, которая сделала токен INV на платформе невероятно дорогим.

Затем хакер депонировал свои 1.7k INV (справедливая цена - $644k) в качестве коллатерала и взял в долг (безвозвратно) $15.6M.

Peckshield предоставили следующую визуализацию.

Мы бы предпочли, чтобы хакеры брали выходные, но по крайней мере это не очередной инцидент со скомпрометированными ключами.

Inverse Finance уже выпустили свое официальное заявление, и некоторые хорошо осведомленные члены сообщества отметили сложность / эффективность использованной в ходе атаки техники.

@bertcmiller, который является непосредственным экспертом по флэш-ботам, сказал:

"Атака на Inverse Finance - это одна из самых продуманных с точки зрения MEV атак, которые я когда-либо видел."

"[хакер] удерживал цену оракула на сумасшедшем уровне в течение многих блоков, не дав арбитражным ботам снова выровнять цену, и защитил от ее от действовавших сообща фронтранеров."

Chainlinkgod, (которому всегда есть что сказать, когда какой-нибудь оракул подвергается эксплоиту) тоже отметил, что:

"Опора на оракул TWAP, созданный на основе одной слабо торгуемой пары на DEX с короткой временной выборкой увеличивает риски манипулирования рынком."

После атаки, на просторах Твиттера Inverse Finance заявили, что они работают с Chainlink над запуском ценового канала INV, как только будут выполнены требования по ликвидности. Тогда это заменило бы действующий сейчас TWAP-оракул.

Хотя эти риски очевидны задним числом, ясно, что это была не любительская работа.

Даже самые лучшие в этом бизнесе иногда носят черные шляпы...

Может быть, лучше их не злить.

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол Inverse Finance - REKT 2

Снова обокрали. $1.2M достались анонимному хакеру, а в общей сложности потеря составила $5.8M. Сможет ли Inverse пережить криптозиму после двух хакерских атак с таким небольшим интервалом?

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...

Протокол Lodestar Finance - REKT

Протокол Lodestar Finance пополнил список жертв массовых рыночных манипуляций, от которых пострадали не только отдельные пользователи, но и протоколы во всей индустрии. Слив из займовых пулов 6.5 миллионов долларов вывел Lodestar на 77 строчку рейтинга.