Протокол bZx - REKT

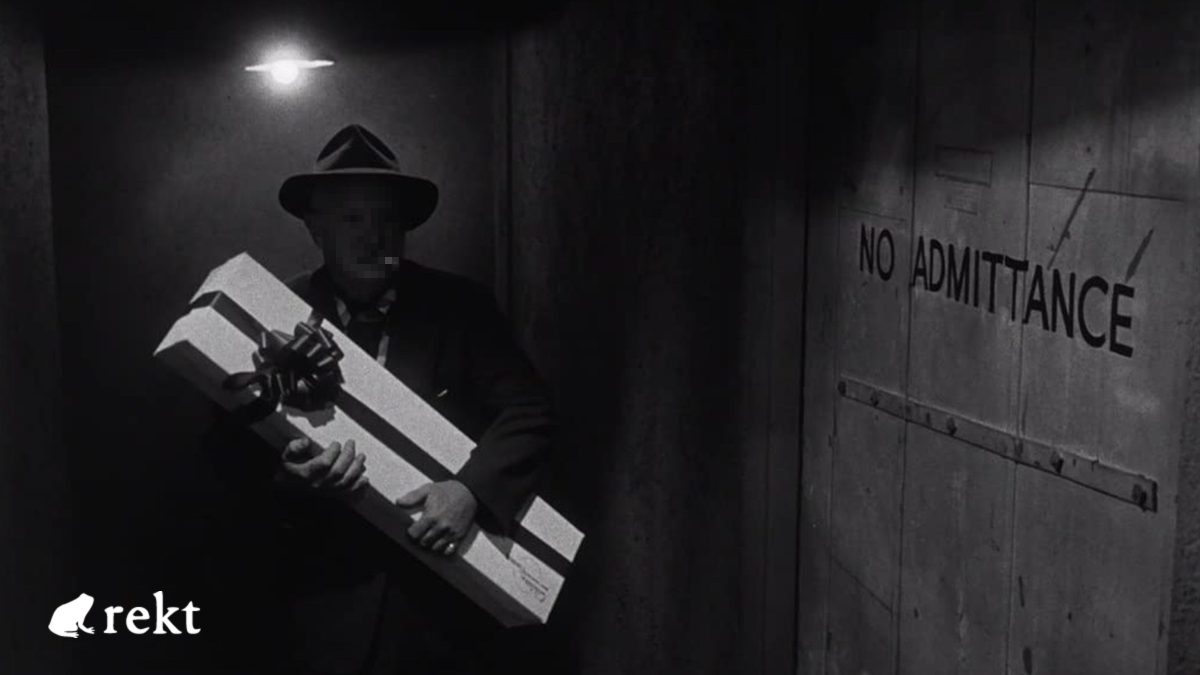

Атака ведется по всем направлениям.

Может быть это и первое их попадание в наш рейтинг, но у этого протокола уже бывали прецеденты.

bzx.network дебютирует прямиком в первой десятке.

Разработчику bZx прислали фишинговое электронное письмо на его персональный компьютер. В вордовском документе, который был выполнен как вполне правдоподобное вложение к электронному письму, содержался вредоносный макрос, который затем запустил скрипт на его персональном компьютере. В результате мнемоническая фраза от его персонального кошелька была скомпрометирована.

До вчерашних событий, последний инцидент, которому подвергся проект, произошел в сентябре 2020. Тогда было украдено $8M (позже их вернули).

Еще раньше, в феврале 2020 года, bZx стал жертвой двух атак в ходе которых было потеряно $298,000 и $645,000 в пользу первых эксплоитов с использованием флэш-займов.

Похоже, что в четвертый раз bZx не повезло.

Учитывая их неоднозначное прошлое, когда вчера вышло объявление о том, что “приватный ключ, контролирующий диплоименты на Polygon и BSC были скомпрометированы”, в ответах читалась скорее безнадежность, чем шок...

"Может быть вам, ребята, стоит завязать со всей этой криптой. У вас ничего не выйдет."

~10 часов спустя после первого объявления команда bZx опубликовала обновление, в котором говорилось, что один из их разработчиков стал жертвой фишинговой атаки, и подчеркивалось, что сам код не пострадал...

Что было весьма слабым утешением для пользователей, потерявших свои деньги.

Slowmist вел учет потерянных фондов в реальном времени. В момент написания общая сумма потери составляет ~$55M.

Тяжело обвинять команду, когда атака выполнена с такой хитростью. Сможет ли bZx восстановиться, или же четвертый смертельный случай станет для них последним?

bZx выпустили предварительный постмортем, в котором подробно описываются события и содержится список адресов, которые хакер использовал в сетях Polygon, BSC (1, 2, 3) и множество Ethereum-адресов (основного кошелька).

Вместо более технически продвинутых эксплоитов, с которыми протокол сталкивался в прошлом, на этот раз корнем проблемы стала простая фишинговая атака.

Незадолго до эксплоита разработчик bZx получил фишинговое электронное письмо, в которое был вложен документ Word, в котором содержался вредоносный макрос. Разработчик открыл этот документ, и в результате ключи от его персонального кошелька оказались скомпрометированы.

Но эта атака не была направлена на него лично. Этот старший оперативный сотрудник контролировал диплоименты протокола bZx в сетях Polygon и BSC.

Следовательно, хакеру удалось захватить контроль над контрактами и слить из них BZRX. Затем он обновил код, чтобы сделать возможным вывод токенов из любого кошелька, которому был предоставлен доступ к токенам в затронутых контрактах.

Проверьте ваши доступы к токенам здесь: Polygon, BSC

Несмотря на то, команда bZx пыталась убедить сообщество в том, что ущерб был ограничен только Полигоном и BSC, хакер затем послал украденные BZRX в Ethereum, чтобы использовать их в качестве залога и взять в долг множество других активов.

Несмотря на то, что таким образом хакер получил меньше прибыли, ему удалось найти способ обойти проблему ликвидности, которая возникла бы, если бы он попытался слить такое большое количество BZRX.

bZx заявили, что они связались с централизованными сервисами и сделали запрос, чтобы Circle заморозил украденные USDC, в то время как деньги на Binance, также как и USDT были быстро заморожены.

Они также установили контакт с хакером, чтобы предложить ему “поговорить и прийти к соглашению”

Трудно поверить, что такая большая потеря денег приходится на такой простой вектор атаки, особенно для протокола, на чью долю в прошлом выпало более чем достаточно проблем с безопасностью.

В криптосфере любому нужно быть готовым быть во всеоружии, а разработчикам, работающим в проектах с большими заблокированными стоимостями - особенно. Но в данном случае человеческая ошибка никак не должна была привести к такой огромной потере.

Но лежит ли вся вина на протоколе?

Потеря контроля над контрактами из-за того, что они были уязвимы по причине бреши в безопасности одного-единственного оперативного сотрудника невообразимо для любого ответственного проекта, и для "некомпетентности или халатности” нет места, когда на кону $55M.

Но, несмотря на это, нужно быть особенно бессердечным и алчным хакером, чтобы продолжить опустошать кошельки частных пользователей после того, как он заполучил миллионы.

До свидания, читатели rekt.

До следующего раза, bZx...

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...

Протокол Lodestar Finance - REKT

Протокол Lodestar Finance пополнил список жертв массовых рыночных манипуляций, от которых пострадали не только отдельные пользователи, но и протоколы во всей индустрии. Слив из займовых пулов 6.5 миллионов долларов вывел Lodestar на 77 строчку рейтинга.

Протоколы Ankr и Helio - REKT

18 квадриллионов долларов. Такова теоретическая стоимость 60 триллионов aBNBc, которые были вполне законно отчеканены в протоколе Ankr. К сожалению, это больше, чем ВВП всей планеты, и ликвидности aBNBc на столько не хватило бы, поэтому хакер скрылся с $5M.