Протокол Badger - REKT

rekt как падаль на обочине.

Барсук мертв.

$120 миллионов украдено в разных формах wBTC и ERC20.

В результате атаки через интерфейс, ДАО Badger оказалась на четвертой строчке нашего рейтинга.

Неограниченный доступ означает неограниченное доверие - а мы-то знаем, что в DeFi так делать нельзя.

Но нужно ли ожидать от обычных пользователей, что они заметят вредоносный контракт в списке разрешенных контрактов в кошельке, если интерфейс скомпрометирован?

Неизвестный вставил дополнительные разрешения, чтобы пересылать токены пользователей на собственный адрес. Начиная с 00:00:23 UTC 2.12.2021, хакер использовал украденное доверие, чтобы наполнить свой собственный кошелек.

Когда новости об опустошаемых адресах пользователей дошли до Badger, команда объявила, что они приостановили смарт-контракты проекта, и вредоносные транзакции начали срываться примерно через 2 часа и 20 минут после того, как начались.

Задача ДАО Badger состоит в том, чтобы привести Биткоин в DeFi. Этот проект состоит из различных хранилищ, в которых пользователи могут получать доход от обернутых вариантов BTC в сети Эфириума.

Подавляющее большинство украденных активов представляли собой депонированные в хранилище токены, которые затем были обменены на ликвидность, потому как соответствующие BTC были связаны с сетью Bitcoin, а все остальные токены ERC20 остались в сети Ethereum.

Текущие местонахождения украденных фондов собраны здесь.

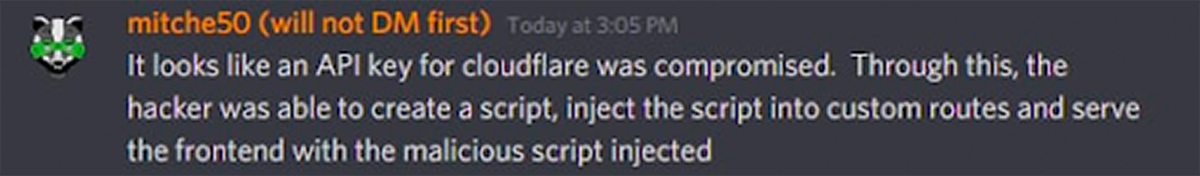

Ходили слухи о том, что аккаунт Cloudflare проекта был скомпрометирован, а также о том, что были и другие уязвимости в безопасности.

Запросы на подтверждение появлялись сами собой, когда пользователи пытались провести законные транзакции по депонированию и запросу вознаграждений. Таким образом, собралась база из неограниченных подтверждений от кошельков, которая позволила хакеру перевести себе токены на основе BTC напрямую с адресов пользователей.

Согласно Peckshield, первый случай предоставления доступа адресу хакера имел место почти две недели назад. Любой человек, взаимодействующий с платформой с того момента, мог непреднамеренно дать хакеру разрешение на вывод средств.

Свыше 500 адресов предоставили доступ адресу хакера: 0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107

Проверьте ваши разрешения и отзовите их здесь: etherscan.io/tokenapprovalchecker

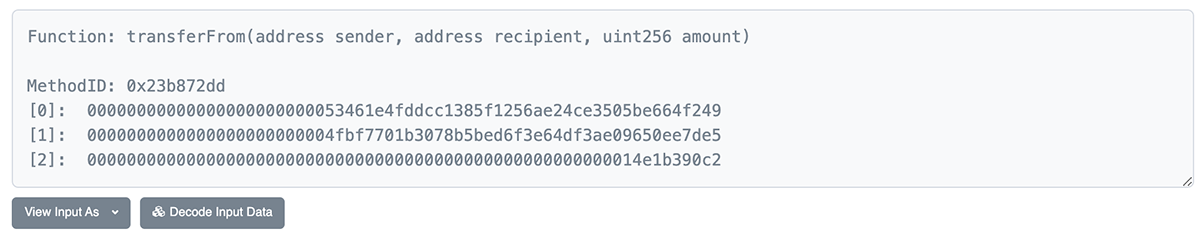

Пример транзакции: слив ~900 byvWBTC, стоимостью свыше $50M. Жертва дала разрешение адресу хакера тратить неограниченное количество фондов с помощью функции increaseAllowance() примерно шестью часами ранее.

В конце концов, благодаря “необычной” опции в функции transferFrom() протокола Badger, команда смогла приостановить всю его работу, положив конец дальнейшим потерям фондов.

Если долгоиграющие проекты с такой крепкой репутацией как Badger могут вот так оказаться rekt, да и другие громкие имена в игре делают промахи, то пользователи DeFi не могут позволить себе чувствовать себя в полной безопасности, когда дело касается их самых больших мешков с деньгами. Ключ к выживанию находится в диверсификации.

Несмотря на весь стресс, обычно связанный с проверкой URL, и с тем, что нужно удостовериться, что вы взаимодействуете с правильными каналами, в данной ситуации пользователям все это не помогло бы.

Манипуляция с интерфейсом произошла по меньшей мере 12 дней назад.

Как так получилось, что Badger ничего не заметил?

Один из пользователей обратил внимание на подозрительное предоставление доступа для increaseAllowance() в Discord.

Почему разработчики Badger не проверили, в чем там было дело?

Для опытных пользователей должно быть несложно отличить подобное фиктивное разрешение от подлинного. А чтобы проверить валидность любого контракта, достаточно скопировать и вставить адрес в Etherscan перед тем, как подписывать транзакцию.

Но, если DeFi хочет достичь "массового принятия", то эти дополнительные меры предосторожности должны быть оптимизированы.

Ну а пока, мы можем лишь применять на практике хорошую гигиену при использовании кошелька и предоставлении разрешений.

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.