Uranium Finance - REKT

Uranium Finance a explosé, et ce n'est pas la première fois.

Le clone d’Uniswap de la BSC a trop joué avec son code issu d’un simple copié-collé et a laissé une faille ouverte, permettant à quelqu'un de s'emparer des fonds.

C’est ainsi que pas moins de 57 millions de dollars ont été dérobés par le biais d'un simple bug mathématique introduit dans les contrats UraniumPair qui avaient été forkés à partir du code de Uniswap v2.

Uranium Finance avait déjà subi un précédent exploit sur son contrat de récompenses au début du mois lorsque furent introduites des vulnérabilités dans le contrat MasterChef.

Au moins 2 200 ETH provenant du dernier incident ont déjà été mixés par l'intermédiaire de Tornado.cash, à partir d'une somme totale d'environ 57,2 millions de dollars au moment de la rédaction de cet article.

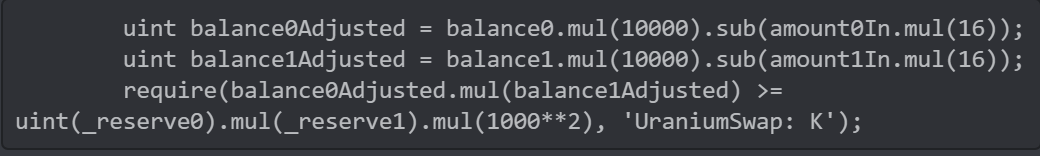

Le cofondateur de bzX, Kyle Kistner, a mis en exergue la petite modification du contrat UraniumPair à l'origine de ces conséquences si dramatiques :

VS

Avez-vous trouvé la différence ?

1 000 a été changé en 10 000 à deux endroits, mais pas à la fin.

Cela a permis d'échanger 1 wei de l’input token contre 98% du solde total de l'output token.

Ceci a pour effet de mettre fin au check de la formule “constant product” x*y=k d’Uniswap v2 avant la mise à jour des soldes de réserve ajustés aux frais. Source : 0xdeadf4ce

Les fonds suivants ont été retirés :

- 34k WBNB (18 millions de dollars)

- 17.9M BUSD (17.9 millions de dollars)

- 1.8k ETH (4.7 millions de dollars)

- 80 BTC (4.3 millions de dollars)

- 26.5k DOT (0.8 millions de dollars)

- 638k ADA (0.8 millions de dollars)

- 5.7M USDT (5.7 millions de dollars)

- 112k U92

Avant d'interagir avec Uranium, l'attaquant a envoyé le montant minimum de chaque token à des pair contracts.

Après cela, il a utilisé une fonction low-level, swap(), dont l'exécution devrait drainer les deux réserves.

L'équipe d'Uranium a migré le contrat vers la v2 il y a une dizaine de jours, et l'ancienne version ne comportait pas ce bug.

L'équipe a alors décidé de mettre à jour le protocole vers la v2.1, dans lequel le seul changement significatif est la correction du bug susmentionné. La migration des liquidités de la v2 à la v2.1 était censée commencer aujourd'hui.

Ils ont donc ajouté un bug dans la v2, l'ont laissé pendant dix jours, et, le jour même où ils étaient censés le corriger, celui-ci a été exploité.

Pour rendre la situation encore plus suspecte, notons que le repository des contrats Uranium a été supprimé de Github.

Source : igor igamberdiev

L'équipe d'Uranium a-t-elle introduit le bug puis utilisé la migration des liquidités pour tenter de le dissimuler ?

Ou est-ce que "quelqu'un" a "découvert" le bug et l'a exploité juste avant que les développeurs ne parviennent à le corriger ?

Les hacks cross chain deviennent de plus en plus courants.

Le système BSC n'est plus aussi hermétique qu'il n’a pu l’être. Il y a maintenant plusieurs bridges hors de la BSC, et ceux-là ne sont pas tous contrôlés par Binance. Cela signifie que CZ ne peut pas mettre toutes les adresses sur liste noire et bloquer les fonds volés sur la BSC.

Les attaquants voleront sur une blockchain et s'échapperont vers une autre où ils ne pourront pas être traqués aussi aisément. Tornado est actuellement la seule Dapp permettant ce type d’échappatoire, mais nul doute que nous en verrons bientôt des clones sur d'autres blockchains.

Le bénéficiaire de cet incident est maintenant en possession de 57,2 millions de dollars d'actifs liquides, un prix bien plus intéressant que les tokens EASY de notre article précédent, ce qui le place en deuxième position de notre classement.

Les exploits et les rug pulls vont devenir moins fréquents, mais il est peu probable qu'ils disparaissent complètement. Même aujourd'hui, alors que nous disposons de codes testés tels que ceux de Curve et de Uniswap, les utilisateurs cherchent encore et toujours à obtenir des rendements plus élevés dans des projets non testés.

Un jour viendra où les hackers opéreront sur des blockchains entièrement privées où ils n'auront plus besoin de fuir avec leurs fonds, mais, d'ici là…

rekt veillera au grain.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.