THORChain - REKT 2

Le protocole a dernièrement été attaqué à hauteur de 5 millions de dollars.

Une seconde attaque vient de leur faire perdre 8 millions de dollars supplémentaires.

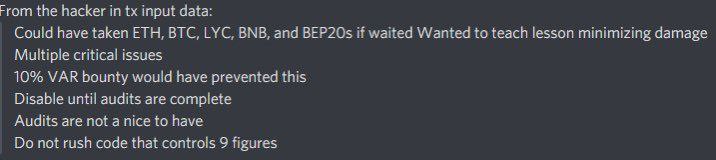

Le hacker a laissé un message limpide à THORChain. Apparemment, ce message n'était pas assez clair, car THORChain a d'abord cru n'avoir perdu que 800 000 dollars à cause d'un hacker éthique.

Les data de la transaction ont révélé une toute autre histoire :

THORChain a toujours utilisé un ton assez informel sur son compte Twitter officiel, et a continué à le faire même après l'attaque.

Mais lorsque vous avez perdu plus de 10 millions de fonds appartenant à vos utilisateurs en 10 jours, il est peu judicieux de célébrer une augmentation du nombre de followers.

Les nouveaux followers sont arrivés pour vous voir vous faire saigner : ils ne sont pas un signe de votre succès.

Si la passion au sein de la communauté THORchain reste vive, elle se manifeste désormais d'une façon différente en raison de la souffrance de la communauté.

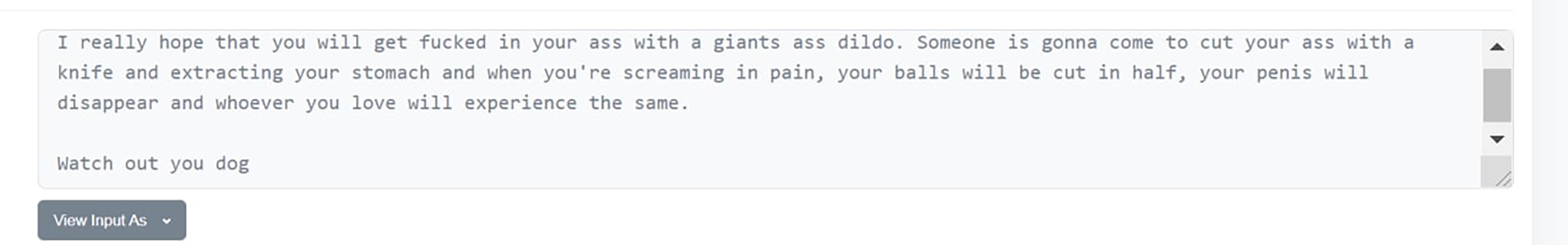

Le message suivant a été trouvé dans une transaction d'un détenteur de RUNE à l'assaillant.

“Sauvage”.

Que s'est-il passé pour provoquer une telle colère ?

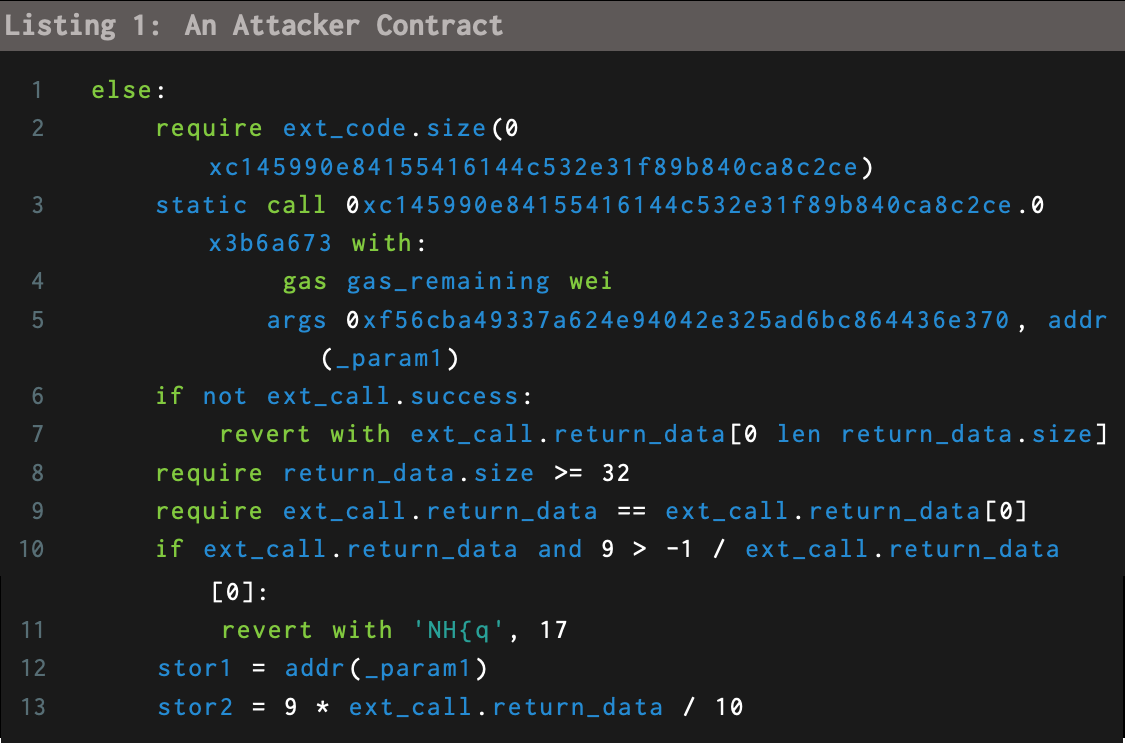

Source : Halborn Security

L'observation d'une attaque a commencé le 22.07.2021 - 21:42 GMT

Un assaillant a ciblé le composant Thorchain Bifrost par le biais du contrat ETH Router.

Pendant les transactions, les adresses suivantes sont vues dans les transactions.

Routeur : 0xc145990e84155416144c532e31f89b840ca8c2ce

Vault : 0xf56cba49337a624e94042e325ad6bc864436e370

Contrat de l'attaque : 0x700196e226283671a3de6704ebcdb37a76658805

Wallet de l'attaque (généré par Tornado Cash) : 0x8c1944fac705ef172f21f905b5523ae260f76d62

Les étapes simples de l'attaque sont présentées ci-dessous.

L'assaillant crée un faux routeur (Contract Address), puis un événement de dépôt est émis lorsque l'assaillant envoie des ETH.

L'assaillant passe returnVaultAssets() avec une petite quantité d'ETH, mais le routeur est défini comme un vault Asgard.

Il transmet les ETH au faux Asgard sur le routeur Thorchain.

Cela crée un faux événement de dépôt avec un mémo malveillant.

Thorchain Bifrost l'intercepte comme un dépôt normal et le rembourse à un assaillant en raison d'une mauvaise définition du mémo.

Dernière transaction effectuée par un assaillant

Les transactions vers THORChain transmettent l'intention de l'utilisateur avec le champ MEMO sur les blockchains qui contiennent des entrées personnalisées de l'utilisateur.

THORChain inspecte l'objet de la transaction, ainsi que le MEMO afin de traiter la transaction. Il faut par conséquent veiller à ce que le MEMO et la transaction soient valides. Dans le cas contraire, THORChain procédera à un remboursement automatique. Référence

Le hacker a ciblé une logique de remboursement. L'attaque peut être qualifiée de Défaillance dans la gestion de plusieurs éléments simultanés.

Incidence (~8M USD)

966,62 ALCX

20 866 664,53 XRUNE

1 672 794,010 USDC

56,104 SUSHI

6,91 YFI

990 137,46 USDT

Le prix du RUNE a connu une chute de 25 %, mais les détenteurs étaient sur le point de recevoir d'autres mauvaises nouvelles.

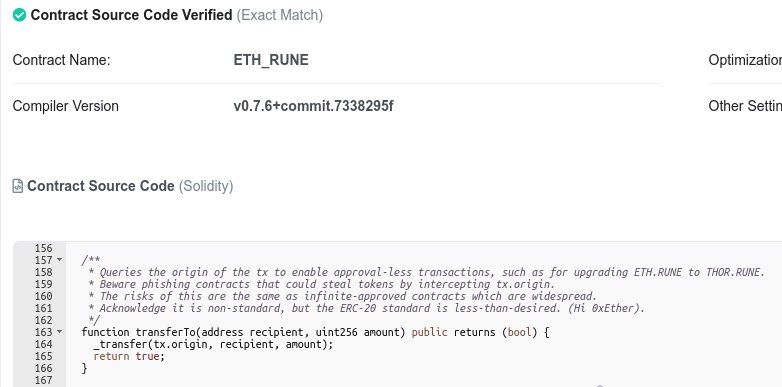

Comme pour l'exploit précédent, une vulnérabilité présente en raison de décisions délibérément prises par les développeurs a été découverte dans le code du contrat du token RUNE.

Quelques heures après l'attaque, de nombreuses adresses ont commencé à recevoir un token jusqu'alors inconnu : UniH.

Ceux qui ont essayé de vendre ce token ont vu leurs soldes RUNE entièrement vidés après avoir approuvé son utilisation.

La fonction transferTo de RUNE utilisait tx.origin au lieu de msg.sender, ce qui est explicitement déconseillé dans la documentation Solidity car cela permet à des interactions avec des contrats malveillants de déplacer vos RUNE.

Dans ce cas, il suffisait de donner l'autorisation à un protocole de dépenser des UniH pour que toute RUNE se trouvant dans un portefeuille soit volée, comme dans cet exemple.

Comme on peut le voir dans les commentaires du code, il s'agissait d'une vulnérabilité que l'équipe avait prévue, et qui avait été reconnue comme "non standard".

Un autre exemple de cas où les développeurs de THORChain ont laissé des instructions aux pirates.

Source : Mudit Gupta

THORChain s'est encore fait rekt, et il ne peut s'en prendre qu'à lui-même.

Bien qu'il ne s'agisse peut-être pas d'une "blue-chip" de la DeFi, THORChain était un acteur bien établi, et beaucoup seront déçus de le voir s'effondrer si rapidement.

Pourquoi maintenant, et de manière aussi abrupte ?

Quelque chose a-t-il changé en interne dans l'équipe de THORChain, ou ont-ils contrarié quelqu'un qui avait une raison de leur nuire ?

Un pactole de 8 millions de dollars serait un motif suffisant pour la plupart des gens, mais cet anti-héros anonyme a laissé la majeure partie du butin derrière lui...

C'était une question de pouvoir, pas de richesse.

Que réserve l'avenir à THORChain et à ses adeptes fanatiques après une telle série d'erreurs majeures ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

THORChain - REKT

Même les anciens dieux ne peuvent échapper aux exploits. Alors que les attaques cross-chain se multiplient, THORChain devient la dernière victime en date. 5 millions de dollars ont été dérobé

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?