StableMagnet - REKT

Quelques heures avant l'attaque, nous avons reçu un message privé d'une source anonyme indiquant que StableMagnet allait rugpull.

Ne pouvant vérifier ces affirmations, nous avions les mains liées.

Nous aurions provoqué de la confusion et potentiellement endommagé un projet innocent si nous avions lancé un avertissement public et que les accusations s'étaient avérées fausses.

Il n'y avait aucune possibilité de whitehacker les fonds : nous ne pouvions rien faire d'autre qu'attendre.

Ce sont désormais 27 millions de dollars qui ont été dérobés, et davantage qui devraient l'être dans les portefeuilles de ceux qui n'ont pas encore révoqué leurs autorisations concernant StableMagnet.

Les utilisateurs peuvent utiliser le BSC Token Approval Checker pour révoquer ces permissions.

Nous n'avons pas été en mesure de stopper cette attaque, et ce constat laisse un goût amer. Toutefois, les informations que nous avons reçues correspondent à certains de nos soupçons antérieurs.

Les audits de Techrate ne sont pas dignes de confiance.

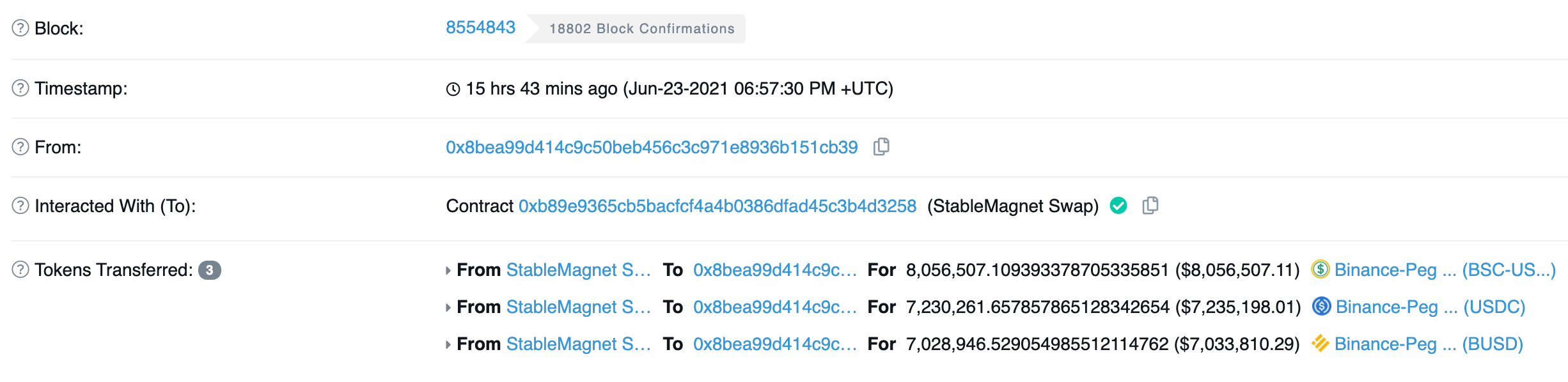

Le rug pull a commencé par cette transaction :

Un montant initial de 22,2 millions de dollars en stablecoins a été extrait de la 3Pool de StableMagnet via un code source non vérifié.

Ce chiffre atteint désormais 27 millions de dollars et n’a de cesse d'augmenter.

Comme le déclare Rugdoc :

Les explorateurs Etherscan et BSCScan ne vérifient pas le code source des bibliothèques liées.

Cela permet à l'exploiteur de déployer une bibliothèque complètement différente de celle qui se trouve dans le code source.

La bibliothèque non vérifiée SwapUtil ne contenait pas seulement le code permettant de vider toutes les paires : elle contenait également le code permettant de transférer davantage de tokens à tous ceux qui avaient approuvé StableMagnet.

La bibliothèque SwapUtils contenant l'exploit est celle-ci : 0xE25d05777BB4bD0FD0Ca1297C434e612803eaA9a

D'autres protocoles qui sont toujours opérationnels, tels que Dopple et StableGaj, sont basés sur le même code, et leurs bibliothèques SwapUtils sont également non vérifiées.

Les fonds volés ont d'abord été répartis entre plusieurs adresses avant d’être déposés sur Binance afin de les faire passer sur la blockchain Ethereum, puis rapidement retirés. Enfin les USDT, centralisés, ont été échangés contre des DAI, décentralisés.

Ces assaillants avaient planifié l’itinéraire de leur fuite.

Le processus KYC de Binance est-il défectueux ou Binance se soucie-t-il moins de l'application de la loi qu'il ne voudrait nous le faire croire ?

BUSD envoyé au Binance hot wallet : 0x2bac04457e5de654cf1600b803e714c2c3fb96d7

Tether reçu sur la blockchain ETH : 0xDF5B180c0734fC448BE30B7FF2c5bFc262bDEF26

Tether changé en DAI : 0xe5daac909a3205f99d370bc2b32b1810a4912a07

Ce schéma a été reproduit sur plusieurs adresses.

Ce rug pourrait-il ne pas s’arrêter ?

Il y a eu à un moment donné plus de 1000 utilisateurs avec des autorisations non nulles sur le rug pull StableMagnet.

Avec une première entrée à la huitième place, cette affaire va grimper dans le classement rekt au fur et à mesure que cette histoire nous livrera ses secrets et que les portefeuilles des utilisateurs un brin candide continueront à être vidés.

Ce n’est certes pas la première fois que ce groupe procède à un rugpull, mais il nous a laissé cette fois-ci quelques indices.

L'autre information qui nous a été transmise par notre source anonyme revêt une plus grande authenticité suite aux événements de StableMagnet.

Cette source nous a confié que le même groupe est responsable de plusieurs rugpulls récents, laissant entendre que Moon Here token et Wen Moon token ont également été réalisés par ces mêmes antagonistes.

Elle nous a également affirmé que "Techrate a audité le Github, mais pas le contrat déployé".

Nous savons que Techrate a été averti de ce rugpull, mais qu’ils ont décidé de ne rien faire. Un rapide coup d'œil sur la liste des projets auxquels ils participent vous donnera une bonne idée de la qualité que vous pouvez espérer d'un projet audité par Techrate.

Pourquoi devrions-nous attendre d'eux qu'ils signalent le problème, alors qu’ils peuvent le laisser pourrir pour y venir se servir plus tard lorsqu'ils porteront leur black hat ?

Dans un espace et une époque où la confiance est déjà réduite à son minimum, on aimerait pouvoir se tourner vers les sociétés d'audit pour y trouver un semblant de sécurité.

Ce n'est toutefois pas le premier incident dans lequel l'auditeur devient le suspect numéro un.

Nous avons connaissance d'au moins deux hacks majeurs dans lesquels le protocole s'efforce de prouver qu'il a été attaqué par son auditeur. Les enquêtes sont en cours.

Il s'agit de l'un des plus sinistres détournements de fonds que nous ayons documentés. Un groupe connu d'assaillants vole non seulement leur protocole frauduleux, mais aussi directement les portefeuilles des utilisateurs, avant de s'enfuir vers la protection décentralisée du DAI.

Ne faites pas confiance à un auditeur pour DYOR.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.