Inverse Finance - REKT

Inverse Finance s'est fait retourner pour 15 millions de dollars.

Cette attaque a suscité l'attention des experts.

Un hack réalisé de façon très professionnelle a permis à un protagoniste anonyme de manipuler le prix de l'INV et de conclure un accord exclusif avec le protocole de prêt basé sur ETH.

Comment cela s'est-il produit ?

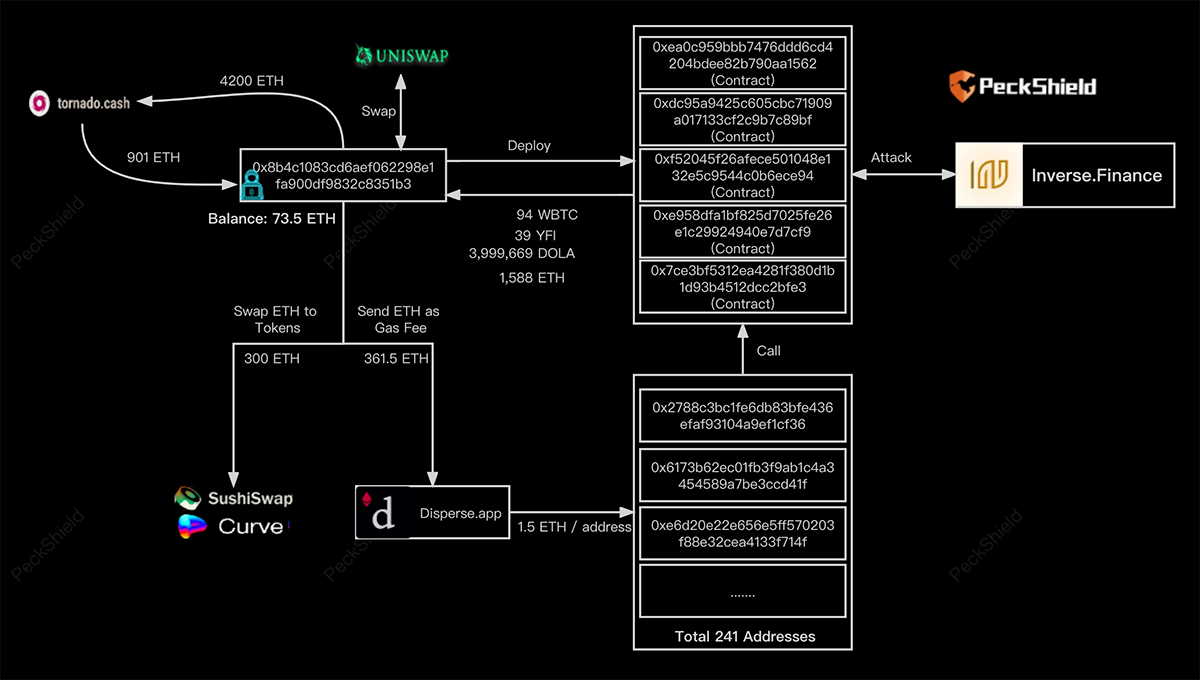

Source : Igor Igamberdiev & Peckshield.

~15.6M$ ont été volés sous la forme de :

- 1588 ETH

- 94 WBTC

- 4M DOLA

- 39,3 YFI

En premier lieu, l'exploiteur a retiré 901 ETH de Tornado Cash. Le hacker a ensuite transféré 1,5 ETH vers 241 adresses propres via Disperse et déployé cinq smart contracts différents, dont seulement un était réel.

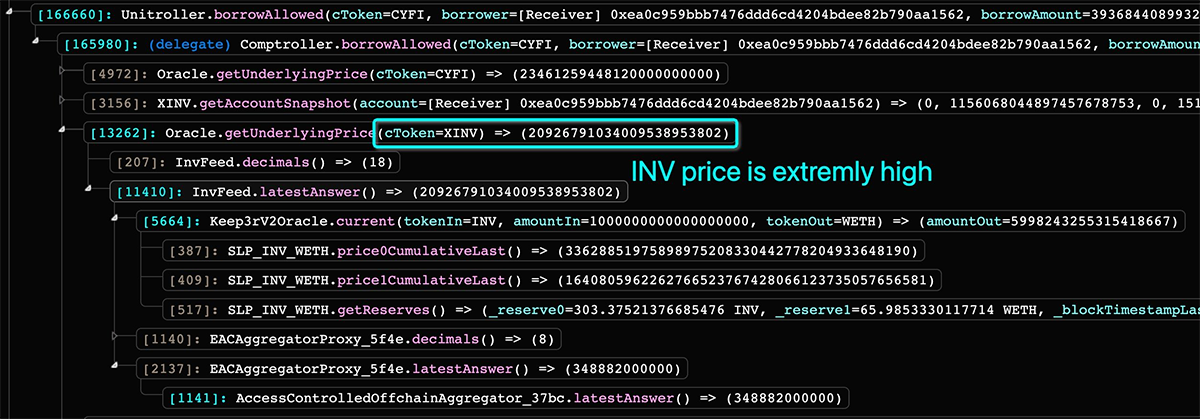

Il a ensuite fait un swap de 500 ETH pour 1,7k INV afin de passer par la paire INV-WETH sur SushiSwap, ce qui a considérablement modifié le prix en raison de la faible liquidité ( x50).

Simultanément, il commence à spammer des transactions avec un exploit pour être le premier à entrer dans le bloc suivant et obtenir un prix gonflé de SushiSwap.

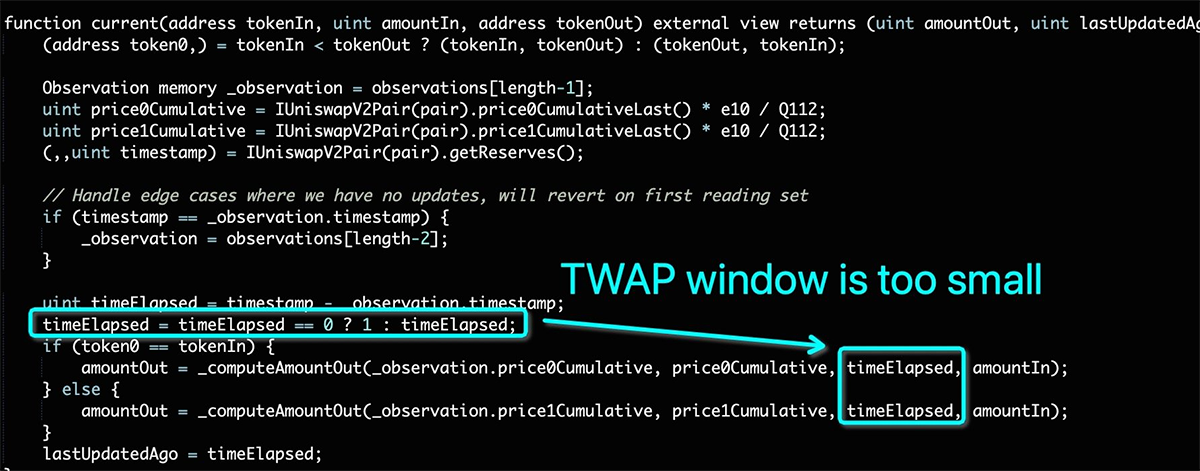

L'oracle d'Inverse Finance, par le biais de Keeper Network, finit par utiliser SushiSwap TWAP comme oracle, renvoyant le prix qui rendait le token INV sur la plateforme invraisemblablement cher.

L'assaillant a alors déposé ses 1,7k INV (au juste prix de 644k $) comme collatéral et a emprunté (de manière définitive) 15,6M de dollars.

Peckshield a proposé la visualisation suivante :

Nous aimerions que les hackers prennent leurs week-ends, mais ce ne fut pas, au moins, un autre cas de "clés compromises".

Inverse Finance a depuis communiqué sa déclaration officielle, et plusieurs membres bien informés de la communauté ont souligné la complexité / l'efficacité de la technique d'attaque.

L'expert en bot flash lui-même, @bertcmiller, a déclaré que :

Le hack de InverseFinance est l'un des hacks le plus abouti point de vue MEV que je n'ai jamais vu.

[L'assaillant] a maintenu le prix d'un oracle à un niveau insensé sur plusieurs blocs, a empêché les bots d'arb de ramener les prix en ligne, et s'est protégé contre les frontrunners généralisés.

Chainlinkgod, (qui a toujours quelque chose à dire lorsqu'un oracle est exploité) a également souligné que :

Le fait de s'appuyer sur un oracle TWAP généré à partir d'une seule paire de trading DEX faiblement négociée avec un court échantillon temporel aggrave les risques de manipulation du marché.

Après l'attaque, sur Twitter Spaces, Inverse Finance a déclaré qu'elle travaillait avec Chainlink pour lancer un flux de prix INV une fois que les exigences de liquidité auront été satisfaites. Cela se substituerait alors à l'oracle TWAP actuel.

Les risques sont évidents avec le recul, mais force est de constater qu'il ne s'agissait pas d'un travail d'amateur.

Il arrive que même les meilleurs dans le métier endossent leurs chapeau noir...

Il est peut-être préférable de ne pas les irriter.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.