Grim Finance - REKT

N'ayez pas peur de la Faucheuse.

Grim Finance s'est fait rekt.

La toute dernière entrée dans notre classement (#18) est un fork de "Beefy Finance" qui propose des LP vaults auto-compounding sur Fantom.

L'annonce initiale du projet, après l'attaque, employait le terme d’"avancé" pour qualifier l’assaut, mais les vulnérabilités de réentrance ne sont pas une nouveauté.

Le prix du $GRIM a chuté de 80% après l'attaque.

Charge DeFi a perdu 1849 $CHARGE à cause du même vecteur d'attaque quelques heures auparavant...

S'agit-il d'un assaillant en série ?

Source : RugDoc

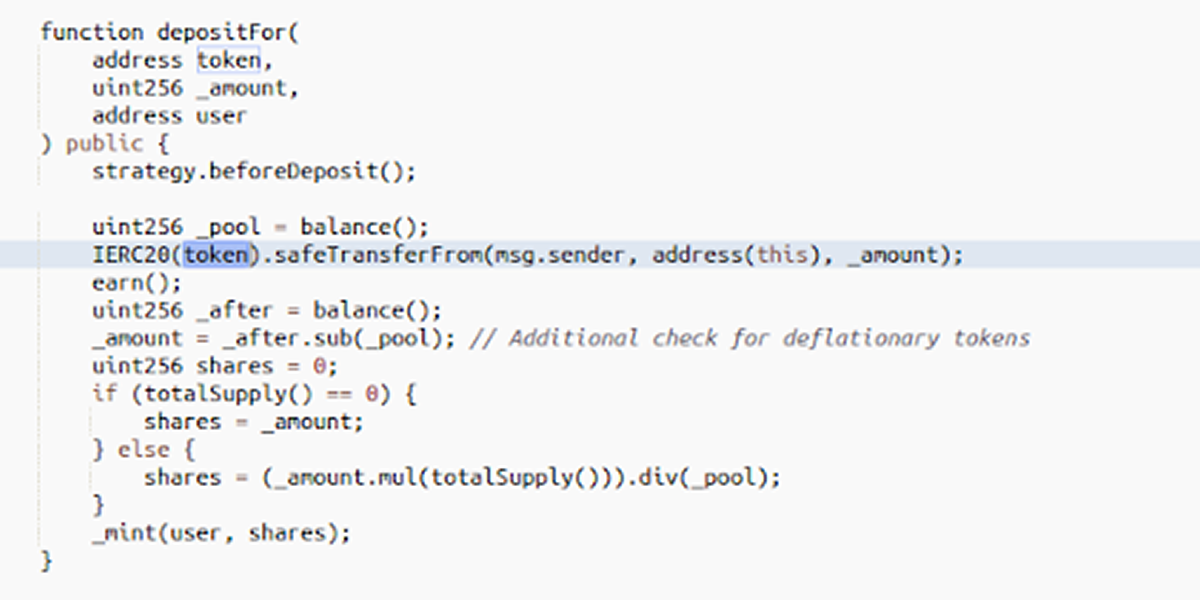

L'assaillant a exploité une fonction depositFor() qui n'avait pas été protégée contre la réentrance.

Cela a permis au hacker d'effectuer des faux dépôts supplémentaires en boucle lors du call initial, augmentant ainsi considérablement sa part du vault.

Comme indiqué ci-dessous, l'utilisateur peut choisir le token de dépôt, et c’est ici que l'assaillant a inséré son propre contrat contenant les boucles de dépôt de réentrance.

Exemple de transaction et de flux de travail (Source : @k3mmio) :

1) On obtient un Flashloan pour les tokens XXX & YYY (WBTC-FTM par exemple)

2) On ajoute de la liquidité sur SpiritSwap

3) On mint SPIRIT-LPs

4) On call depositFor() dans GrimBoostVault avec token==ATTACKER, user==ATTACKER

5) On leverage token.safeTransferFrom pour la réentrance

6) De nouveau l’étape 4)

7) Dans la dernière étape de la réentrance, on call depositFor() avec token==SPIRIT-LP, utilisateur==ATTACKER

8) La quantité de tokens GB-XXX-YYY mintés est augmentée à chaque niveau de réentrance

9) L'assaillant finit par détenir une énorme quantité de tokens GB-XXX-YYY

10) On retire les tokens GB et on récupère plus de tokens SPIRIT-LP

11) On retire la liquidité et on obtient plus de tokens XXX et YYY

12) On rembourse le Flashloan

Adresse de l'assaillant : 0xdefc385d7038f391eb0063c2f7c238cfb55b206c

L'équipe de Grim Finance mène une enquête a propos des mouvements de fonds sur les comptes de l'assaillant, et déjà a trouvé des liens avec divers CEX.

De plus amples détails peuvent être trouvés dans le groupe Telegram de rekt.news.

Charge DeFi affirme avoir contacté les projets qui utilisaient le même code afin de les prévenir de l’existence de la vulnérabilité.

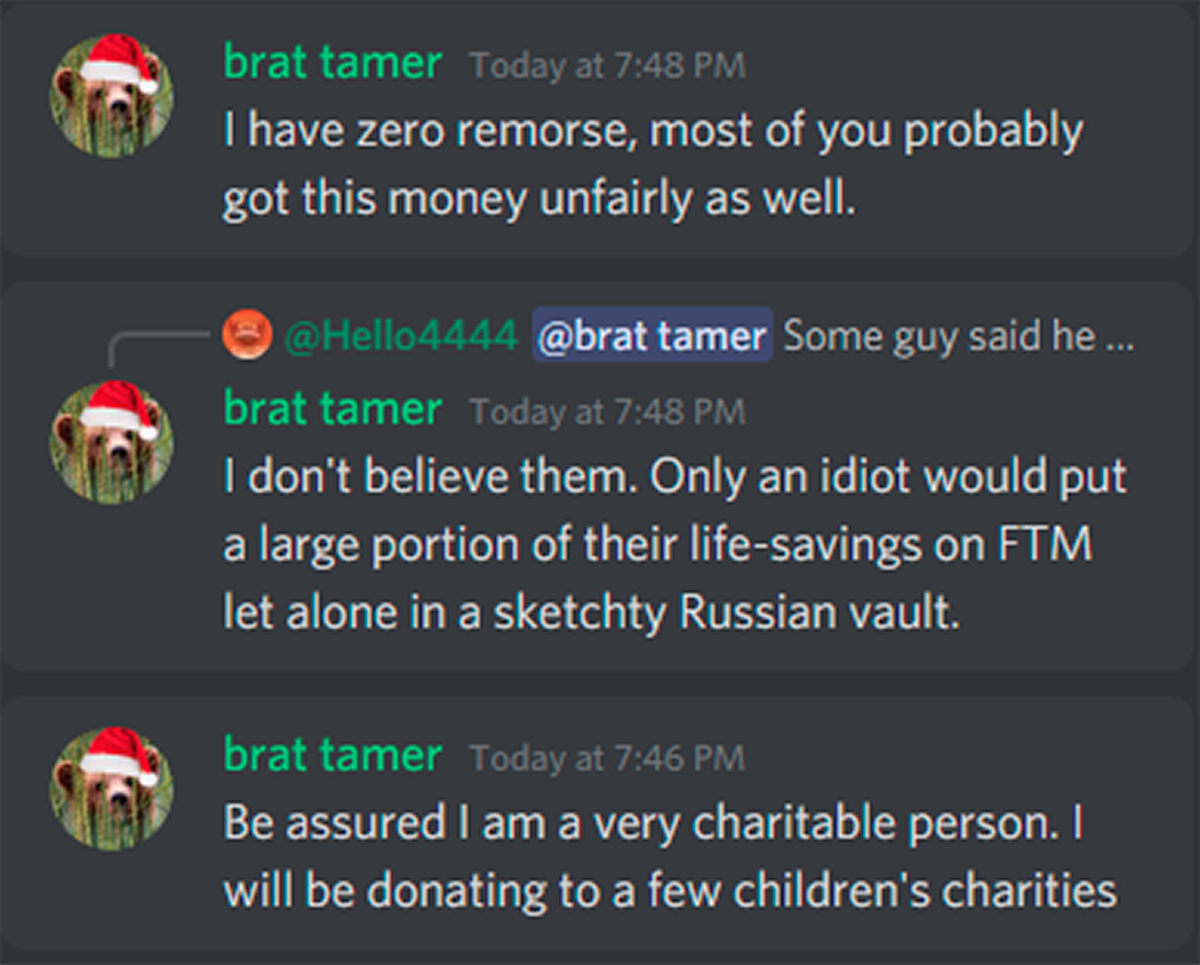

Mais ces messages ne semblent pas vraiment avoir eu l'effet escompté. Un utilisateur de Discord a tenté de revendiquer la responsabilité de l'attaque.

Si l'on se fie à ces messages, alors une partie au moins des 30 millions de dollars volés ira à des œuvres de charité.

Mais ce sera un Noël grimé de douleur pour les involontaires donateurs.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.