EasyFi - REKT

Le premier hack sur layer 2 fut EASY.

Le network Polygon (anciennement MATIC) a vu 6 millions de dollars en stablecoins et ~53 millions de dollars en tokens EASY être dérobés sans le moindre problème lorsque les clés mnémoniques d'EasyFi sont tombées entre de mauvaises mains.

Le fondateur a comparé les techniques d'attaque à celles utilisées sur Hugh Karp de Nexus Mutual, à savoir une compromission de la machine qui entraîne une perte totale de liquidités.

Comment faudrait-il réagir lorsque les fonds des utilisateurs sont perdus de la sorte ?

Si le fait qu'il s'agisse “d'un hack ou d'un exploit” ne fait pas débat dans des cas comme celui-ci, les lecteurs les plus sceptiques pourraient toutefois envisager le terme de "fraude".

Le hacker n'a pas attaqué via une faille dans le code, et le fondateur semble avoir utilisé des mesures de sécurité raisonnables. Et pourtant, le site se retrouve à la première place du classement de rekt.news.

Personne ne serait-il donc en sécurité ?

Malgré l'annonce publique de l'attaque et le fait que le hacker détient maintenant 2,98 millions de tokens EASY, le prix du token n'a pas dumpé autant que l'on pouvait s'y attendre. Le prix du token n'a chuté que de ~20 % au cours des 24 heures qui ont suivi le hack. Cela est probablement dû au fait que le hacker n'a pas encore commencé à vendre ses tokens volés.

EASY est un actif relativement illiquide, avec un volume d'échange moyen sur 24 heures d'environ 10 millions de dollars (43 millions de dollars au cours des 24 dernières heures).

Le hacker contrôle désormais 30 % de l'offre totale et, avec peu de liquidités, il ne peut pas faire grand-chose. Les fondateurs sont également dans une situation compliquée : le réseau EasyFi est devenu un réseau centralisé contrôlé par un esprit criminel.

Le hacker prend donc la première place de notre classement sur le papier, mais une question demeure : est-ce mérité ?

Le fondateur d'EasyFi a écrit que :

la machine compromise n'était pas utilisée pour les opérations quotidiennes et n’était utilisée qu’à des fins de transferts officiels.

Si ces fonds étaient utilisés pour des "transferts officiels", alors ils devaient faire partie d'une sorte de trésorerie. Si c'est le cas, pourquoi un utilisateur ou appareil quelconque y avait-il accès ? Pourquoi ces tokens n’étaient-ils pas sur un Multisig Wallet et/ou sécurisés par un hardware wallet ?

Si cette admin key n'était sécurisée par rien d'autre qu'un wallet MetaMask, il n'y a alors guère de raison de faire preuve de compassion. Ceux qui sont en charge des fonds d'autrui n'ont aucune excuse pour ne pas assurer une sécurité maximale.

Nous sommes dans l'attente d'un post-mortem plus détaillé de la part de @AnkittGaur, qui fournira, nous l'espérons, des explications plus détaillées sur la façon dont cette attaque a été menée.

Il semble qu'EasyFi espère la clémence de son attaquant, puisqu'ils ont publié la lettre ouverte suivante dans leur "pre-post-mortem"

LETTRE OUVERTE AU HACKER

Vous avez utilisé des techniques très sophistiquées pour voler beaucoup de fonds à la communauté EasyFi. EasyFi est un projet très récent qui a reçu beaucoup d'amour et de soutien de la part de ses utilisateurs, car il est l'un des premiers pionniers du réseau Polygon layer 2.

Nous n'en sommes encore qu'aux balbutiements du projet et nous ne sommes pas en mesure de réparer toutes les pertes à titre personnel. Nous nous soucions de notre communauté et ferons tout ce qui est en notre pouvoir pour couvrir toutes les pertes subies par nos utilisateurs suite à ce vol. Nous sommes profondément choqués, tout comme nos utilisateurs qui nous ont fait confiance et nous ont soutenus depuis le début.

En tant que fondateur du projet, je vous demande de bien réfléchir au dur labeur fourni pour construire EasyFi jusqu'à présent. Je vous demande d'envisager de rendre l'intégralité des fonds et de discuter de la possibilité d'une récompense appropriée pour éviter tous les problèmes juridiques à venir. Nous pouvons envisager un paiement net à un hacker éthique d'une valeur de 1 million de dollars US et renoncer à toute procédure judiciaire concernant cet incident.

Ce protocole comptait des milliers d'utilisateurs, mais les fondateurs ont utilisé un niveau d'OPSEC qui serait considéré comme faible même pour un utilisateur personnel.

Bien que l'incident final semble avoir été le fait d'un attaquant externe, les détenteurs de tokens EASY étaient en réalité dans une situation précaire depuis le début.

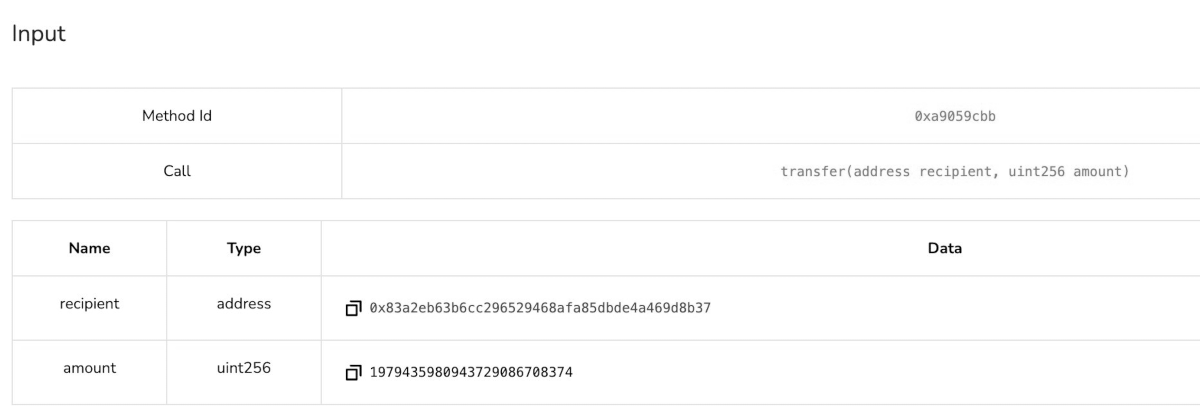

La key admin (unique) était capable de drainer toutes les liquidités sans aucun timelock en utilisant la fonction "transfer" montrée ci-dessous.

Cette énorme perte de fonds est due à un faible OPSEC et à un manque total d'effort.

Qui sait comment EasyFi va pouvoir se justifier, mais il y a très peu de choses qu'ils pourraient dire pour se décharger de la responsabilité de cet incident.

Pourquoi ne pas avoir utilisé un multisig, ou même un hardware wallet ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.