bZx - REKT

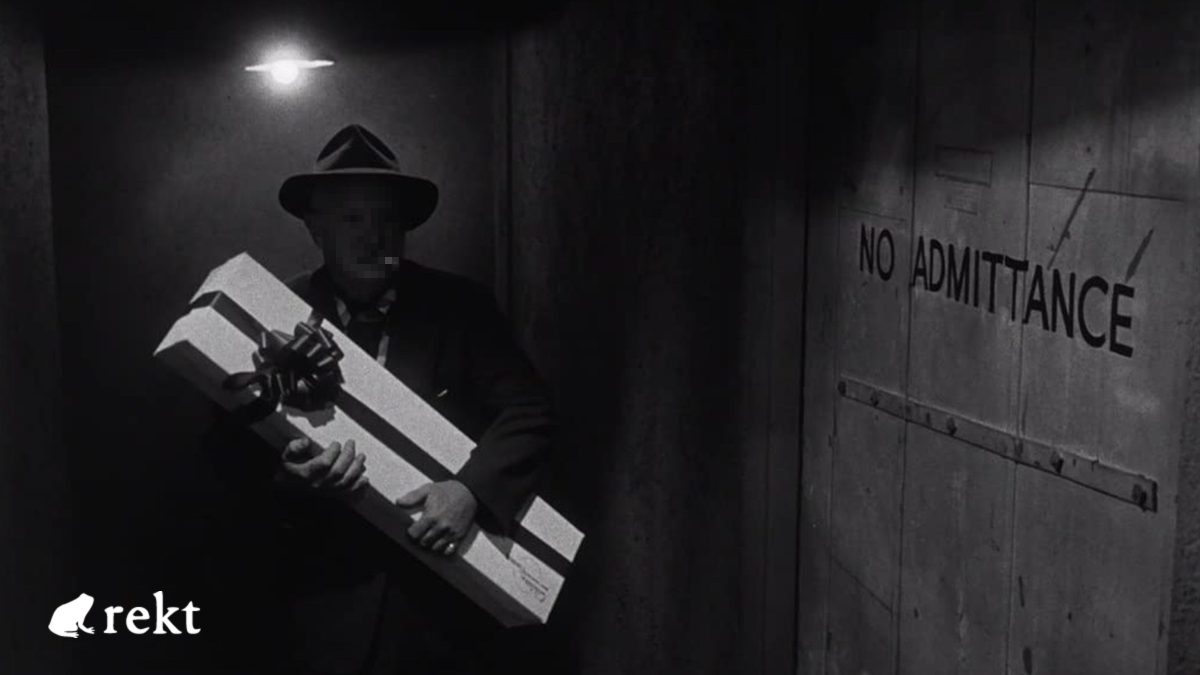

Les assaillants peuvent surgir de tous les côtés.

Ce protocole fait peut-être sa toute première apparition dans notre classement, mais il n'en est pas à son coup d'essai.

bzx.network fait son entrée en se plaçant directement dans le top 10.

Un développeur de bZx a reçu un mail de phishing sur son ordinateur personnel contenant une macro malveillante dans un document Word qui était camouflé en pièce jointe légitime d'un mail. Cette macro a alors exécuté un script sur son ordinateur personnel, ce qui a entraîné la compromission de la phrase privée mnémonique de son portefeuille.

Avant les faits survenus hier, le dernier incident ayant touché le projet remontait à septembre 2020 : 8 millions de dollars avaient alors été dérobés (avant d'être restitués).

Avant cela, en février 2020, bZx avait été victime de deux attaques, au cours desquelles 298 000 puis 645 000 dollars avaient été perdus à cause des premiers exploits utilisant des flash loans.

Il semble bien que la quatrième fois soit la bonne pour bZx.

En raison de ce passé mouvementé, lorsque qu'il a été annoncé hier que la "clé privée contrôlant les déploiements du Polygone et de BSC" avait été "compromise", les réactions relevaient plus du sentiment d'exaspération que de la stupéfaction...

Environ 10 heures après l'annonce initiale, bZx a publié une mise à jour indiquant que l'un de ses développeurs avait été victime d'une attaque de phishing, soulignant que le code lui-même n'avait pas été compromis…

Tout cela n'a pas été d'un grand réconfort pour les utilisateurs qui ont perdu leur argent.

Slowmist a tenu un compte des fonds perdus, compte qui, au moment de la rédaction de cet article, s'élève à environ 55 millions de dollars.

Il est difficile de blâmer l'équipe quand l'assaillant est si sournois. BZx sera-t-il capable de s'en remettre, ou est-ce que ce quatrième incident leur sera fatal ?

bZx a publié un post mortem préliminaire, qui détaille les événements et contient une liste d'adresses utilisées par le hacker à travers Polygon, BSC (1, 2, 3) et plusieurs adresses Ethereum (portefeuille initial).

Cette fois, au lieu des exploits plus avancés sur le plan technique auxquels le protocole a été confronté par le passé, la cause du problème était une simple attaque par hameçonnage.

Quelque temps avant l'exploit, un développeur de bZx a reçu un mail de phishing avec un document Word joint contenant une macro malveillante. En ouvrant ce document, le développeur a vu les clés de son portefeuille personnel compromises.

Mais ce n'était pas une attaque personnelle. Cette EOA détenait le contrôle sur les déploiements Polygon et BSC de bZx.

Le hacker a donc pu prendre le contrôle des contrats et les vider de leurs BZRX. Le code a ensuite été mis à jour pour permettre l'extraction de tokens de tout portefeuille ayant octroyé des approbations de tokens aux contrats concernés.

Vous pouvez vérifier vos approbations de tokens ici : Polygon, BSC

Malgré les tentatives menées par bZx pour convaincre la communauté que les dommages étaient limités à Polygon et BSC, le hacker a ensuite envoyé les BZRX volés sur Ethereum pour les utiliser comme collatéral et emprunter toute une série d'autres actifs.

Bien que l'assaillant réalise moins de bénéfices de cette manière, il trouve également un moyen de contourner le problème de liquidité lié à la tentative de vendre une si grande quantité de BZRX.

bZx affirme avoir contacté les services centralisés, demandant à Circle de geler les USDC volés, tandis que les fonds sur Binance et USDT ont rapidement été gelés.

Ils ont également tenté de contacter le hacker en lui proposant de " discuter et de trouver un accord ".

Le fait qu'une perte de fonds aussi importante puisse être attribuée à un vecteur d'attaque aussi simple est assez difficile à croire, surtout pour un protocole qui a déjà connu son lot de problèmes de sécurité dans le passé.

Toute personne travaillant dans le domaine de la crypto se doit de faire preuve de méfiance, et plus particulièrement les développeurs travaillant sur des projets avec des TVL élevées. Mais dans le cas qui nous intéresse, une erreur humaine n'aurait jamais dû pouvoir entraîner une perte aussi énorme.

La faute incombe-t-elle uniquement au protocole ?

Perdre le contrôle de contrats parce qu'ils sont vulnérables à une seule faille de sécurité de l'EOA est inimaginable pour tout projet responsable. Il n'y a pas de place pour "l'incompétence ou la négligence" lorsque 55 millions de dollars sont en jeu.

Ceci étant dit, il faut être un hacker particulièrement insensible et avide pour continuer à drainer les portefeuilles personnels des utilisateurs après avoir déjà soutiré des millions.

Bon vent aux lecteurs de rekt.

À la prochaine, bZx...

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.