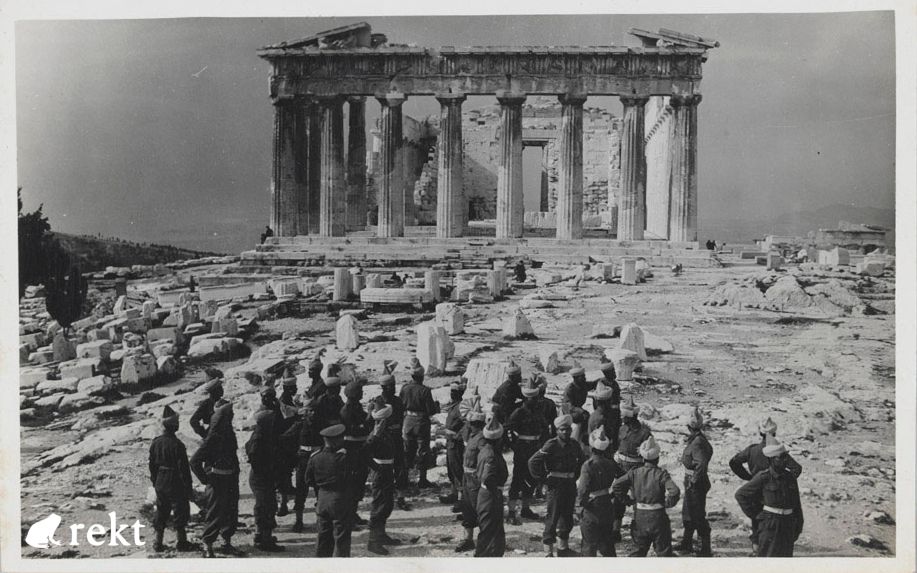

Akropolis - REKT

Périclès doit se retourner dans sa tombe.

L’Acropole ne s’est pas fait rekt de la sorte depuis la bataille de Salamine en 480 avant J-C.

Un Roi Xerxès des temps modernes a de nouveau rasé l’Acropole, volant pour plus de 2,000,000 de DAI via une combinaison de flash loans et de réentrance.

Les admins d’Akropolis ont initialement tenté de faire croire qu'ils étaient simplement en train de s'occuper de quelques “fixes”.

Nous savons maintenant qu'il y a eu un burn de 2 millions de dollars.

Mais comment ?

Le protocole d’Akropolis autorise ses utilisateurs à déposer des tokens dans un vault pour recevoir en retour différents tokens. La quantité de nouveaux tokens que vous recevez en retour est liée au montant total déposé.

Le montant déposé est calculé par la différence de solde entre ce qu’il y avait avant et après l’opération de transfert.

C’est ici que l’assaillant a abusé du système en créant un malicious token contract qui a de nouveau call deposit (réentrance).

Voici l'attack contract.

-

Création faketoken

-

Dépôt faketoken

3a. Obtention d’un callback to faketoken, dépôt de 25k DAI

3b. Obtention d’un crédit de 25k DAI de dépôts

-

Obtention d’un crédit de 25k DAI de dépôts

-

Retrait de 50k DAI

Source : samczsun

L’assaillant ayant pu utiliser son contrat comme un token de dépôt, il a été capable d’utiliser la réentrance avec un flash loan de dYdX, comme expliqué ci-dessous :

Voici l’adresse du hacker. Nous pouvons voir qu'il avait commencé à exécuter des séries d'attaques de 50 000 $ environ 8 heures plus tôt.

Puis il a envoyé 2 millions de dollars de ces gains sur une autre adresse, adresse où ils se trouvent toujours au moment de la rédaction de cet article.

Source : @dogetoshi

Il est important de noter que les smart contracts avec lesquels le hacker a interagi ont été audités par deux entreprises de sécurité différentes, Smartdec et Certik.

Si Smartdec possède un bilan globalement positif, Certik voit Akropolis s’ajouter à la longue liste des projets qu’ils ont audités qui ont par la suite été victimes d'un exploit.

bZx, Lien, Harvest, et maintenant Akropolis. Si un audit de sécurité terminé ne doit jamais être considéré comme une garantie de sécurité, un audit de chez Certik a certainement encore moins de valeur qu'auparavant ...

Même un audit complet et réalisé consciencieusement peut tourner à la mascarade entre les mains d’incompétents. Le fait qu'Akropolis ait été si prompt à mentir à ses utilisateurs tend à prouver que l'entière responsabilité ne tient pas à Certik, et ni même au hacker.

Bien que nous soyons souvent en quête de protocole ne nécessitant pas de confiance, celle-ci reste primordiale dans les relations humaines, et notamment dans la communication entre un fournisseur de service et ses utilisateurs : il est nécessaire de toujours chercher à préserver cette fragile confiance.

Akropolis a perdu cette confiance, et s’est fait rekt.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.