8ight Finance - REKT

Les utilisateurs de 8ight Finance se retrouvent sans le sou.

Bien qu'il s'agisse de notre premier article traitant de la blockchain Harmony, il n'y a rien de bien nouveau avec ce protocole.

Un nouveau fork d'Olympus, un nouveau lot de "clés compromises".

1,75 million de dollars a été volé.

Selon le tweet de 8ight :

Première transaction : 490 170 DAI 0x62f7…

Deuxième transaction : 378 417 DAI - 10 843 LP 0x06f43…

Troisième transaction : 12 362 USDT 0x0e351…

Transfert depuis le compte xxca1d vers cc541 : 868 587 DAI 0x3880f…

Puis le tout vers Tornado.

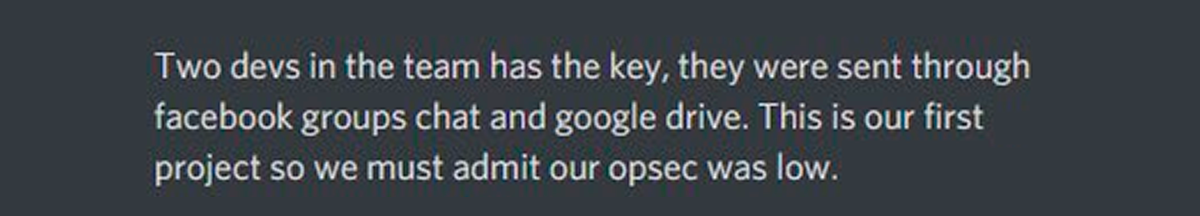

Nous aurions espéré ne plus avoir encore besoin de le dire, mais…

Ne postez pas vos clés privées sur Facebook.

Ne postez pas vos clés privées dans un document Google.

Une pauvre OPSEC génère de pauvres utilisateurs.

"Sécurité 101 - répétez après moi..."

En dépit de leurs promesses qui affirmaient qu'un multi-sig était en place (il ne l'était pas), ce protocole a commis la plus élémentaire des erreurs.

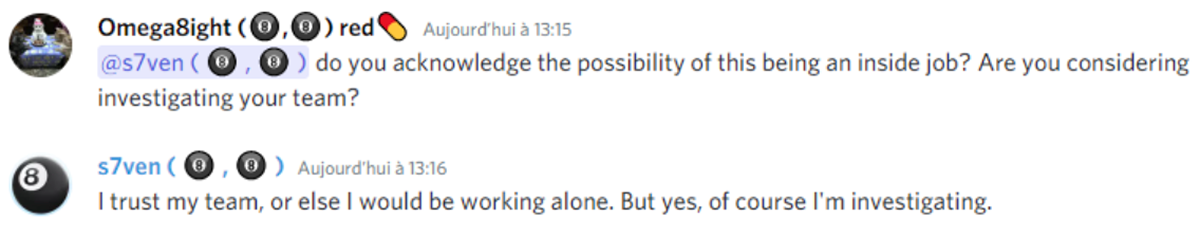

Une erreur d'ailleurs si grossière que beaucoup accusent les développeurs d'avoir empoché eux-mêmes les fonds.

Comme toujours, certains des utilisateurs les plus impliqués, financièrement ou émotionnellement, préparent leur vengeance. L'un de ces groupes de victimes a-t-il jamais réussi à attraper son assaillant ?

Il est probable, s'il s'agit d'un événement planifié, que les développeurs aient des antécédents dans ce domaine.

Mais dans ce cas, ils n'utiliseraient tout de même pas deux fois le même nom de marque ?

N'est-ce pas ?

1,75 million de dollars a disparu, et la partie la plus intéressante de toute cette histoire est peut-être que les développeurs utilisaient toujours activement Facebook.

Quand cesserons-nous de qualifier de "hack" ce qui n’est rien d’autre qu’un mépris flagrant des bases de la cybersécurité ?

8ight Finance - peut-être hacké, peut-être rug, incontestablement rekt.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.