WazirX - Rekt

WazirX, el principal exchange de criptomonedas de India, sufrió un golpe devastador de $235 millones cuando su billetera multifirma de Safe se derrumbó bajo una brecha catastrófica.

Cyvers sonó la alarma poco después del ataque, detectando múltiples transacciones sospechosas financiadas por Tornado Cash que se movían en la plataforma.

Intentaron contactar a WazirX durante el incidente, pero ya era tarde, pues el atacante ya estaba cambiando los tokens robados por ETH y escapando.

Aproximadamente media hora después, WazirX confirmó la brecha de seguridad y anunció la pausa de los retiros.

WazirX está deslizándose al número 7 en la infame Lista de REKT, justo detrás del hackeo más grande de este año, hasta ahora, DMM Bitcoin, que perdió $304 millones a finales de mayo.

DMM Bitcoin fue otro exchange centralizado que cayó víctima de un compromiso de su multifirma.

¿Cuántas veces necesitamos que nos recuerden "no tus llaves, no tus criptos"?

Crédito: Cyvers, WazirX, Mudit Gupta, ZachXBT, Arkham Intel

El hackeo de WazirX fue una clase magistral en paciencia y engaño.

Según un desglose técnico proporcionado por Mudit Gupta, los atacantes comenzaron a sentar las bases al menos 8 días antes del evento principal, realizando pequeñas transacciones de prueba para preparar el escenario.

Su objetivo: la billetera multifirma de WazirX, que tenía seis firmantes, cinco de WazirX y uno de Liminal, su proveedor de custodia. Esto fue confirmado por WazirX en su informe preliminar del exploit.

En lugar de un drenaje directo, los hackers optaron por un enfoque más insidioso. Se propusieron actualizar la billetera de la multifirma a una versión maliciosa bajo su control.

Para lograrlo, necesitaban superar las medidas de seguridad de WazirX, que incluían Ledger Hardware Wallets para los firmantes y una política de lista blanca para las direcciones de destino.

Los atacantes probablemente comprometieron dos de las cuatro claves privadas requeridas directamente. Para las dos restantes, emplearon phishing de firmas, engañando a los firmantes para que aprobaran lo que parecía ser una transferencia normal de USDT.

Este engaño se extendió a la interfaz de Liminal, donde WazirX sospecha que una discrepancia entre los datos mostrados y el contenido real de la transacción permitió reemplazar la carga útil.

Minutos antes del hack, una transferencia legítima de USDT falló, una señal de alerta que pasó desapercibida.

Dos de las cuatro firmas eran en realidad para actualizar el Safe al contrato malicioso, no para la transferencia de USDT.

Con todas las piezas en su lugar, los hackers ejecutaron su exploit.

Usando las dos claves comprometidas y las dos firmas obtenidas mediante phishing, lograron actualizar la multifirma a su contrato malicioso.

Críticamente, una de las firmas obtenidas mediante phishing provino de Liminal Custody, el co-firmante responsable de las verificaciones finales.

Esto sugiere un fallo significativo en el proceso de verificación de Liminal, una vulnerabilidad que los atacantes explotaron con efectos devastadores.

Con la actualización completa, los atacantes obtuvieron el control total de la billetera, permitiéndoles drenar los fondos a voluntad.

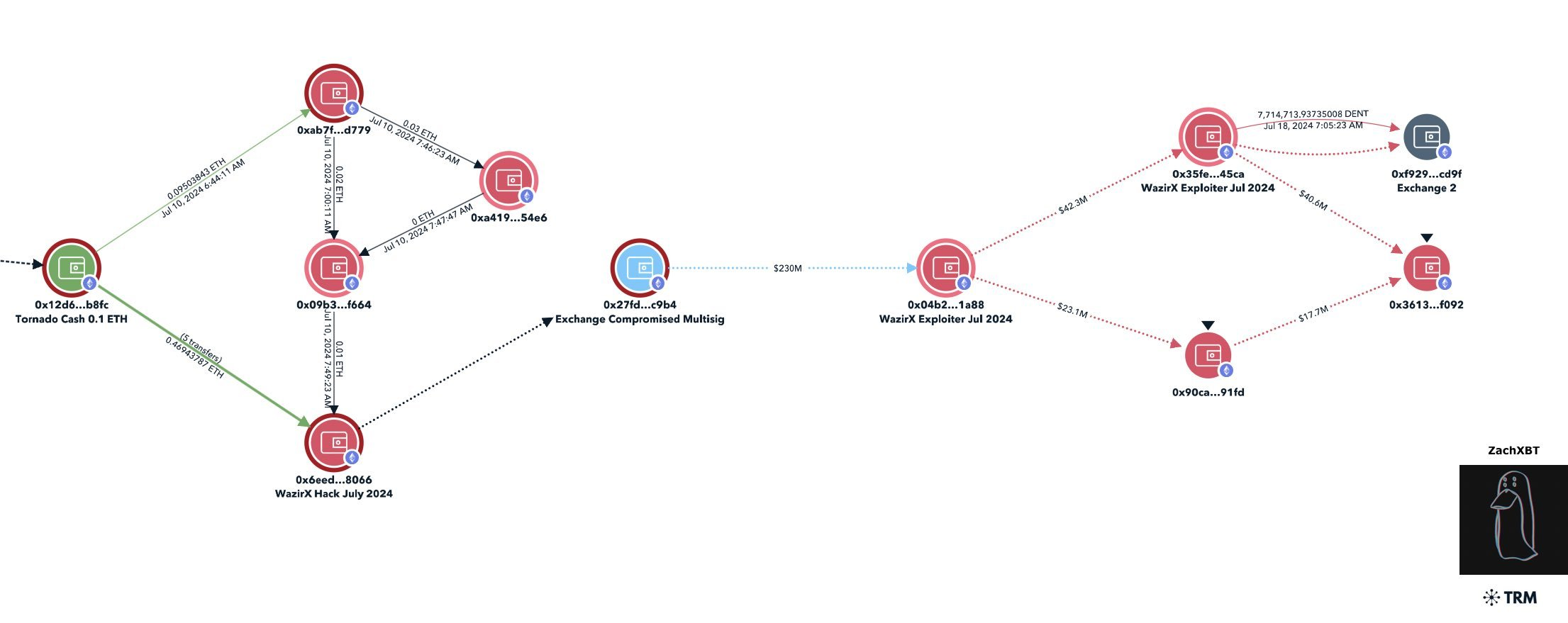

ZachXBT's investigation revealed a complex trail of transactions, desglosado en una línea de tiempo de la siguiente manera...

Julio 8:

Una billetera caliente de ChangeNOW envió dos transacciones a esta dirección:

0xC891b507A7c109179d38E2Cb4DE6CD8Dc70D2ad4

2 Transacciones:

0.36 ETH:

0xc2fdc27f98cf02c2da2a180fa35824dc365c63795e7a7ce12ba88c1e06edd4f7

0.66 ETH:

a62685d8a8b39920e957e0aaf56d527aec6d65bc9323d3d219e11f44e150e224

El análisis de tiempo sugiere que estos fondos se originaron de transacciones de Bitcoin:

53795dd1629026c2f92a87d5cd2447736f1afc9cae71262f3af9e62a4ac83b92

ddfd189125ce88c622ec2453b2e9f2dbe5c5c0931f16e3389eac4976c757e5b9

La dirección 0xc687 recibió 1 ETH de Tornado Cash:

0xe3b4cf64e0fc25fafb10d226984b18addc038879ed77f730abbed4737db6a5fc

El depósito correspondiente de 1 ETH a Tornado Cash se realizó 9 horas antes:

0x87c01ca1f56ef3663651b05cd8ebcf133281c5fdd0ef1016f83a16a862c4a235

Julio 9:

Las direcciones 0xc687 y 0xc891 transfirieron fondos entre sí, potencialmente comprometiendo su privacidad en Tornado Cash.

Transacción 1:

0x5a7e3b2b2425b17ab8afe5aee06245e30d935598b16f1c06958cac50d8fe7948

Transacción 2:

0xd43c39187f1fdd904b6e1b4da53a1c9bb7ca19a0fc7adcb0dfbbbe732c244f33

Julio 10:

Se realizaron seis depósitos de 0.1 ETH cada uno a Tornado Cash desde esta dirección:

0xc6873ce725229099caf5ac6078f30f48ec6c7e2e

La dirección principal del ataque recibió 6 x 0.1 ETH de Tornado Cash:

0x6EeDF92Fb92Dd68a270c3205e96DCCc527728066

La dirección del ataque comenzó transacciones de prueba involucrando ETH, SHIB y USDT con la 0x09b multisig:

Transacción ETH:

0xc6cb4c0726efd4f9015924e7d528e19362c01e8d3a4e77bf78f073cf963a2bc2

Transacción SHIB:

0x1455f995980056cf1ddb5bba4a848800b0770caadc11e259a815562721fc2bcd

Transacción USDT:

0xc850b252ab32d80203991c9b5359205e917c94c94d3c47d04d8b153453b1e2b2

Julio 18 (Día del Ataque):

El ataque se ejecutó en la Billetera WazirX:

0x27fD43BABfbe83a81d14665b1a6fB8030A60C9b4

Esta dirección se utilizó para activar llamadas a contratos inteligentes:

0x6EeDF92Fb92Dd68a270c3205e96DCCc527728066

Esta dirección se utilizó para drenar fondos:

0x04b21735E93Fa3f8df70e2Da89e6922616891a88

Flujo de Fondos:

En un giro que haría que un novelista de espías se sintiera orgulloso, ZachXBT resolvió una recompensa de Arkham identificando un depósito en un exchange con KYC realizado por el hacker de WazirX.

Esta intrincada red de transacciones revela la meticulosa planificación y ejecución detrás del hackeo de WazirX.

El uso de herramientas de privacidad, transacciones de prueba y múltiples direcciones por parte de los atacantes demuestra un nivel de sofisticación no visto en la mayoría de los robos de criptomonedas.

Mudit Gupta hizo una buena observación en su análisis, "Es un ataque muy metódico y organizado, apuntando hacia Corea del Norte como el hacker."

Esto aún no ha sido confirmado, pero nunca se sabe...

¿Podría ser este otro caso de robo de criptomonedas patrocinado por un estado?

Este atraco de $235 millones no solo sacude la confianza de los usuarios, sino que también plantea preguntas sobre la eficacia de las soluciones de custodia actuales y las implementaciones de multifirma.

En un mundo donde incluso las medidas de seguridad más robustas pueden ser eludidas, ¿vale la pena correr el riesgo de confiar grandes sumas a una sola entidad, por muy respetable que sea?

El aumento de ataques sofisticados, posiblemente patrocinados por estados, agrega una nueva dimensión escalofriante a un panorama ya traicionero.

Con las violaciones de datos convirtiéndose en la norma, el aumento de los ataques de phishing y las claves privadas comprometidas y las multifirma están siendo una preocupación creciente últimamente.

Tenemos que preguntarnos, ¿dónde es seguro almacenar nuestros fondos?

La respuesta corta es, obviamente, no en exchanges centralizados.

¿Es el único camino a seguir un mundo donde cada usuario se convierte en su propio banco, guardián y última línea de defensa?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.