Visor Finance - REKT

Es la temporada de dar, y Visor Finance ha sido muy generoso.

Visor permitía a ciertos contratos acuñar recompensas ilimitadas.

Ayer, un actor anónimo se aprovechó de este regalo, retirando 8.8M VISR de la plataforma, lo que valía $8.2M al momento del hack.

Pero el hacker sufrió al intentar deshacerse del VISR vía la pool VISR-ETH de Uniswap.

-87%

rekt.

En junio, Visor, un protocolo que gestiona liquidez en Uni v3, menospreció la pérdida de $500k (de su TVL de $3M en aquel momento) que sufrieron por una falla de seguridad.

Luego, el mes pasado, el proyecto fue víctima de lo que el equipo de Visor llamó defensivamente una instancia de “arbitraje económico”.

Entonces ¿la “dependencia en precios spot para asignar participaciones” no cuenta como un bug del smart contract?

¿Qué pasó esta vez?

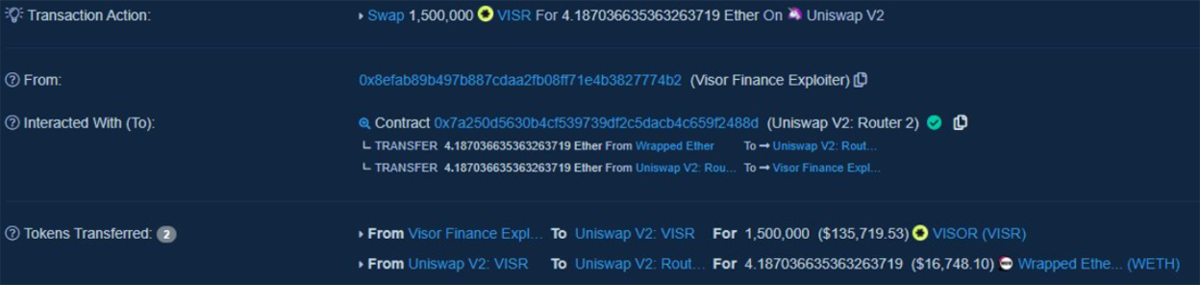

Dirección del hacker: 0x8efab89b497b887cdaa2fb08ff71e4b3827774b2

Financiado a través de Tornado Cash unos minutos antes de la ejecución del ataque.

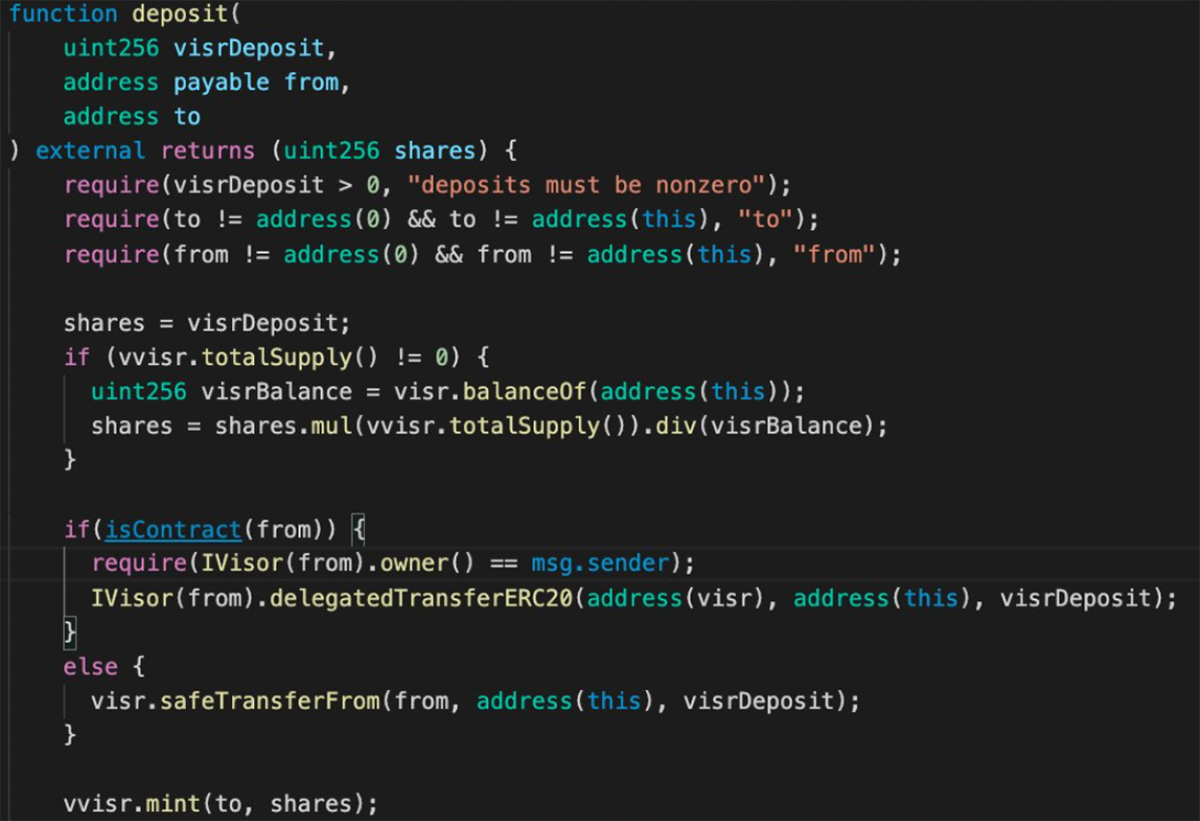

Debido a un vulnerable control require() dentro de la función deposit() del vVISR _Rewards Contract_, el hacker fue capaz de acuñar participaciones ilimitadas utilizando su propio contrato.

Siempre y cuando un agresor pasa su propio contrato como “from” y el contrato tiene el método Owner() como msg.sender, puede acuñar todas las participaciones que desee a cualquier dirección utilizando vvsir.mint().

Crédito: @storming0x

El hacker transfirió la titularidad de su contrato a la dirección del contrato mismo, antes de ejecutar la transacción del exploit, acuñando 195k tokens vVISR.

Estos luego fueron quemados por 8.8M VISR antes de ser canjeados vía Uniswap por ETH y lavados a través de Tornado Cash en esta y 6 transacciones subsecuentes, un total de 113 ETH ($450k) hasta ahora.

En su post-mortem oficial, Visor ha propuesto una migración del token con base en un snapshot de antes del exploit.

Tambien afirma que:

”Hemos contratado a Quantstamp y ConsenSys Diligence para realizar auditorías en diciembre y enero y este nuevo contrato de staking será incluido.”

Ya que los usuarios serán reembolsados, parece que el único daño se ha hecho a la reputación del equipo Visor.

Al menos están ganando experiencia en las RRPP post-hack…

Como escribió BlockSec en Twitter:

”Ya que la última vez le llamaron “arbitraje” al ataque, ¿lo llamaríamos un airdrop esta vez?"

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.