URANIUM FINANCE - REKT

Uranium Finance ha explotado, y no por primera vez.

El clon de Uniswap en BSC estuvo jugando de más con su código copiado y dejó abierto un loophole tras el cual alguien pudo robar los fondos.

Al menos $57,000,000 fueron robados debido a un simple bug de matemáticas introducido a los contratos de UraniumPair que habían sido forked desde el código de Uniswap v2.

Uranium Finance ya había sufrido un exploit de su contrato de recompensas a principios de este mes, cuando introdujeron vulnerabilidades en el contrato MasterChef.

Al menos 2,200 ETH del reciente incidente ya han sido mezclados a través de Tornado.cash, con valor de aproximadamente $57.2 millones al momento de escribir este artículo.

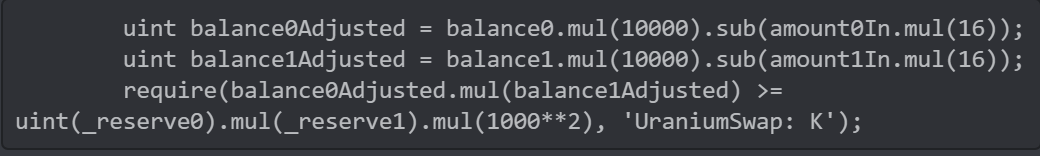

El co-fundador de bzX Kyle Kistner señaló el pequeño cambio en el contrato de UraniumPair que tuvo tan dramáticos efectos:

VS

¿Encontraste la diferencia?

1,000 fueron cambiados a 10,000 en dos sitios, pero no al final.

Esto resultó en poder cambiar 1 wei del token de input por 98% del saldo total del token de output.

Esto ultimadamente rompe la verificación de la fórmula x * y = k “producto constante” de Uniswap v2, antes de actualizar los saldos de reserva ajustados por gastos. Crédito: 0xdeadf4ce

Los siguientes fondos fueron retirados:

-34k WBNB ($18M) -17.9M BUSD ($17.9M) -1.8k ETH ($4.7M) -80 BTC ($4.3M) -26.5k DOT ($0.8M) -638k ADA ($0.8M) -5.7M USDT ($5.7M) -112k U92

Antes de interactuar con Uranium, el agresor envió la cantidad mínima de cada token a contratos de pairs.

Después de eso, usó una función de bajo-nivel swap() cuya ejecución vacía ambas reservas.

El equipo de Uranium migró el contrato a la v2 hace aproximadamente diez días, y la versión anterior no tenía este bug.

El equipo luego decidió actualizar el protocolo a la v2.1, en la cual el único cambio significativo es el arreglo del bug ya mencionado. La migración de liquidez desde la v2 hacia la v2.1 supuestamente iba a empezar hoy.

Así que añadieron un bug en la v2, lo dejaron ahí diez días, y justo el día que lo iban a reparar, fue explotado.

Aún más sospechoso, notamos que el repositorio de los contratos de Uranium ha sido removido de Github.

Crédito: Igor Igamberdiev

¿Acaso el equipo Uranium añadió el bug y usó la migración de liquidez para intentar ocultarlo?

O ¿“se enteró” “alguien” del_ bug _y lo explotó justo antes de que los desarrolladores pudieran repararlo?

Los hacks cross-chain se están volviendo más comunes.

El sistema de BSC no es tan cerrado como fue una vez. Hay múltiples bridges que salen de BSC ahora, y no todos son controlados por Binance, lo que significa que CZ no puede poner en una blacklist todas las direcciones y guardar los fondos robados en BSC.

Los agresores roban en una chain y luego escapan a otra en donde no pueden ser rastreados con tanta facilidad. Actualmente, Tornado es la única DAPP que permite este tipo de salida, pero pronto veremos clones en otras chains.

El beneficiario de este incidente es ahora poseedor de $57.2 millones de activos líquidos, un premio mucho más preferible que los tokens EASY de nuestro último artículo, y uno que lo pone en segundo lugar en nuestro leaderboard.

Los exploits y rug pulls se ralentizarán, pero es poco probable que paren totalmente. Incluso ahora, cuando tenemos código aguerrido como el de Curve y Uniswap, los usuarios todavía buscan cazar rendimientos más altos dentro de proyectos no probados, así que por ahora, parece que los rug pulls están aquí para quedarse.

Llegará un día en el que los hackers operarán en chains totalmente privadas donde no tendrán la necesidad de escapar con los fondos, pero hasta entonces...

rekt estará vigilando.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.