THORChain - REKT 2

THORChain se llevó un martillazo.

Recientemente el protocolo fue golpeado por $5M.

Un segundo golpe le hizo perder otros $8M.

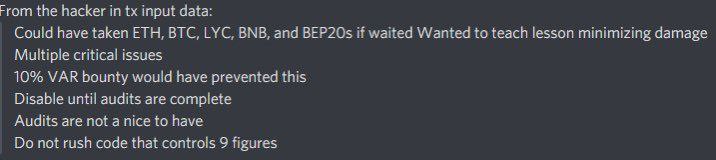

El hacker dejó un claro mensaje para THORChain, pero aparentemente no lo suficiente, ya que THORChain creyó inicialmente que había perdido solamente $800k frente a un hacker whitehat.

Los datos de transacción cuentan otra historia:

THORChain siempre ha utilizado un tono conversacional en su cuenta oficial de Twitter y continuaban haciéndolo incluso después del ataque.

Cuando has perdido más de 10 millones en fondos de tus usuarios en 10 días, no es buena idea celebrar el incremento de tus seguidores.

Los nuevos seguidores vinieron a verte sangrar, no es que sean un indicio de éxito.

La pasión de la comunidad de THORChain permanece fuerte, pero se manifiesta de manera distinta ahora que están sufriendo.

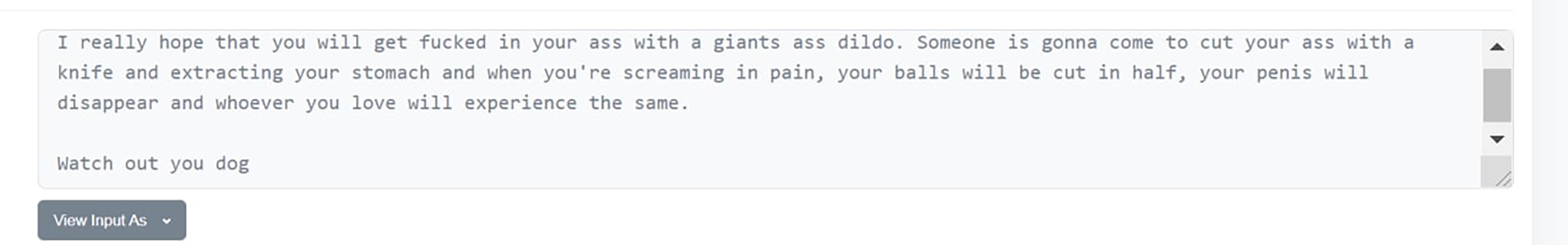

El siguiente mensaje fue encontrado en una transacción de un holder de RUNE para el agresor.

“Salvaje.”

¿Qué provocó tanto odio?

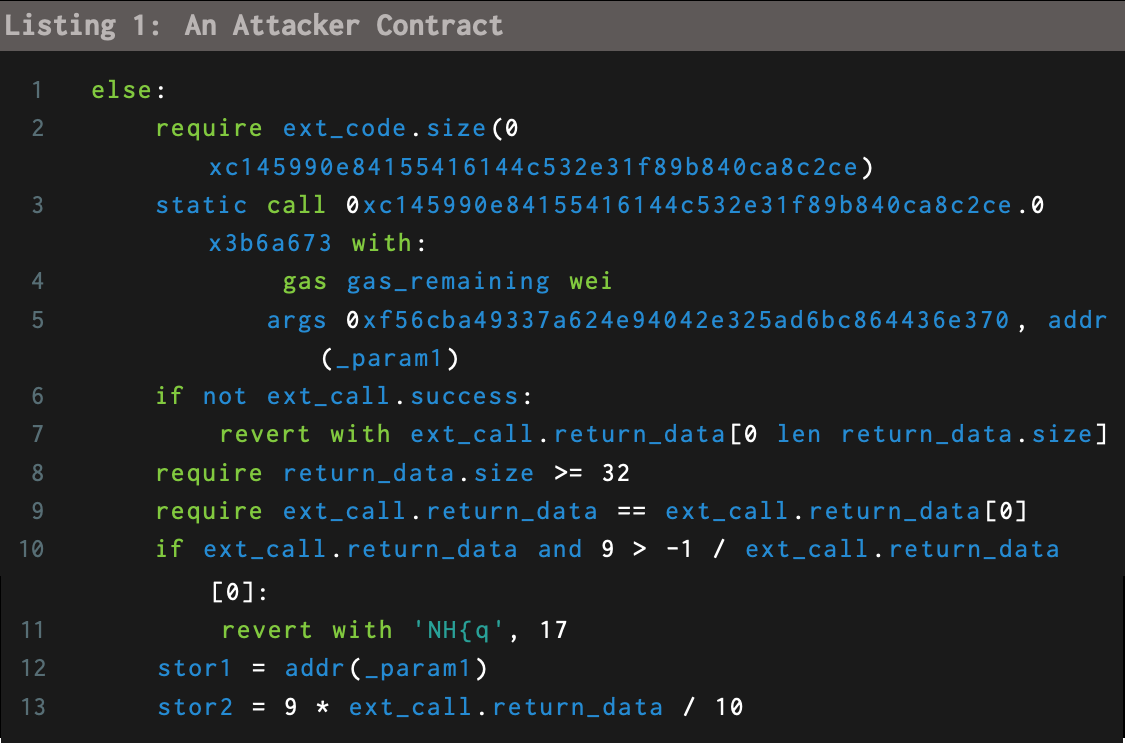

Crédito: Halborn Security

La observación de un ataque comenzó el 22.07.2021 - 21:42 GMT

Un agresor atacó el Thorchain Bifrost component a través del ETH Router contract.

Durante las transacciones, las siguientes direcciones fueron mostradas.

Router: 0xc145990e84155416144c532e31f89b840ca8c2ce

Vault: 0xf56cba49337a624e94042e325ad6bc864436e370

Contrato del ataque: : 0x700196e226283671a3de6704ebcdb37a76658805

Wallet del ataque (generado por Tornado Cash): 0x8c1944fac705ef172f21f905b5523ae260f76d62

Los pasos básicos del ataque son los siguientes.

El agresor creó un router falso (Contract Address), luego un evento de depósito se emitió cuando el agresor transfirió ETH.

El agresor pasa returnVaultAssets() con una cantidad pequeña de ETH, pero el router está definido como una bóveda Asgard.

En el Router THORChain, se reenvió el ETH al Asgard falso.

Esto crea un evento de depósito falso con un memo malicioso.

El Thorchain Bifrost lo intercepta como un depósito normal y lo devuelve al agresor debido a la definición errónea del memo.

Última Transacción proveniente del agresor

Las transacciones hacia THORChain pasan a través de controles user-intent utilizando el campo MEMO en las chains que contienen input del usuario personalizable.

La THORChain inspecciona el objeto de la transacción, junto con el MEMO para procesar la transacción, así que hay que tener cuidado en asegurar que el MEMO y la transacción son válidos. Si no, THORChain la reembolsará de forma automática. [Referente]

El hacker se enfocó en la lógica de reembolsos. La vulnerabilidad se puede categorizar como un inadecuado manejo de multi-evento.

Impacto (~$8M USD)

966,62 ALCX

20 866 664,53 XRUNE

1 672 794,010 USDC

56,104 SUSHI

6,91 YFI

990 137,46 USDT

El precio de RUNE cayó 25%. Sin embargo, a los holders les quedaba otra mala noticia por recibir.

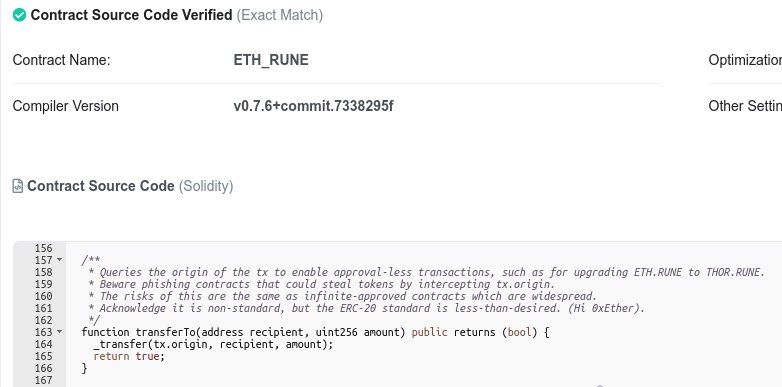

Justo como en el exploit previo, una vulnerabilidad presente debido a decisiones hechas activamente por los desarrolladores fue encontrada dentro del código del contrato del token RUNE.

Horas después del ataque, muchas direcciones empezaron a recibir un token desconocido; UniH.

A los que intentaron vender ese token, al aprobar su uso, les fue sustraído su saldo entero de RUNE.

La función transferTo de RUNE utiliza tx.origin en lugar de msg.sender, una práctica explícitamente no recomendada en la documentación de Solidity ya que permite a interacciones con contratos maliciosos remover tokens RUNE de la wallet.

En este caso, aprobar un protocolo para gastar UniH fue lo único necesario para que todo el RUNE en la wallet fuera robado, como en este ejemplo.

Como se puede ver en los comentarios dentro del código, esta fue una vulnerabilidad que el equipo había previsto y reconocido como “no-estándar”.

Otro episodio de los devs de THORChain dejando instrucciones para los hackers.

Crédito: Mudit Gupta

THORChain rekt otra vez y sin nadie a quien culpar además de a ellos mismos.

Aunque tal vez no se puede llamar a THORChain un “blue-chip” de DeFi, era una figura bien establecida y muchos estarán decepcionados al ver cómo se van cuesta abajo tan rápidamente.

¿Por qué ahora, y en tan rápida sucesión?

¿Ha cambiado algo internamente en el equipo THORChain, o han molestado a alguien con motivos para hacerles daño?

Un premio de $8M sería motivo suficiente para mucha gente, pero este antihéroe anónimo dejó la mayoría del botín sin tocar...

Esto se trató de poder, no de dinero.

¿Qué sigue para THORChain y sus seguidores fanáticos después de esta racha de errores tan drásticos?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

THORChain - REKT

Incluso los viejos dioses no pueden escapar de los exploits. Mientras los ataques cross-chain continúan, THORChain se convierte en la última víctima. $5 millones perdidos.

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.