RIP MEV BOT

Sin simpatía.

El notorio MEV bot conocido como 0xbad ha caído en tiempos difíciles, al igual que el resto de nosotros.

Después de 75 días de explotar el valor de los usuarios que no lo esperaban, a esta amenaza de la mempool le salió el tiro por la culata, creando una hermosa muestra de karma on-chain.

Después de que un desafortunado usuario intentara realizar un swap de $1,85M en Compound de cUSDC a USDC en Uniswap v2, la falta de liquidity hizo que sólo recibiera $500 en USDC. 0xbad se apresuró a sacar provecho del swap, realizando una operación de backrunning con un arb que involucraba muchas dApps DeFi diferentes.

$1.02M de profit.

Muy bien.

Sin embargo...

0xbad ha caído... tremendamente.

Un anonymous attacker notó un bug en el código del arbitrage contract y robó no solo los 800 ETH adquiridos recientemente, sino también los 1101 ETH completos de la wallet de 0xbad.

Dirección del atacante: 0xb9f78307ded12112c1f09c16009e03ef4ef16612

0xbad: 0xbadc0defafcf6d4239bdf0b66da4d7bd36fcf05a

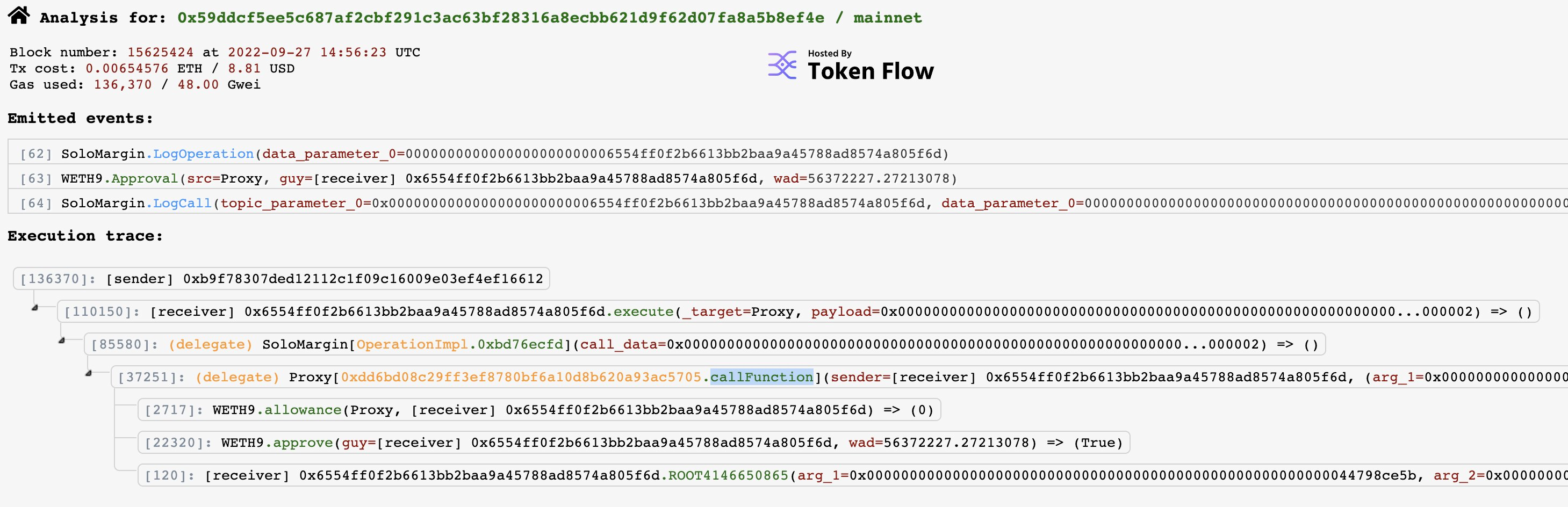

@bertcmiller de Flashbots lo desglosó:

0xbad no protegió adecuadamente la función que usaron para ejecutar los flashloans de dYdX.

Tenga en cuenta "callFunction", que es la función called por el router dYdX como parte de la ejecución del flashloans

Cuando obtienes un flashloan del protocolo que te presta, este realizando una call a una función estandarizada en tu contrato.

En este caso dYdX llamó a "callFunction" en 0xbad.

Desafortunadamente para 0xbad, su código permitía la ejecución arbitraria.

El attacker utilizó esto para conseguir que 0xbad aprobara todos sus WETH para gastar en su contrato.

Entonces simplemente transfirió el WETH a su dirección.

Down 0xbad

Para añadir más dramatismo al asunto, 0xbad decidió intentar amenazar a su atacante con un mensaje enviado a través de la input data de la transacción.

Felicidades por esto, nos descuidamos y seguro que nos pillaste bien, eso no era fácil de aceptar. Nos gustaría cooperar con usted en la resolución de este asunto. Devuelve los fondos a @x19603D249DF53d8b1650c762c4df316013Dce840 antes del 28 de septiembre a las 23:59 GMT y consideraremos esto como un whitehat, te daremos el 20% de la cantidad recuperada como bug bounty, págalo como creas conveniente. En caso de que los fondos no sean devueltos para entonces, no tendremos más remedio que hacer todo lo que esté a nuestro alcance con las autoridades correspondientes para recuperar nuestros fondos.

Luego vino una respuesta:

¿Qué pasa con las personas normales a las que has conocido y literalmente las has jodido? ¿Los devolverás? Devuelva los fondos a todas las personas antes del 28 de septiembre a las 23:59 GMT y lo consideraremos un whitehat, le daremos el 1% de la cantidad recuperada como una buena señal de corazón, págalo como mejor le creas conveniente. En el caso que los fondos no sean devueltos para entonces, no tendremos más remedio que hacer todo lo que esté a nuestro alcance con las autoridades correspondientes para recuperar nuestros fondos.

El año pasado, en “Return to the Dark Forest”, escribimos:

El frontrunning es vampírico. Se alimenta de los participantes más débiles, mientras que los conflictos con otros bots elevan los precios del gas a niveles inutilizables. La mayoría de las veces, los frontrunners ganan...

Pero no esta vez…

Los MEV bots actúan en el límite de "code is law".

En PVP arena que es el Dark Forest de Ethereum, a veces se gana y a veces se pierde.

A pesar de que los fondos nunca fueron devueltos a su propietario original, es bueno ver una muestra tan rápida de karma on-chain.

Como escribió Bert Miller en Twitter:

Mal código, gran contenido

Lo que sería un gran eslogan para rekt.news…

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.