Pike Finance - Rekt

Pike Finance nada en aguas turbulentas, una vulnerabilidad de almacenamiento hace que los hackers consigan más de 1,9 millones de dólares en múltiples ataques.

El último exploit detectado por Chain Aegis el 30 de abril, resultó en la pérdida de más de $1.6 millones en ARB, OP y ETH. Pike Finance lo confirmó poco después.

Este incidente siguió a un exploit previo relacionado con una vulnerabilidad de USDC reportada solo días antes.

Pike Finance reconoció el ataque inicial, pero no fue suficiente.

Desafortunadamente, las acciones tomadas por Pike Finance después del primer ataque dejaron el protocolo abierto a más ataques.

Otro ataque que podría haberse evitado.

¿Tiene Pike Finance lo que se necesita para navegar en estas aguas turbulentas?

Créditos: Quill Audits, Pike Finance, Chain Aegis

Engáñame una vez, vergüenza para ti. Engáñame dos veces, vergüenza para mí.

Pike Finance fue engañado, cayendo víctima no una, sino dos veces a exploits que permitieron a los atacantes apoderarse del control y extraer fondos del protocolo.

Pike es un mercado de liquidez universal que permite prestar y pedir prestado utilizando activos nativos directamente en sus respectivas blockchains, eliminando la necesidad de hacer wrap y transferencias entre cadenas.

Según Pike Finance, el exploit inicial el 26 de abril fue causado por medidas de seguridad débiles en las funciones de contrato de Pike al manejar transferencias de CCTP.

Durante los intentos de pausar el protocolo, una dependencia agregada en el código alteró el diseño de almacenamiento y movió la variable inicializada, causando un comportamiento incorrecto del contrato.

Aprovechando esta oportunidad, los atacantes actualizaron contratos spoke sin acceso de administrador, extrayendo con éxito los fondos.

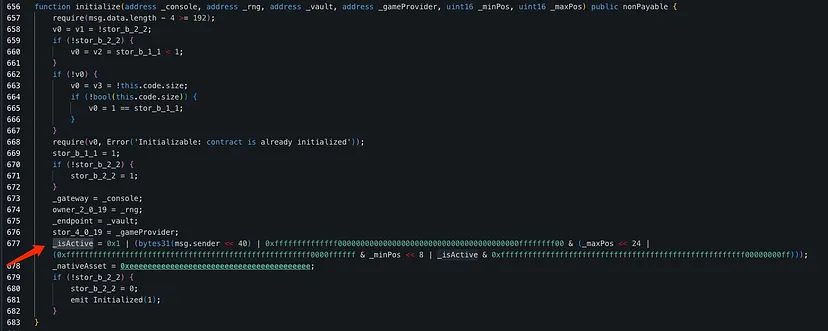

El contrato de implementación actualizado del contrato objetivo tiene una vulnerabilidad que permite al atacante inicializarlo y luego robar los permisos del propietario.

Además del ataque en Ethereum, el atacante también llevó a cabo ataques en Arbitrum y Optimism.

Los dos ataques derivaron de la misma vulnerabilidad del contrato inteligente, que permitió al atacante anular el contrato.

Proceso de ataque por Quill Audits:

- El atacante explotó la función initialize en el contrato original, agregando su dirección a la variable _isActive.

- Aprovechando funciones de inicialización no protegidas, el atacante evadió medidas de seguridad destinadas a prevenir ejecuciones múltiples.

- Al aprovechar los números de versión, el atacante consumió y bloqueó números reutilizables, lo que les permitió ejecutar nuevos pasos de inicialización con cada actualización.

- Finalmente, el atacante realizó un upgradeToAndCall, implementando una versión maliciosa del contrato y violando con éxito la seguridad de Pike Finance.

Ataque del 26 de abril en Arbitrum

Atacante: 0xAdaF1626aEC26A7937aE7d1Fa0664e6E0904C1d0

Contrato objetivo: 0x7856493B59cdb1685757A6DcCe12425F6a6666a0

Transacción de ataque: 0x979ad9b7f5331ea8034305a83b5cd50aea88adec395fff8298dd90eb1b87667f

Ataque del 30 de abril en múltiples redes

Atacante: 0x19066f7431df29a0910d287c8822936bb7d89e23

Contrato de ataque: 0x1da4bc596bfb1087f2f7999b0340fcba03c47fbd

Contrato objetivo: 0xfc7599cffea9de127a9f9c748ccb451a34d2f063

Transacción de ataque en Optimism: 0x19066f7431df29a0910d287c8822936bb7d89e23

Transacción de ataque en Arbitrum: 0x19066f7431df29A0910d287C8822936Bb7D89E23

Transacción de ataque en Ethereum: 0xe2912b8bf34d561983f2ae95f34e33ecc7792a2905a3e317fcc98052bce66431

No hay auditorías públicas ni programas de recompensas por errores para Pike Finance, ambas secciones en su documentación del sitio web dicen "Próximamente".

They have yet to even update their contracts page and currently just list the test net contracts.

Pike tuvo una venta anticipada de la comunidad de su token nativo PIU a finales de marzo que generó $6.45 millones.

They reached out to the initial exploiter on April 26 in an onchain message.

Ofrecen una recompensa del 20% por la devolución de los fondos, o información que conduzca a la recuperación de los fondos.

Además, más adelante se proporcionará un informe y un plan para compensar a los usuarios.

Según muchas respuestas al anuncio del exploit, muchos usuarios quieren el reembolso de sus fondos de preventa, que al parecer no se han visto afectados hasta el momento.

¿Conseguirá el equipo ponerse las pilas, o acabará chapoteando en un mar de desconfianza?

Los problemas de seguridad de Pike Finance levantan banderas rojas y hacen preguntarse: ¿están improvisando o hundiéndose?

La ausencia de auditorías públicas y programas de recompensas por errores, junto con su incapacidad para asegurar los contratos después del exploit inicial, pinta un cuadro de negligencia.

La lenta respuesta al primer ataque permitió un segundo, poniendo en riesgo a su base de usuarios, gracias a la mera imprudencia en el manejo de los contratos.

Los inversores, particularmente aquellos que participaron en la preventa de tokens de $6.45 millones, están comprensiblemente preocupados.

Las actualizaciones demoradas de Pike y las vagas promesas de un "informe y plan" hacen poco por calmar sus temores.

¿Podrá Pike navegar estas aguas turbulentas, o su actitud despreocupada hacia la seguridad los hundirá?

Solo el tiempo dirá si Pike Finance puede enderezar el barco o si servirán como otro ejemplo de las consecuencias de tomar atajos en el mundo de la seguridad en crypto.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.