MonoX - REKT

rekt por su propio token.

Más de $31 millones robados, en dos chains, vía una manipulación del precio del token nativo del proyecto, MONO.

MonoX, que se lanzó el último mes en Polygon y Ethereum, es un DEX basado en las Single Token Liquidity pools. En lugar del modelo estándar de las pools con pares de activos depositados por LPs, las pools de MonoX funcionan al emparejar un token depositado “en un par virtual con nuestra virtual cash stablecoin (vCASH)”.

Una de las ventajas que MonoX afirmó que su modelo de pools virtuales ofrecía fue la mejora en la eficiencia del routing de swaps.

Qué conveniente, entonces, para el hacker de hoy, que al manipular un bug en la actualización de precios, fue capaz de inflar el precio del token nativo de la plataforma y hacer, con mejorada eficiencia, sus swaps hacia todos los otros tokens depositados.

Dos ataques golpearon el protocolo, uno tras otro.

Primero, ~$19.4M fueron robados en Polygon y, 17 minutos después, el mismo vector de ataque fue utilizado en Ethereum, tomando otros ~$12M.

El equipo publicó una declaración en el canal MonoX Announcements en Telegram, y luego en Twitter.

…Un método en el contrato de swaps fue explotado e infló el precio del token MONO hasta arriba. El agresor luego utilizó $MONO para comprar todos los otros activos en la pool…

…También tenemos la esperanza de poder hablar con el “agresor”. Valoramos mucho lo que hemos construido para el presente y el futuro de MonoX, y más que nada, nuestros usuarios y sus fondos; ¡POR FAVOR ponte en contacto con nosotros!

Crédito: @BlockSecTeam

El token del protocolo recién lanzado, fue utilizado en el exploit. El hacker fue capaz de inflar su valor debido a un bug dentro del código swapTokenForExactToken del contrato Monoswap (Polygon, Ethereum).

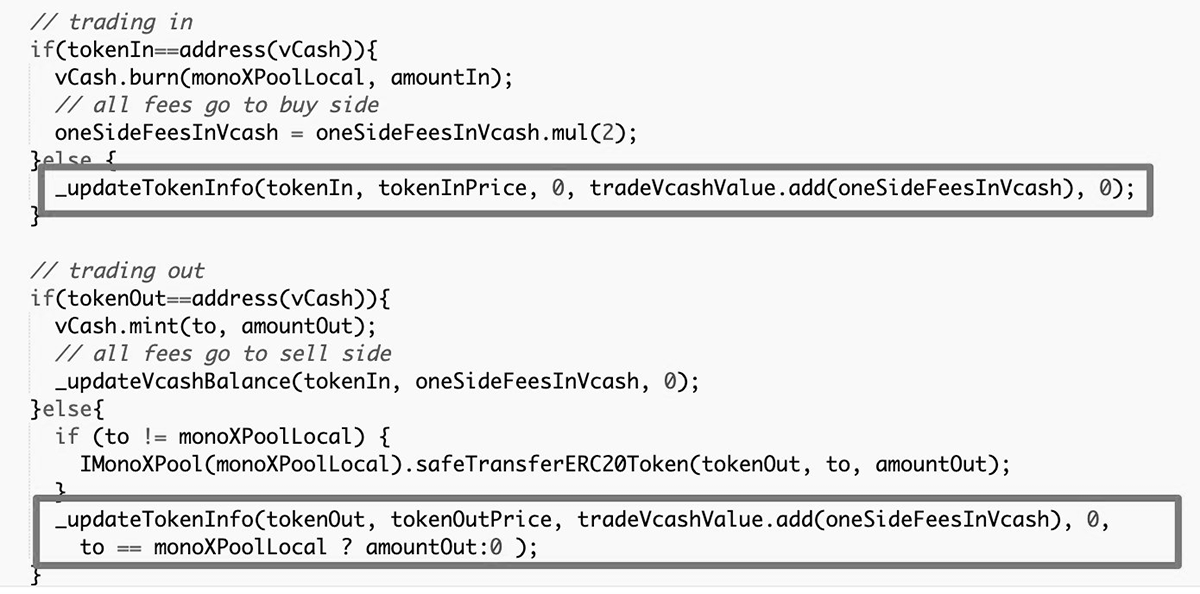

La función _updateTokenInfo actualizaba los precios de tokens tras cada swap que pasaba a través de las pools de MonoX. No obstante, no había nada para restringir el uso de un solo activo para tokenIn y tokenOut.

Al hacer precisamente eso con el token nativo de la plataforma, el hacker creó un bucle en el cual el precio del tokenOut sobreescribía el precio del tokenIn, lo que aumentaba el precio de MONO tras múltiples “swaps”.

Una vez que el precio había sido manipulado, el agresor canjeó el MONO sobrevalorado por todos los demás tokens depositados en las pools.

Ambos, Halborn y Peckshield hicieron auditorías del contrato Monoswap. ¿Cómo pudieron pasar por alto este sencillo bug? ¿Fue deliberado, o fue solo un error?

Total de activos robados:

5.7M MATIC ($10.5M)

3.9k WETH ($18.2M)

36.1 WBTC ($2M)

1.2k LINK ($31k)

3.1k GHST ($9.1k)

5.1M DUCK ($257k)

4.1k MIM ($4.1k)

274 IMX ($2k)

Transacciones del exploit: Polygon, Ethereum.

Contratos del exploit: Polygon, Ethereum

Fondos robados: ($31.4M total) Polygon ($19.4M), Ethereum ($12M).

Más de $30M perdidos por un protocolo que apenas tenía un mes. De hecho el proyecto había pasado los $30M TVL tan solo 3 días antes del exploit.

Aunque la rapidez a la que los proyectos ahora pueden atraer valor es impresionante, la inseguridad que implica invertir en DeFi es un duro recordatorio de la inmadurez del espacio.

Con el tiempo, las pérdidas como esta construirán la base de conocimientos sobre la cual las prácticas adecuadas podrán ser establecidas.

Pero por ahora, los experimentos continuarán siendo lanzados.

Y algunos de ellos fallarán.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.