Midas Capital - REKT

El toque de Midas le ha salido por la culata, dejando un agujero de $660k en uno de sus pools de activos jFIAT de Jarvis Network.

El domingo, el lending protocol basado en Polygon, Midas Capital, sufrió un exploit a través de un flash loan attack en un tipo de colateral recientemente agregado.

Ambas organizaciones anunciaron que la causa del exploit fue el uso del token WMATIC-stMATIC Curve LP. La vulnerabilidad de read-only reentrancy es una debilidad conocida de este tipo de token LP, y anteriormente había provocado una pérdida de $220k en market.xyz en octubre.

No todo lo que brilla es oro…

Midas agregó recientemente el token WMATIC-stMATIC Curve LP para usar como colateral. Estos tokens tienen una vulnerabilidad de read-only reentrancy que permite manipular el precio virtual del token cuando se implementa incorrectamente.

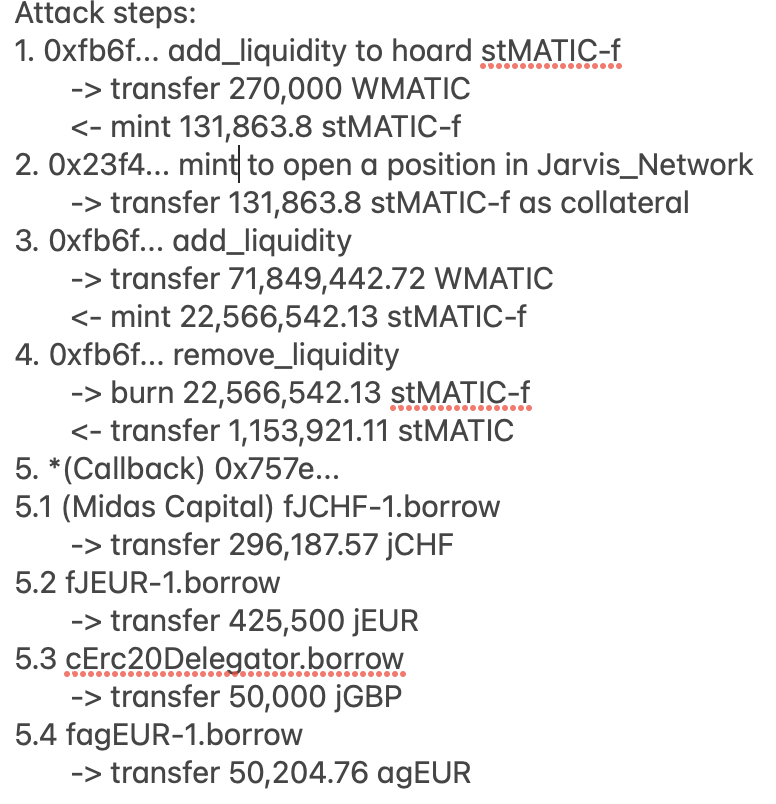

Según el análisis de BlockSec el attack tiene 5 pasos básicos:

1. el cálculo del colateral de una posición depende de self.D y totalSupply

2. self.D se actualiza después de una callback no exceptuada, por lo que los cuatro borrows en el paso 5 usan un self.D desactualizado.

3.el contrato hace un burn de unstMATIC-f antes de la callback no exceptuada, lo que hace que los cuatro borrows en el paso 5 usen un actualizado stMATIC-f.totalSupply().

Como resultado, @MidasCapitalxyz sobreestimó la posición del contrato de ataque y prestó recursos excesivos al contrato.

Dirección del attacker: 0x1863b74778cf5e1c9c482a1cdc2351362bd08611

Attack tx: 0x00534902…

Attacked smart contract: 0x5bca7ddf1bcccb2ee8e46c56bfc9d3cdc77262bc

El attacker pudo tomar borrows de los siguientes activos contra el colateral inflado:

jCHF: 273.973

jEUR: 368.058

jGBP: 45.250

agEUR: 45.435

Que luego fueron cambiados a ~660k MATIC ($660k) y se enviaron a Kucoin y Binance.

Siempre es una pena informar sobre pérdidas en DeFi, especialmente cuando se trata de problemas ya conocidos, con soluciones simples.

Jarvis Network cubrirá el déficit (~$350k) en el respaldo de jFIAT que resultó del exploit, y Midas Capital se acercó al hacker en un intento de negociar una recompensa.

En una declaración a rekt.news, el fundador de Jarvis Network, Pascal Tallarida, explicó cómo planean lidiar con el incidente en el futuro:

Como resultado del exploit de Midas, el protocolo perdió 257k jEUR, 237k jCHF y 45k jGBP, y los usuarios perdieron 111k jEUR y 36k jCHF. Los jFIAT pertenecientes al protocolo no estaban colateralizados.

Hemos decidido no esperar de Midas, y estamos trabajando en un plan para volver a colateralizar los jFIAT perdidos por el protocolo y reembolsar a los usuarios que fueron víctimas del exploit. Propondremos al la Jarvis governance que le asigne parte de los ingresos del protocolo (provisión de liquidity , intereses de lending, fee de protocolo y farming con POL) y parte del treasury del protocolo, y pediremos la ayuda y el apoyo de nuestra comunidad, socios, inversionistas y “frens”. Ya he conversado con muchos de ellos y han manifestado su voluntad de apoyarnos en este difícil momento, con o sin contraparte. Además, la compañía, que es el principal proveedor de liquidity dentro del protocolo, ayudará, tanto con su treasury como con los ingresos (±$700k el año pasado con swap fees , intereses y market making ).

Luego, Midas nos prometió que harán lo correcto por nosotros, reembolsando lo que puedan y ayudándonos a aportar valor al protocolo. Podría tomarles un tiempo hacerlo, pero confío en que lo harán.

Esta no es la primera vez que vemos un tipo de colateral incorporado apresuradamente que conduce a una pérdida, y es poco probable que sea la última.

Esperemos que esta decisión apresurada no resulte ser la perdición de Midas esta vez…

"Sus sentidos son capturados por el cebo, y, emocionado sin medida, deleita sus ojos codiciosos con la vista. Así Midas, rey de Lydia, se hinchó al principio de orgullo cuando descubrió que podía transformar todo lo que tocaba en oro: pero cuando vio que su comida se volvía rígida y su bebida se endurecía hasta convertirse en hielo dorado, luego comprendió que este regalo era una pesadilla y, en su odio por el oro, maldijo su oración".

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Midas Capital - REKT 2

Midas no puede mantener su oro bajo control. El sábado perdieron $600k por una vulnerabilidad conocida, otra vez. Las debilidades, una vez descubiertas, se propagan instantáneamente por el ecosistema... ¿Cuándo aprenderán?

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.