Mango Markets - REKT

Para rematar los rumores, los exploits y la acción de la SEC de ayer, el protocolo de margin trading principal de Solana sufrió un rekt, perdiendo 9 cifras ante un manipulador de mercado bien financiado.

El attacker logró aumentar el precio del token nativo MNGO de Mango Markets y drenar sus lending pools, dejando al protocolo con $115M de deuda incobrable.

El anuncio inicial del equipo avisó a los usuarios a no depositar y solicitó que el attacker se pusiera en contacto para obtener una recompensa.

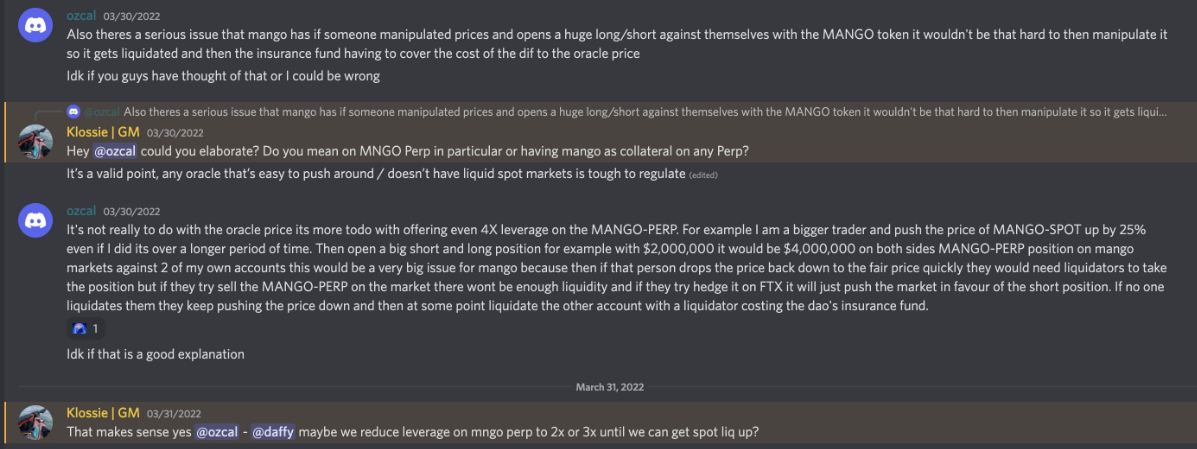

Curiosamente, estaban menos dispuestos a ofrecer una recompensa cuando se planteó el problema a través de Discord del proyecto en marzo.

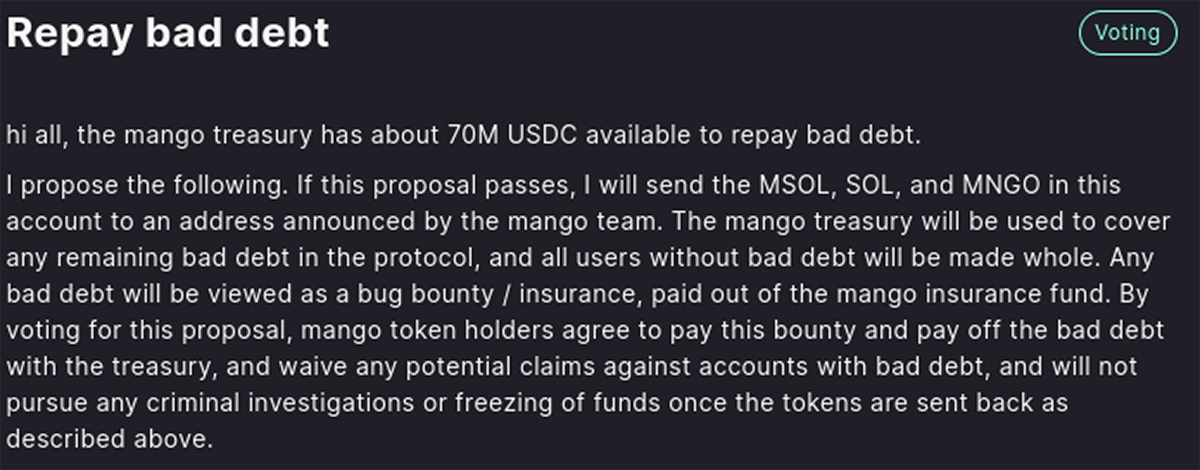

Al más puro estilo DeFi, el attacker ha utilizado sus responsibility tokens recién adquiridos para sugerir una solución al lío que el mismo ha creado.

Su propuesta sugiere que Mango le pague al hacker una recompensa de ~$65M, y que no lleven a cabo ninguna investigación criminal.

No hay premios por adivinar de qué manera votó el hacker sobre la propuesta…

Bienvenido al futuro de las finanzas.

Crédito: Joshua Lim

Dirección del attacker: yUJw9a2PyoqKkH47i4yEGf4WXomSHMiK7Lp29Xs2NqM

La dirección del attacker se financió con más de $5M (2M y 3,5M USDC) de FTX, que se depositaron en Mango Markets y se usaron para eliminar una gran posición de MNGO-PERP.

Al hacer countertrading contra la posición de otra cuenta, el attacker logró aumentar masivamente el spot price de MNGO de $0,03 a $0,91. Mientras el precio de MNGO se mantenía alto, el attacker pudo drenar las lending pools utilizando los unrealised profits de la long position como collateral.

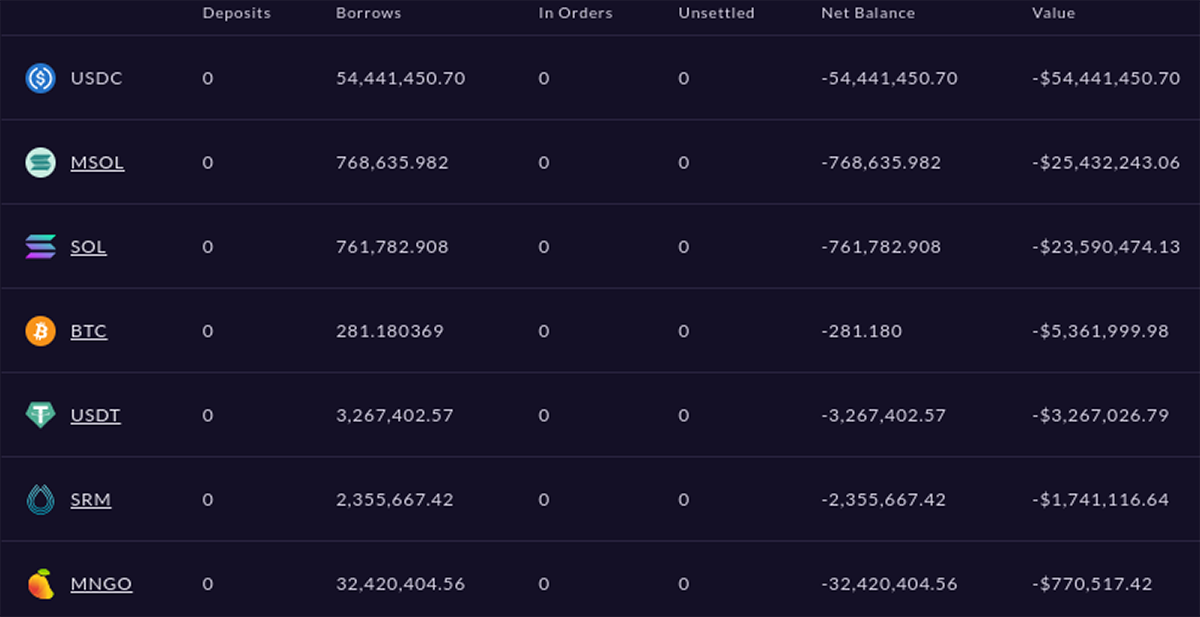

La cuenta de Mango Markets del attacker muestra un déficit de $115M. Los borrowed assets se enumeran a continuación:

La manipulación extrema de precios fue posible gracias a la baja liquidity y volumen del token MNGO. Después de algunos mensajes mixtos, Mango Markets aclaró más tarde que el incidente no fue una falla del oracle, sino una manipulación genuina de precios.

En el proceso de subir el precio, más de 4000 _short liquidations_ fueron ocasionadas como resultado del colapso del protocolo, el TVL de la Solana network ha bajado más del 20 %

El ataque agotó toda la borrow liquidity disponible de Mango Markets, con $70M restantes en el treasury. Esto deja un déficit de aproximadamente $50M para cubrir la deuda incobrable que dejó el incidente, que el hacker propone devolver.

La votación de la governance sobre la propuesta del hacker está en curso y, por supuesto, el attacker votó sí con todos sus 32M de votos robados:

La propuesta del hacker permitiría que los usuarios se integren y el protocolo vuelva a ser funcional, esencialmente comenzando desde cero. Y a juzgar por las prioridades declaradas de Mango Markets, parece que aceptar la oferta les vendría como anillo al dedo...

Pero seguramente este comportamiento no puede ser recompensado con una "bounty" de ~ $65M, el total de USDC, BTC, USDT y SRM restantes?

¿Qué tan “vinculante” es el voto de una DAO? Sin leyes existentes con respecto a las propuestas de DeFi governanace, esta historia sentará un precedente.

Si el sistema de votación de la gobernanza de tokens sigue en uso, seguramente habrá adquisiciones más hostiles, si no de hackers, entonces de organizaciones competidoras. Estos eventos ya ocurren en las finanzas tradicionales, pero DeFi, o los reguladores, tendrán que preparar su propio método para defender sus sistemas de governance de posibles malos actores.

Si Mango hubiera pagado una recompensa en marzo y hubiera evitado que ocurriera el ataque en primer lugar...

Un ataque similar al Protocolo de Venus el año pasado (que no debe confundirse con el incidente más reciente relacionado con las consecuencias de Luna) hizo que un usuario expresara su preocupación dentro de la comunidad de Mango hace más de seis meses.

Con tanta antelación, ¿por qué no se evitó este ataque?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

UNA MUY LAMENTABLE ESTRATEGIA DE TRADING

El código no es ley. Avraham Eisenberg ha sido arrestado en Puerto Rico. A pesar de la satisfacción de ver finalmente detenido a este arrogante agresor, las consecuencias de su caso no pintan bien para DeFi.

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.