MM Finance - REKT

Mad Meerkat Finance (que no debe confundirse con Meerkat Finance) está en el pozo, por una suma de $2M.

El DEX desarrollado en Cronos sufrió un exploit en su front-end, lo que resultó en pérdidas de más de $2M para sus usuarios.

A partir de las 7:30 PM del 4 de mayo, los usuarios que intercambiaban, añadían o retiraban liquidez en el protocolo veían cómo sus fondos eran redirigidos directamente a la wallet del atacante.

El exploit duró aproximadamente 3 horas antes de que el equipo eliminara el front-end.

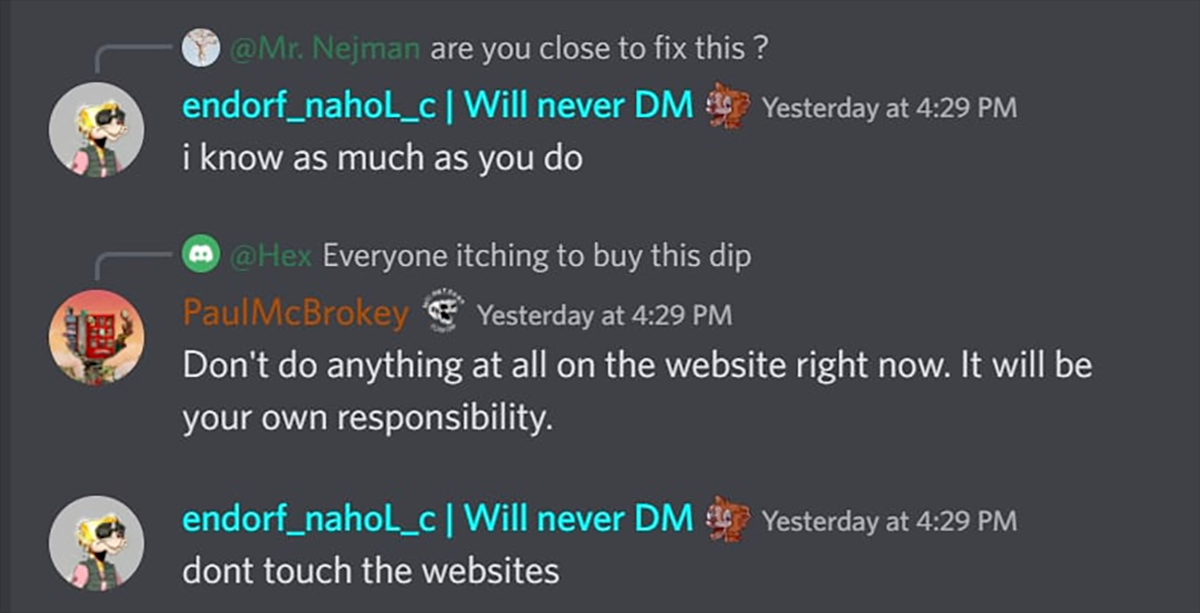

Durante el ataque, los miembros del equipo de Discord aconsejaron a los usuarios que no interactuaran con el sitio.

No está claro exactamente cómo logró el atacante obtener acceso, y la autopsia oficial no revela mucho:

El sitio MM.finance fue objeto de un ataque de DNS anteriormente, donde un atacante logró inyectar una dirección de contrato malicioso en el código fron-tend. El atacante usó una vulnerabilidad de DNS para modificar la dirección del contrato del router en nuestros hosted files.

Esto generó algunas especulaciones en el grupo de telegram rekt.news, con usuarios contemplando si el exploit había redirigido a los usuarios a una versión clonada de la página.

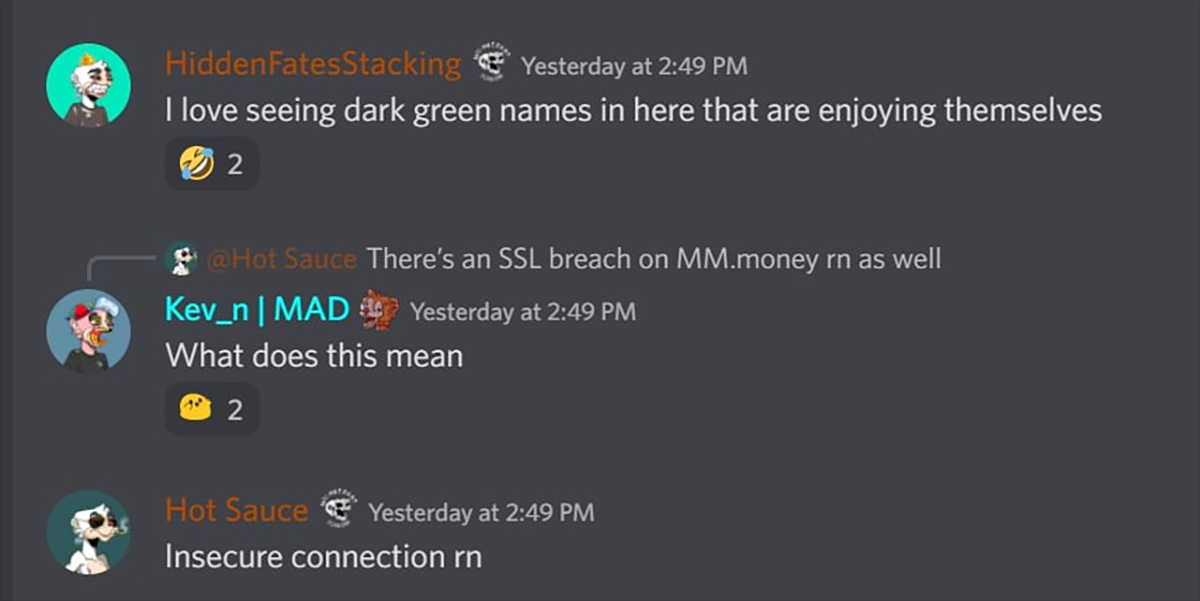

"hmm, parece que en realidad fue una redirección de dns, posiblemente..." "la gente dice que el certificado SSL es incorrecto"

Mientras que otros eran más escépticos.

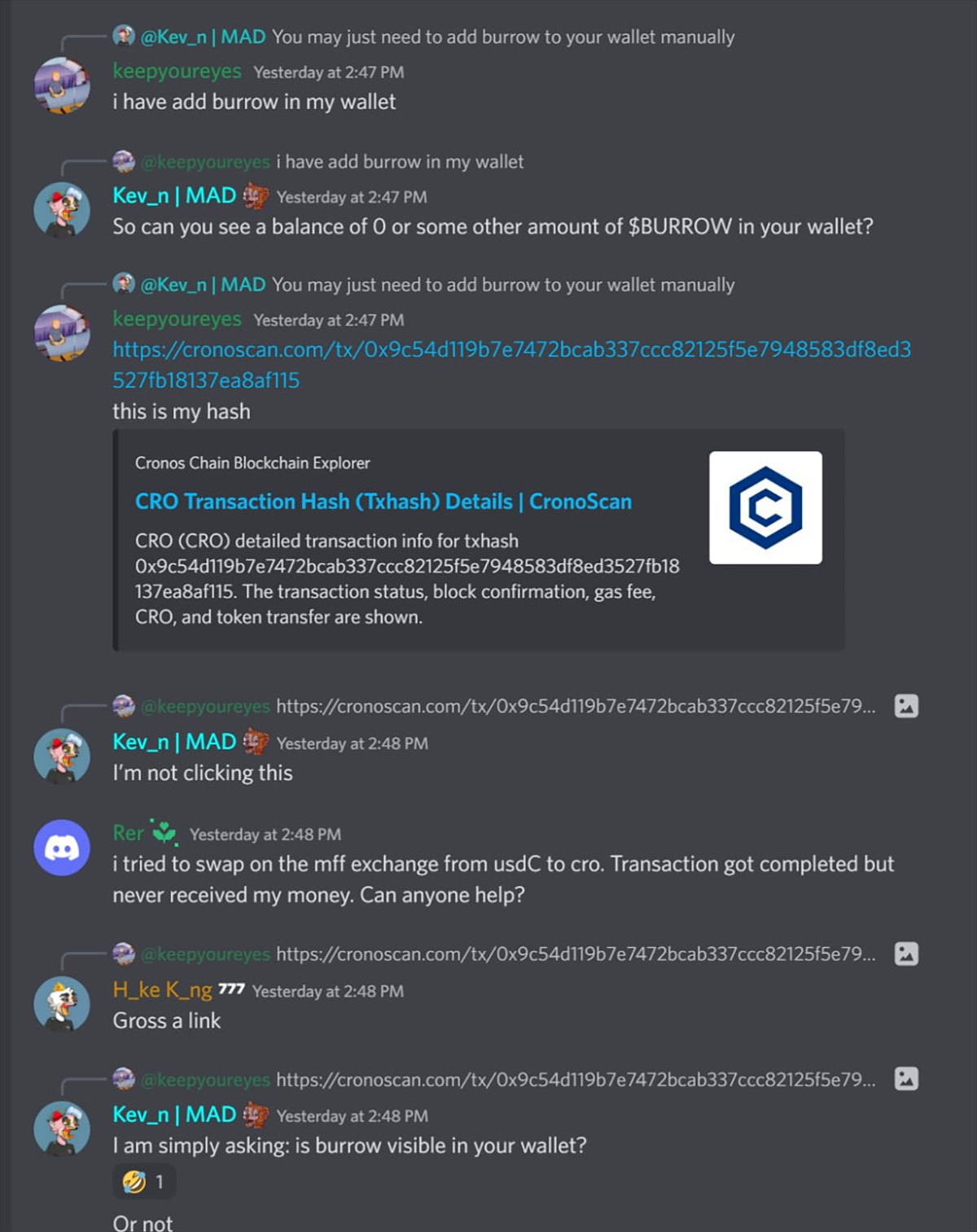

Algunos usuarios expresaron sus preocupaciones a través de Discord, pero el equipo no los tomó en serio.

Cualquiera que sea el vector de ataque, se preparó el exploit, exponiendo las transacciones de los usuarios a un router malicioso vinculado a la dirección del atacante.

Luego, a partir de este swap a las 19:28:35 PM +UTC, las salidas de todas las interacciones con el DEX fueron redirigidas a la dirección del atacante.

+600 transacciones fueron redirigidas de esta manera, y las ganancias se cambiaron a USDT y se pasaron por un bridge de nuevo a Ethereum antes de ser depositadas (743 ETH hasta ahora) en Tornado Cash.

El post-mortem aconseja a los usuarios que verifiquen dos veces la dirección correcta del router (0x145677FC4d9b8F19B5D56d1820c48e0443049a30) durante las confirmaciones de transacciones.

Otra mangosta jugando rápido y libre con su seguridad operativa.

El equipo de Mad Meerkat ha rastreado la financiación del atacante hasta OKX y pide ayuda para determinar la identidad del hacker.

Los usuarios afectados serán reembolsados mediante los trading fees que recolecta el protocolo. Puede encontrar más detalles sobre el paquete de compensación aquí.

Este es el primer exploit de Cronos en ir a nuestro leaderboard, con una entrada humilde en el puesto #76.

Ataques de front-end , ataques de back-end , ¿cuándo llegaremos al final de los ataques?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.