Levyathan - REKT

Otro TVL agarrado por un monstruo misterioso.

Levyathan.finance se hundió la semana pasada, junto con su TVL de $1.5M.

Desde entonces, el equipo ha publicado algunos tweets insensibles y unos posts de Medium pesados intentando evitar la culpa, pero te diremos cómo lo vemos nosotros.

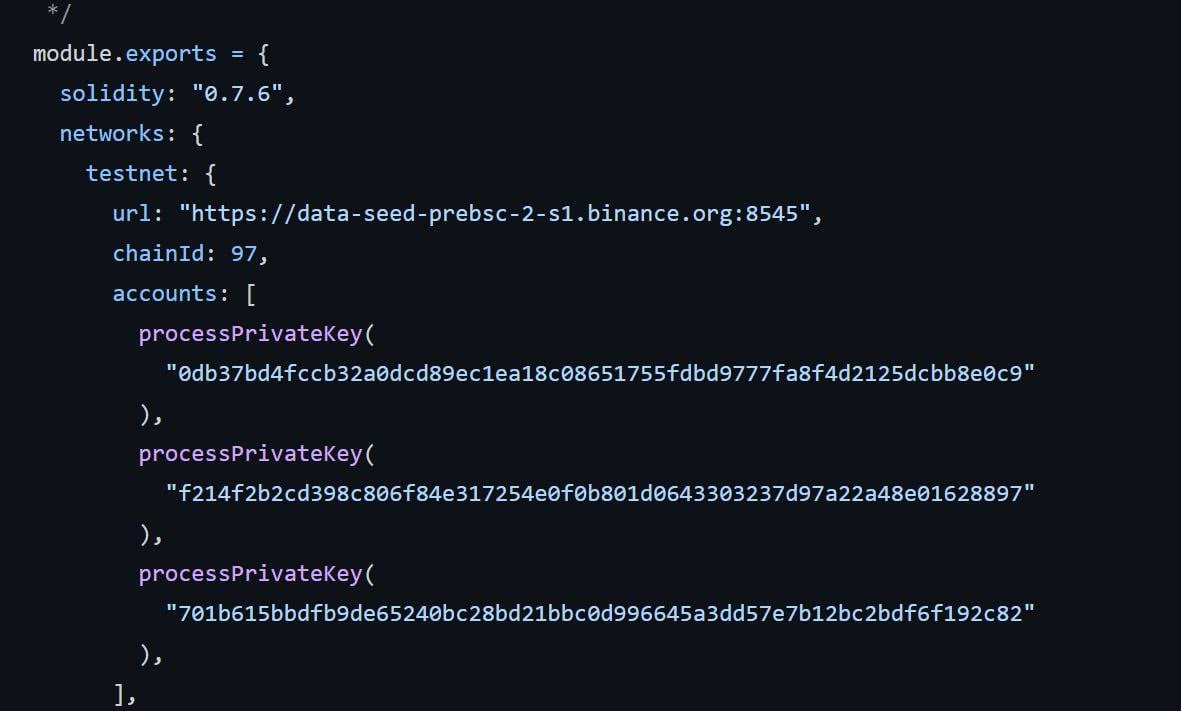

Los desarrolladores de Levyathan dejaron públicamente visible en GitHub las claves privadas de una wallet con capacidad de acuñación.

~Cuatro meses después, estas claves fueron utilizadas para acuñar y hacer dump a LEV hacia el olvido.

Luego, cuando los usuarios intentaron retirar lo que quedaba de su dinero, un bug dentro del mecanismo de retirada hizo que sus tokens, ya sin valor, fueran también irrecuperables...

“Que tengan un buen dia”

Dijeron los admins de Levyathan.

El post-mortem oficial resulta casi irrelevante al descubrir lo fácil que hicieron para cualquier persona acuñar su token.

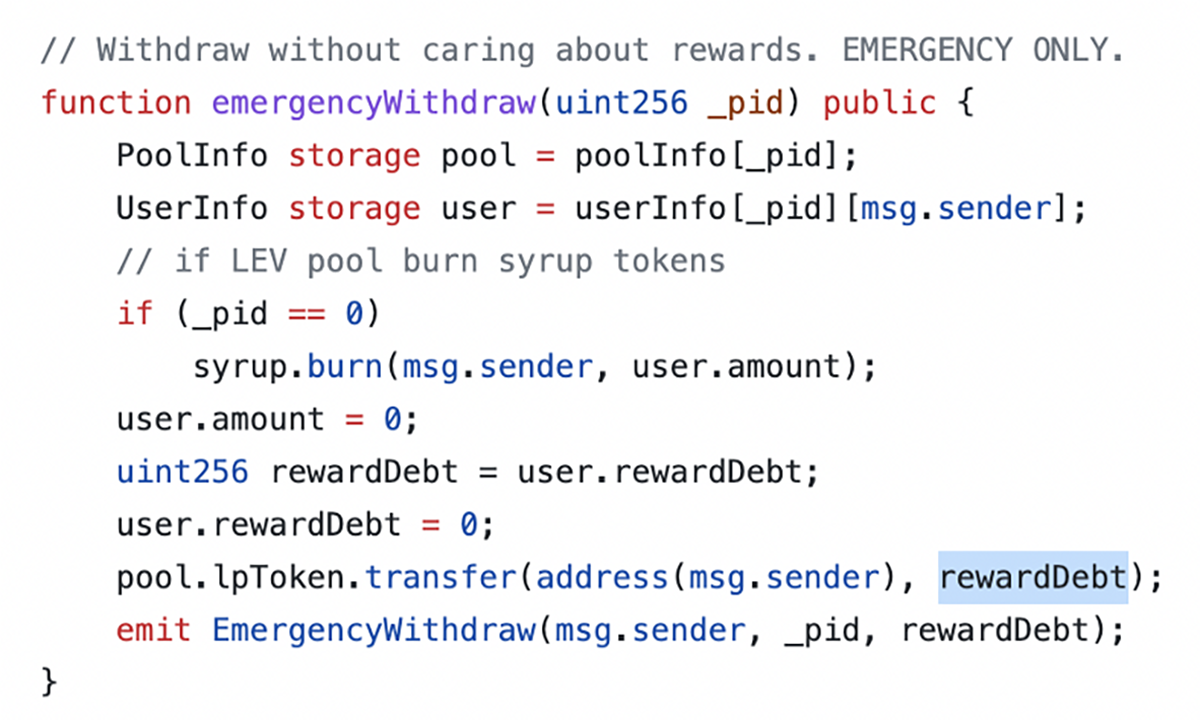

Como resultado del exploit, los usuarios fueron forzados a utilizar la función emergencyWithdraw() para recuperar sus tokens staked.

Sin embargo, la lógica de emergencyWithdraw() contenía un bug que refería a rewardDebt (una variable relacionada al cálculo de recompensas) en lugar de user.amount como la cantidad de tokens para retirar.

Algunos usuarios que fueron rápidos en retirar de esta manera, notaron que recibían más tokens de lo esperado y seguían retirando más y más LEV, lo que agotó el contrato dejando nada para los que vinieron después.

En su post-mortem, Levyathan puso una dirección en la que los usuarios podían devolver fondos “de manera anónima”, que ha recibido 3 billones de tokens de perro y un “PLUGANAL”.

El equipo después dió una segunda dirección que hasta ahora ha recibido ~150,000 BUSD (que viene de la primera dirección aportada por el equipo Levyathan).

Qué vergüenza.

Dejar claves privadas claramente etiquetadas como tal en un repositorio público es un error inimaginable.

Especialmente cuando dan acceso al control total (tampoco había un multisig) del token nativo del protocolo.

En su último desafortunado comunicado, el equipo Levyathan remarcó que el hecho de que las claves privadas fueran visibles al público asegura que “no fue un inside job”.

Hasta que dijeron eso, habíamos asumido incompetencia, pero ¿puede ser el equipo lo suficientemente tonto como para intentar plantear esta situacion de “claves expuestas” como una coartada?

Decídelo tú...

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tornado Cash Governance - REKT

Los Cypherpunks se esfuerzan por volverse ingobernables, pero no así. La gobernanza de Tornado Cash ha sido tomado como rehén a través de una propuesta caballo de Troya. Pero ahora el hacker propone revertir los efectos de su exploit. Con suerte, todo esto resultará ser nada más que una tormenta en un vaso de agua.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?

Level Finance - REKT

Level Finance fue rekt. $1.1M en recompensas por referidos fueron robados de la plataforma de perps basada en BSC. El ataque se intentó inicialmente hace más de una semana, pero parece que nadie se dio cuenta. ¿Podría una advertencia haber salvado a Level?