Level Finance - REKT

Level Finance fue rekt.

Ayer, $1.1M en recompensas por referidos fueron robados de la plataforma de perps basada en BSC.

La alarma fue dada por definalist (mientras el ataque aún estaba en curso) y confirmada dos horas después por el team de Level Finance.

Afortunadamente, las pérdidas se limitaron al programa de referidos del proyecto, y tanto los fondos de la Tesorería como el LP quedaron a salvo.

El dump de tokens LVL provocado por el hacker por BNB inicialmente derrumbó el precio en un 65%, aunque desde entonces se ha recuperado en su mayoría.

El ataque se intentó inicialmente hace más de una semana, pero parece que nadie se dio cuenta.

¿Podría una advertencia haber salvado a Level?

Crédito: Peckshield, BlockSec

El contrato LevelReferralControllerV2 de Level Finance contenía un fallo que permitía procesar repetidas solicitudes de recompensas por referidos en el mismo epoch.

El explotador preparó el ataque creando muchos referidos y utilizando flashloans para realizar swaps, aumentando así su nivel de recompensa.

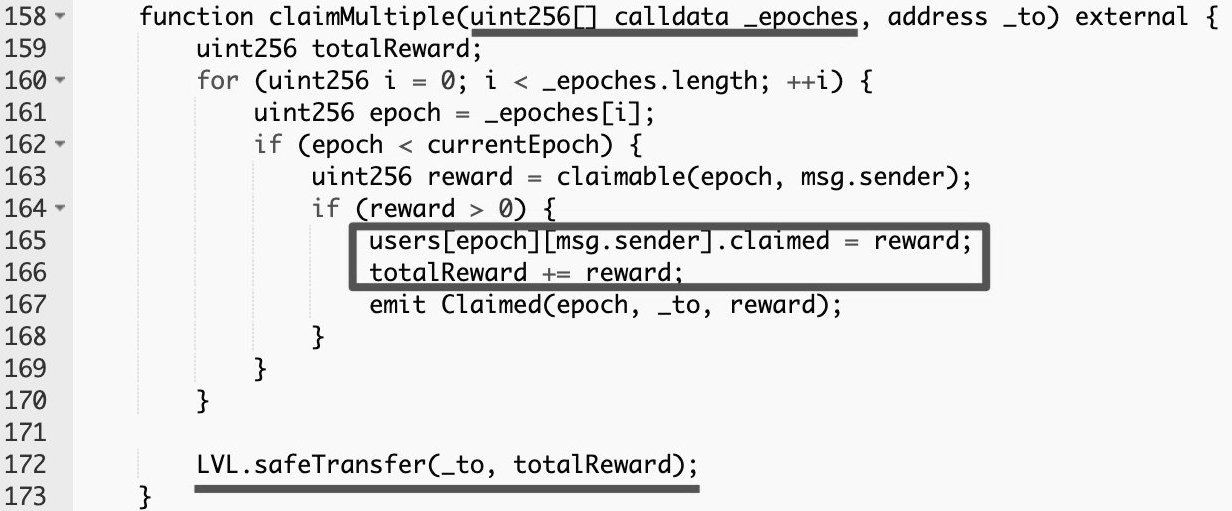

La función claimMultiple no contiene una comprobación de que no se está reutilizando el epoch de la reclamación:

Dirección del exploiter: 0x70319d1c09e1373fc7b10403c852909e5b20a9d5

Example tx: 0xe1f25704…

Contrato LevelReferralControllerV2: 0x977087422C008233615b572fBC3F209Ed300063a

El proyecto fue auditado por Quantstamp y Obelisk, quienes examinaron LevelReferralControllerV2 como parte de los contratos principales del proyecto sin detectar el error.

ACTUALIZACIÓN 09/05/2023 - Quantstamp contactó a rekt.news explicando que la vulnerabilidad fue introducida despues de su audit. Han facilitado la siguiente declaración a través de DM:

La vulnerabilidad se incluyó en una actualización realizada el 18 de Abril (bscscan.com/tx/0xe0a8e635f…) que actualizó el proxy de LevelReferralControllerV2 (bscscan.com/address/0x9770…) a la implementación vulnerable (bscscan.com/address/0x9f00…).

Este código es diferente del commit auditado por Quantstamp, como se indica en el informe de auditoría (certificate.quantstamp.com/full/level-fin…). El código fuente de la implementación vulnerable en cuestión no está comprometido en el repositorio público oficial de Level Finance en GitHub (github.com/level-fi/level…).

En total, el exploiter drenó 214k de tokens LVL, que fueron swapped por 3345 BNB, con un valor aproximado de $1,1M en el momento de escribir este artículo. Los fondos permanecen actualmente en la dirección del atacante.

La venta masiva de tokens hizo que el precio de LVL cayera de $8,42 a un mínimo de $2,93 (-65%), aunque se recuperó sustancialmente después del ataque.

Como mencionó BlockSec, la semana que pasó entre los primeros intentos del hacker y su eventual hack exitoso demuestra el potencial de los sistemas de monitoreo on-chain.

Cuando se crean contratos maliciosos que contienen código diseñado para interactuar con los protocolos DeFi de formas no convencionales, herramientas como Forta, Sentinel y Spotter pueden reconocer las acciones como sospechosas y alertar a los equipos con efectividad.

Sin embargo, pocos incidentes tienen tanta advertencia.

Los protocolos DeFi pueden pasar de SAFU a rekt de un block a otro.

Sin embargo, por lo general, se debe implementar un contrato de ataque antes de que se pueda ejecutar un ataque. E incluso una advertencia de unos minutos podría ser útil para protocolos más centralizados con la capacidad de pausar contratos.

Sin embargo, si no es así, el propio sistema de whitehat frontrunning de BlockSec ha intervenido en varios casos, ahorrando fondos y frustrando los esfuerzos de los hackers.

Quizás un futuro de centinelas on-chain que protegen el código completamente descentralizado y autoejecutable parece estar muy lejos por ahora…

…pero quién sabe lo que traerá el futuro?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.

Midas Capital - REKT 2

Midas no puede mantener su oro bajo control. El sábado perdieron $600k por una vulnerabilidad conocida, otra vez. Las debilidades, una vez descubiertas, se propagan instantáneamente por el ecosistema... ¿Cuándo aprenderán?

ATLANTIS LOANS - REKT

La ciudad perdida se hundió hace mucho tiempo. Ahora, los antiguos usuarios han sido despojados, sumando un total de $1M. Atlantis Loans fue abandonado por los desarrolladores a principios de abril, pero fue objeto de un ataque de gobernanza el sábado.