Inverse Finance - REKT

Inverse Finance fue hackeado por ~$15M.

Este ataque llamó la atención de los expertos.

Un hack ejecutado profesionalmente permitió a un actor anónimo manipular el precio del INV y obtener un trato exclusivo del protocolo de préstamo basado en ETH.

¿Cómo ocurrió?

Créditos: Igorn Igamberdiev y Peckshield.

~$15.6M fueron robados en la forma de:

-

1588 ETH

-

94 WBTC

-

DOLA 4M

-

39.3 YFI

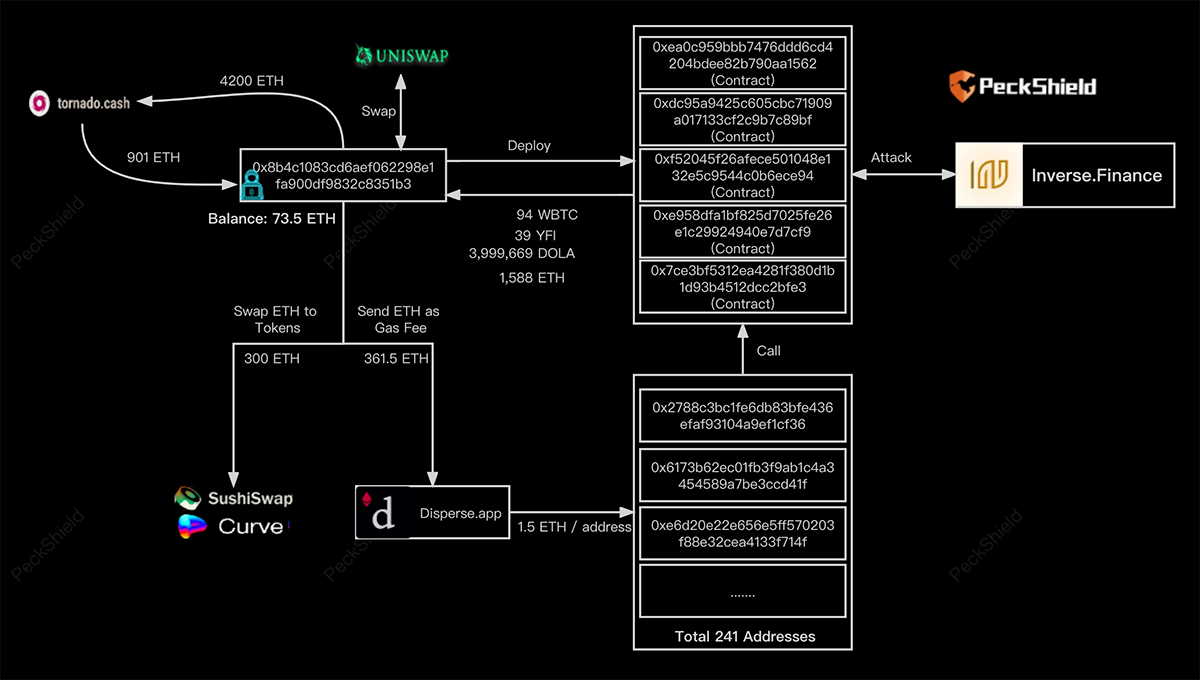

En primer lugar, el exploiter retiró 901 ETH de Tornado Cash.

Luego transfirieron 1,5 ETH a 241 clean addresses a través de Disperse e implementaron cinco smart contracts diferentes, de los cuales solo uno era real.

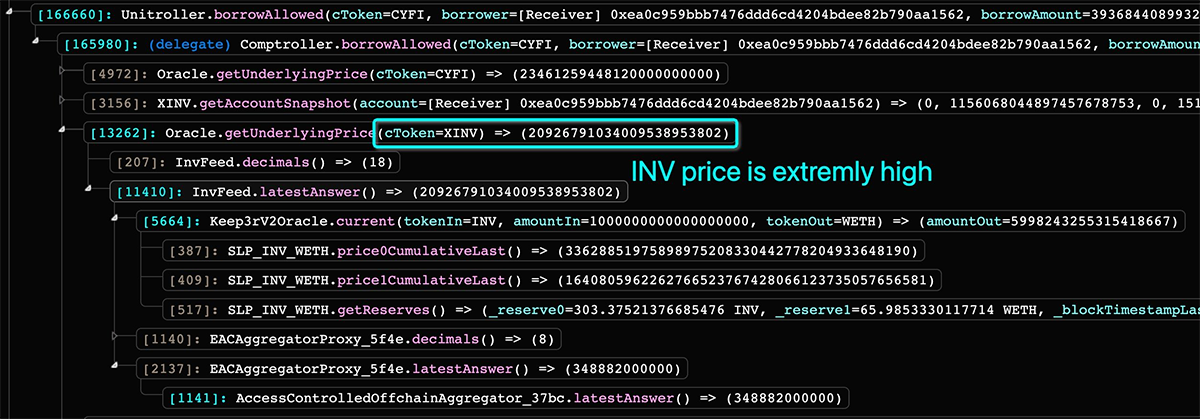

Luego cambió 500 ETH a 1.7k INV para que pasara por el par INV-WETH en SushiSwap, cambiando significativamente el precio debido a la baja liquidez (50x).

Al mismo tiempo, comenzó a hacer spam de transacciones con un exploit para ser el primero en entrar en el siguiente bloque y obtener un precio inflado de SushiSwap.

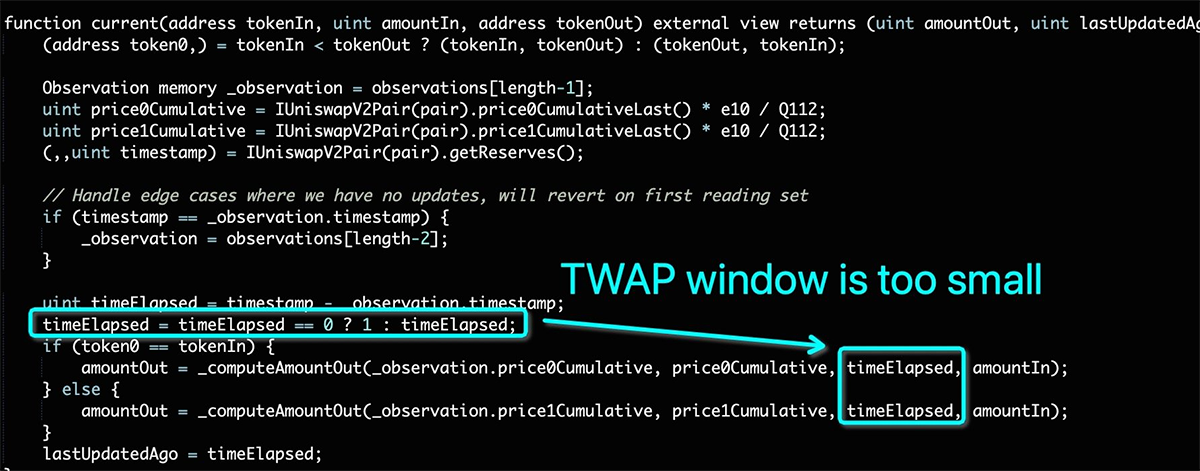

El oráculo de Inverse Finance, a través de Keeper Network, terminó usando SushiSwap TWAP como oráculo, devolviendo el precio que hizo que el token INV en la plataforma fuera increíblemente alto.

Luego, el atacante depositó su 1.7k de INV (precio exacto - $644k) como colateral y (permanentemente) tomó prestados $15.6M.

Peckshield proporcionó la siguiente visualización.

Preferiríamos que los hackers se tomen los fines de semana libres, pero al menos este no fue otro caso de “compromised keys”.

Desde entonces, Inverse Finance ha publicado su official statement, y varios miembros expertos de la comunidad, con conocimiento en la materia, han señalado la complejidad/eficiencia de la técnica del ataque.

El propio experto en Flash bot, @bertcmiller, dijo que:

"El hack de InverseFinance, es uno de los hacks más conscientes de MEV que he visto".

"[el atacante] mantuvo el precio de un oráculo en un nivel insano durante varios bloques, evitó que los bots de arbitrajes volvieran a alinear los precios y se protegió contra los frontrunneers generalizados".

Chainlinkgod, (que siempre tiene algo que decir cuando se explota un oráculo) también señaló que:

"Confiar en un oráculo TWAP generado a partir de un único par poco volumen en un DEX, con una corta muestra de tiempo, agrava los riesgos de manipulación del mercado".

Tras el ataque, en Twitter Spaces, Inverse Finance declaró que están trabajando con Chainlink para lanzar un feed de precios de INV una vez que se hayan cumplido los requisitos de liquidez. Esto reemplazaría al oráculo TWAP actual.

Aunque estos riesgos son obvios en retrospectiva, está claro que este no fue un trabajo amateur.

Incluso los mejores en el negocio llevan a veces black hats…

Tal vez sea mejor no provocarlos.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Inverse Finance - REKT 2

Flipped de nuevo. $1,2M para el atacante anónimo, y $5,8M perdidos en total. Después de dos hacks en tan poco tiempo, ¿podrá Inverse Finance sobrevivir a este criptoinvierno?

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.