Indexed Finance - REKT

$16 millones robados de Indexed Finance.

Un protocolo más añadido al registro rekt y $16 millones más en nuestro leaderboard.

Siempre tendremos nuestras historias en Twitter, pero si quieres hablar directamente con los personajes involucrados, el mejor sitio es el grupo Telegram de rekt.news.

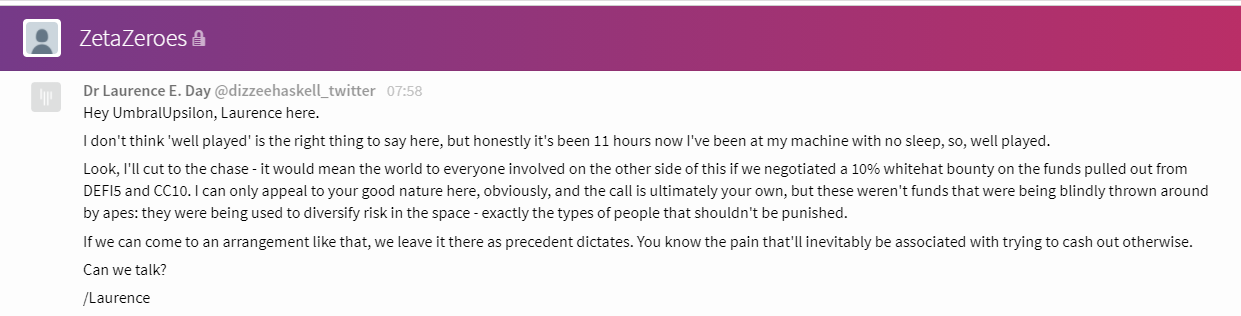

Poco después del ataque, uno de los contribuidores principales de Indexed Finance y lector de rekt Dr Laurence Day mostró a los miembros del grupo rekt cómo intentaba comunicarse con el hacker on-chain:

Es Indexed Finance

¿Ya es momento de hablar?

Indexed Finance ofrece 6 índices a los inversores, cada uno es una pool de varios activos. Cada index pool tiene su propio token, el precio del cual debe ser un promedio ponderado de los activos subyacentes.

A las 18:37 UTC el 14 de octubre, hubo un ataque cuyo objetivo fueron las pools DEFI5 y CC10. El “Future of Finance Fund” (FFF) también fue fuertemente afectado, dado que los tokens DEFI5 y CC10 suman un 37.05% de sus activos subyacentes.

Más detalles sobre el exploit se pueden encontrar en el post-mortem oficial y en el hilo de Mudit Gupta.

Dillon Kellar, el desarrollador responsable de haber escrito el código original de Indexed Finance, ha hecho públicos sus pensamientos en un hilo de Twitter.

El código que controla las index pools es un fork del contrato Balancer Pool. Esto permite la reequilibración interna de activos dentro de la pool utilizando una curva de producto constante.

La función extrapolatePoolValueFromToken está basada en “el primer token dentro de la pool con proporción objetiva de más de 0 y que sea completamente inicializado” para calcular el valor total de la pool.

total_value = token_balance * total_weight / token_weight

Para controlar el slippage, la rapidez con la que los cambios en proporciones son realizados dentro de la pool es limitada, lo que crea una discrepancia temporal, apto para la manipulación.

La dirección del agresor fue financiada a través de Tornado Cash en las horas previas al ataque: 0xba5ed1488be60ba2facc6b66c6d6f0befba22ebe

Ambas pools DEFI5 y CC10 fueron atacadas con la misma técnica, esta transacción muestra el ataque a la pool DEFI5.

El agresor fue capaz de aprovecharse de la vulnerabilidad al utilizar un flash loan de los otros activos en la pool para comprar la mayor cantidad de UNI, lo que redujo el valor extrapolado de la pool debido al retraso en actualizar la bajada en la proporción de UNI.

Esto fue hecho gradualmente, ya que la “pool no permite los canjes de más de la mitad del balance de un token ni la compra de más de un tercio del balance de un token”.

Después de llamar la función updateMinimumBalance utilizando el valor manipulado de la pool, el controller valoraba la pool a tan solo 29,851 SUSHI (~$300k), “a pesar de que la pool había recibido más de cien millones de dólares en otros activos”.

Una vez preparado, el agresor pudo depositar cantidades relativamente pequeñas de (el ahora muy sobre-valorado) SUSHI a la pool, lo que resultó en la acuñación de un número enormemente inflado de tokens DEFI5.

Estos luego fueron utilizados para reclamar activos en la pool.

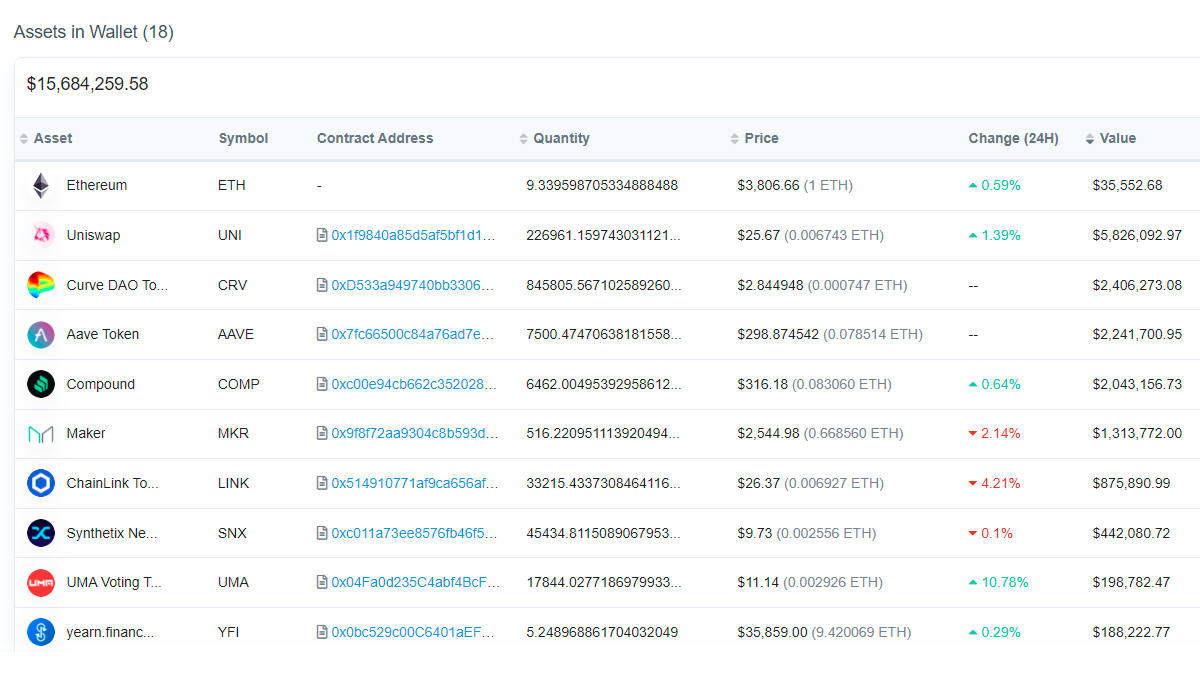

En total, unos $16M de una variedad de activos fueron robados por el agresor. A la hora de redacción permanecen en esta dirección.

En una actualización del post-mortem, Doctor Day ha publicado una declaración:

Lo que realmente duele es que creemos que sabemos quién ha hecho esto: estuvimos conversando antes de la ejecución de este ataque.

El 15 de septiembre, se nos acercó un usuario en Discord con nombre ‘UmbralUpsilon’ (actualmente BogHolder#1688), preguntándonos sobre la manera en la se utilizan ciertos parámetros en el oráculo. Ya que cada componente de Indexed es open-source, respondimos a esas preguntas y al cuestionar sobre el propósito, nos dijo que estaba intentando crear un bot de arbitraje para las pools.

Esto es una parte importante de cómo Indexed genera ingresos (los gastos de salida al realizar arbitraje del NAV de los tokens y su valor en los DEXs), y estuvimos felices de responder preguntas sobre los mecanismos, explicar cómo funcionan los re-índices, el ritmo de reequilibraciones, cómo se añaden y se remueven los tokens de las listas de activos candidatos, y demás. No tuvimos ninguna razón para alarmarnos: todas estas conversaciones fueron en aras de colaboración tipo open-source.

Somos conscientes (gracias a @pcaversaccio) que el exploiter pidió un poco de Ether para la testnet Kovan a través de Gitter, utilizando la cuenta (muerta, probablemente creada para este ataque) de Twitter @ZetaZeroes. Le hemos contactado vía Gitter con el siguiente mensaje.

Le hablamos ahora directamente al exploiter, por si acaso lee esto: es obvio que eres muy hábil - esto es algo que se ha pasado por alto durante diez meses en producción, y eres el único que lo encontró. Aunque hubiera sido mucho más productivo si hubieses elegido trabajar con nosotros: ser el antihéroe de esta historia en lugar del villano. Toma 10% como whitehat y ahorra a muchas personas el esfuerzo de lidiar con las autoridades.

La gente afectada por esto es la que intenta diversificar el riesgo dentro de un espacio volátil. Esa es una parte que hace esto particularmente cruel: nadie merece que le quiten su dinero, pero el contexto aquí es una ironía que no se puede ignorar.

Nuestra puerta está abierta y daría una nota al pie de página mucho más satisfactoria para nuestra aparición en rekt.news.

Palabras sabias del Doctor Doxxed, quien ahora tiene todas las miradas encima sin haber hecho nada mal.

El daño hecho por estos agresores no es solo financiero.

Ningún desarrollador DeFi debe recibir amenazas de muerte.

¿Es el anonimato la única manera de permanecer a salvo?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tornado Cash Governance - REKT

Los Cypherpunks se esfuerzan por volverse ingobernables, pero no así. La gobernanza de Tornado Cash ha sido tomado como rehén a través de una propuesta caballo de Troya. Pero ahora el hacker propone revertir los efectos de su exploit. Con suerte, todo esto resultará ser nada más que una tormenta en un vaso de agua.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?

Level Finance - REKT

Level Finance fue rekt. $1.1M en recompensas por referidos fueron robados de la plataforma de perps basada en BSC. El ataque se intentó inicialmente hace más de una semana, pero parece que nadie se dio cuenta. ¿Podría una advertencia haber salvado a Level?