Hope Finance - REKT

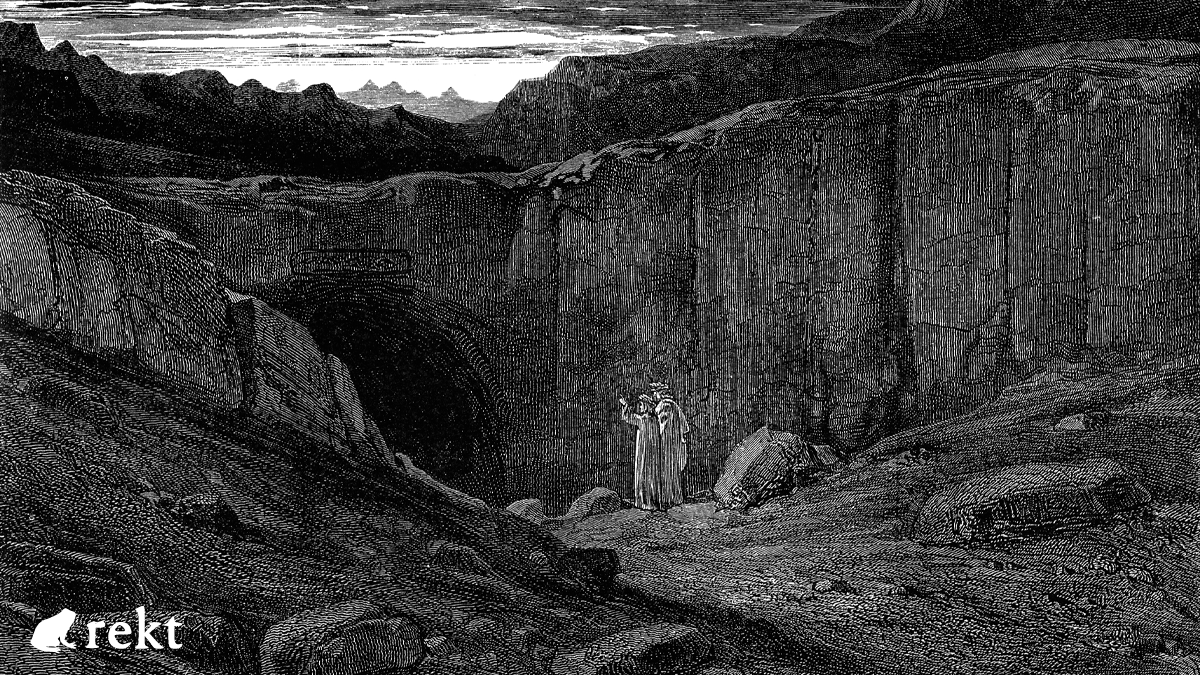

Abandonad la esperanza todos los que entráis aquí.

$1,86M fueron robados de Hope Finance el lunes.

El proyecto, un Tomb-fork basado en Arbitrum, publicó un tuit acusando a un miembro del team de hacer rugging en el proyecto, junto con información de KYC.

SCAMMER DE MIERDA!!!! ESTAFÓ A LA COMUNIDAD POR 2 MLN DE DÓLARES

Los comunicadores oficiales no se anduvieron con rodeos, incluso cuando aconsejaron a los usuarios cómo usar la función emergencyWithdraw para intentar recuperar fondos:

Pasos para retirar tu LP staked del protocolo de este puto scam

Si bien la historia oficial puede ser de un developer que se volvió rebelde, el tx que preparó el rug fue aprobado por las tres cuentas en el multisig del team. Y el KYC falso no es difícil de encontrar.

Para los usuarios, la situación parece…

Hopeless

Crédito: Certik

Se agotaron los fondos (~$800k en WETH y ~$1M en USDC) del contrato de GenesisRewardPool en el launch.

Según el análisis de Certik:

En preparación para el exit scam de @hope_fin, se implementó un router falso en txn 0xf188.

El SwapHelper luego se actualizó para usar este router falso en txn 0xc9ee. Este txn fue aprobado por los 3 propietarios del Hope's multisig 0x8ebd.

En txn 0x1b47, _swapExactTokenForTokensla variable se configuró en la dirección de la wallet, 0x957D.

Cuando GenesisRewardPool.openTrade() se llama para pedir un borrow de USDC, GenesisRewardPool transfiere WETH a TradingHelper para convertir a USDC.

En lugar de hacer swap , USDC se envió a 0x957D.

Como la direccion _uSDC se dejó vacía deliberadamente, la dirección de recepción (0x957D) se pasó a v2 y swapExactTokensForTokens() transfirió 477 WETH a 0x957D.

Dirección de preparación del rugpuller: 0xdfcb9a03fbe9f616ee6827cd1b753238d53c6145

Dirección de recepción del rugpuller (ETH,ARBI): 0x957d354d853a1ff03dda608f3577d24ea18fcece

Multisig de Hope Finance: 0x8ebd0574d37d77bdda1a40cdf3289c9770309aa7

El USDC recibido se cambió a ETH, por un total de 1095 ETH, que luego se cruzó a Ethereum a través de Celer y finalmente se depositó en Tornado Cash.

El proyecto tuvo dos auditorías antes del launch, por parte de Cognitos (el código se aprobó a pesar de que los auditores señalaron dos problemas "importantes", ninguno de los cuales estaba relacionado con el mecanismo utilizado el rug) y AuditRateTech (que aparentemente eliminó el informe de auditoría, aunque un certificado de KYC aún permanece en su sitio).

Es imposible saber si el individuo doxxed acusado por el team es realmente el culpable.

Según Streetview, la dirección que figura en la identificación es un terreno baldío.

Y con muchas otras explicaciones posibles: compró KYC o incluso fue incriminado por otra persona del proyecto con acceso a las comunicaciones oficiales.

Es posible que este caso termine en que quienquiera que sea el responsable sea llevado ante la justicia...

Pero no hay mucha hope.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

KANNAGI FINANCE - REKT

Kannagi Finance, un agregador de rendimiento en zkSync, hizo rugpull el sábado, reduciendo TVL de $2.1M a $0.17. Los auditores pueden haber destacado 'aspectos centralizados', pero, ¿quién lee la letra pequeña en esta industria?

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?