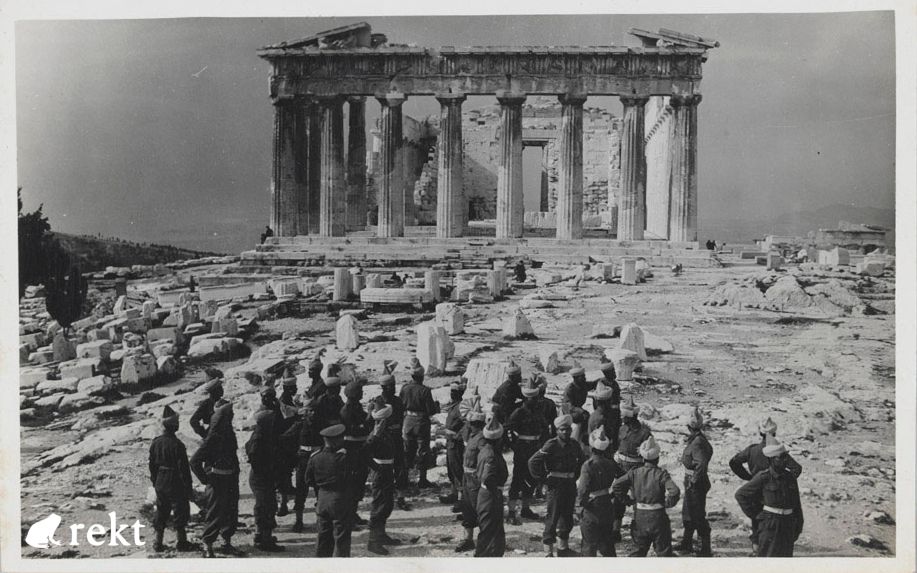

Akropolis - REKT

Pericles debe estar revolcándose en su tumba.

La Akrópolis no ha estado así de rekt desde la batalla de Salamina en el año 480 a.C.

Un Rey JerJes de nuestros días ha derribado la Akrópolis de nuevo, robando $2,000,000 DAI vía una combinación de flash loans y re-entrada.

Al principio, los admins de Akropolis intentaron clamar que simplemente estaban encargándose de unos “arreglos”.

Ahora sabemos que fueron quemados por $2 millones.

Pero, ¿cómo?

El protocolo de Akrópolis permite a los usuarios depositar tokens en una bóveda y obtener diferentes tokens a cambio. La cantidad de nuevos tokens que obtienen depende de qué tanto depositen.

El monto del depósito es calculado por la diferencia en el balance de antes y después de la operación de transferencia.

Aquí se muestra cómo el agresor tomó ventaja de este sistema creando un token contract malicioso que llamó deposit de nuevo (re-entrada). Este es el contrato atacante.

- Crear token falso

- Depositar token falso

- (a) Obtén una callback al token falso, deposita 25k DAI

- (b) Obtén crédito por 25k DAI de depósitos

- Obtén crédito por 25k DAI de depósitos

- Retira 50k DAI

Crédito samczsun

Como el agresor pudo usar sus contratos como token de depósito, también pudo usar reentrada con un flash loan de dYdx, como se muestra debajo:

Ésta es la dirección del hacker. Podemos ver que había empezado a ejecutar lotes de ataques de $50k alrededor de 8 horas antes.

A continuación envió $2m de estas ganancias a diferentes direcciones, en donde permanecen al momento de la redacción de este artículo.

Crédito @dogetoshi

Debemos de notar que los smart contracts con los que el hacker interactúo habían sido auditados por dos compañías de seguridad distintas, Smartdec y Certik.

Smartdec tiene un récord razonablemente bueno, sin embargo, para Certik, Akropolis es una adición lamentable a la lista creciente de proyectos que han auditado antes de un exploit.

bZx, Lien, Harvest, y ahora Akropolis. Una auditoría de seguridad completa nunca debe ser tomada como una garantía de seguridad, pero una auditoría Certik ciertamente pesa menos de lo que solía...

Incluso un contrato bien hecho y cuidadosamente auditado se puede convertir en un shit show en manos incompetentes. El hecho de que Akropolis fuese tan rápido en mentir a sus usuarios muestra que no toda la culpa recae en Certik ni en el hacker.

Aunque a menudo nos esforzamos por los protocolos trustless, cuando se trata de la comunicación humana entre un usuario y un proveedor de servicios, la fragilidad de la confianza siempre se debe de proteger.

Akropolis ha perdido esta confianza, y ha quedado rekt.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.