Qubit Finance - REKT

In anderen Nachrichten...

Qubit Finance, ein BSC-basiertes Kreditprotokoll, das vom Team hinter dem Wiederholungstäter (1, 2) PancakeBunny gestartet wurde, ist Opfer eines 80 Millionen US-Dollar Exploits geworden.

Das ist die Nummer sieben auf unserer Rangliste.

Aber wird sich irgendjemand nächste Woche noch daran erinnern?

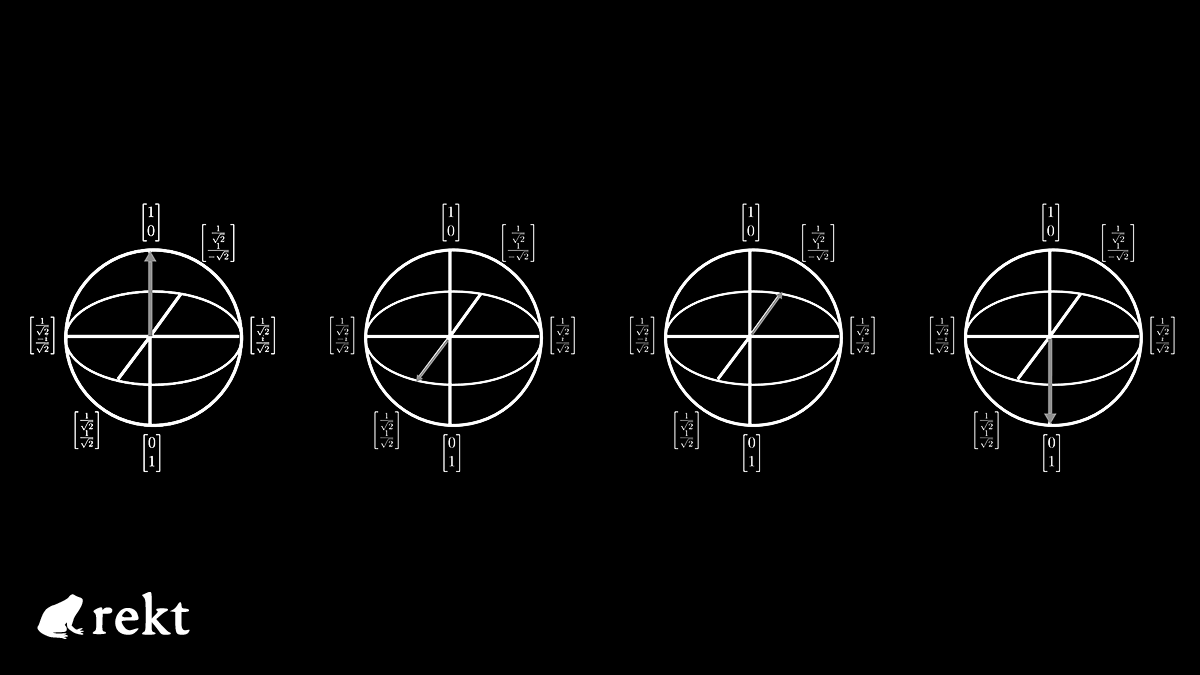

Qubit ermöglicht eine chainübergreifendes hinterlegen von Sicherheiten und sperrt Assets auf Ethereum, um sie über die QBridge-Einzahlungsfunktion auf BSC auszuleihen.

Der Angreifer nutzte einen Logikfehler im Code aus, der xETH für die Verwendung auf BSC verfügbar machte, ohne ETH auf Ethereum hinterlegt zu haben.

Die Ethereum Adresse des Angreifers wurde kurz vor Beginn des Exploits am 27.01.2022 um ca. 21:30 UTC aus Tornado Cash finanziert.

Aus dem Post-Mortem des Qubit-Teams:

1. Der Angreifer hat die QBridge-Einzahlungsfunktion im Ethereum-Netzwerk aufgerufen, die wiederum die Einzahlungsfunktion QBridgeHandler aufruft.

2. QBridgeHandler sollte das WETH-Token empfangen, das die ursprüngliche tokenAddress ist, und wenn die Person, die die Transaktion durchgeführt hat, kein WETH-Token hat, sollte die Übertragung nicht stattfinden.

3. tokenAddress.safeTransferFrom(depositer, address(this), amount);

4. Im obigen Code ist tokenAddress 0, also ist safeTransferFrom nicht fehlgeschlagen und die Einzahlungsfunktion wurde unabhängig vom Wert des Betrags normal beendet.

5. Außerdem war tokenAddress die WETH-Adresse, bevor depositETH hinzugefügt wurde, aber wenn depositETH hinzugefügt wird, wird sie durch die Nulladresse ersetzt, die die tokenAddress von ETH ist.

6. Zusammenfassend war die Deposit-Funktion eine Funktion, die nach der Neuentwicklung von depositETH nicht genutzt werden sollte, aber im Contract verblieb.

Nach Certiks Analyse:

Eine der Hauptursachen für die Schwachstelle war die Tatsache, dass tokenAddress.safeTransferFrom() nicht zurückgesetzt wird, wenn die tokenAddress die Nulladresse (0x0...000) ist.

Obwohl keine ETH im Ethereum-Contract eingeschlossen waren, hatte die BSC-Adresse des Angreifers nun Zugriff auf 77.162 qXETH (185 Millionen US-Dollar), die als Sicherheit für Kredite auf Qubit verwendet werden konnten.

Sie nutzten diese Sicherheiten, um WETH, BTC-B, US-Dollar-Stablecoins, CAKE, BUNNY und MDX zu leihen, bevor sie alles gegen insgesamt 200.000 BNB (~80 Millionen US-Dollar) swapten, die nach wie vor in der BSC-Adresse verbleiben.

Laut den Qubit-Unterlagen wurde die Cross-Chain-Kollateral-Funktion im Dezember 2021 geprüft.

Die gesamte X-Kollateral-Funktion (einschließlich Contracts und Skripte) wurde von Theori, einer professionellen Auditierungsfirma, geprüft. Das Prüfungsergebnis ist hier veröffentlicht.

Das Projekt hat eine maximale Prämie von 250.000 US-Dollar für Immunefi, aber das Qubit-Team scheint zu Verhandlungen bereit zu sein.

Bereits im Mai 2021 schenkte uns der Pancake Bunny Hacker 100.000 DAI.

Wir haben das Geld zurückgegeben und dem Team gesagt, „dieses Mal nicht zu verlieren“, aber hier sind wir wieder.

Unsere Spendenadresse ist unten aufgeführt.

REKT serves as a public platform for anonymous authors, we take no responsibility for the views or content hosted on REKT.

donate (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

disclaimer:

REKT is not responsible or liable in any manner for any Content posted on our Website or in connection with our Services, whether posted or caused by ANON Author of our Website, or by REKT. Although we provide rules for Anon Author conduct and postings, we do not control and are not responsible for what Anon Author post, transmit or share on our Website or Services, and are not responsible for any offensive, inappropriate, obscene, unlawful or otherwise objectionable content you may encounter on our Website or Services. REKT is not responsible for the conduct, whether online or offline, of any user of our Website or Services.

you might also like...

Dego Finance - REKT

10 Millionen US-Dollar von Dego Finance und ihrem Partner Cocos-BCX gestohlen. Dego hat behauptet, dies sei ein Fall von kompromittierten Schlüsseln, und wir fragen uns, warum sie keine Multi-Sig verwendet haben?

Superfluid - REKT

8,7 Millionen US-Dollar wurden von Superfluid abgezogen. Das Krypto-Streaming-Protokoll wurde von einem anonymen Angreifer ausgenutzt, wodurch mehrere andere DAOs Kollateralschäden erlitten.

Meter - REKT

Bridges bauen ist ein gefährliches Geschäft. Bei einem weiteren Angriff werden Meter.io auf BSC 4,4 Millionen US-Dollar abgenommen, wodurch Hundred Finance 3,3 Millionen US-Dollar an Kollateralschäden erlitt.